(Cybercrime attacchi informatici – articolo di Pierguido Iezzi pubblicato su Office Automation)

CyberCrime Attacchi Informatici: Scenario

Stiamo vivendo un Rinascimento a livello Digitale. IOT, Machine Learning, Intelligenza Artificiale e Blockchain sono diventati le nostre muse ispiratrici. Questa Digital Transformation ha creato nuove e ricche opportunità per il CyberCrime e sono nate nuovi modelli di attacchi informatici. E’ l’era della CyberCrime Evolution.

Entro il 2021 la criminalità informatica rappresenterà un costo di $6 trilioni su base annua, il 50% in più rispetto al 2015. Questo è un enorme cambiamento, probabilmente il più grande in termini di distribuzione della ricchezza economica.

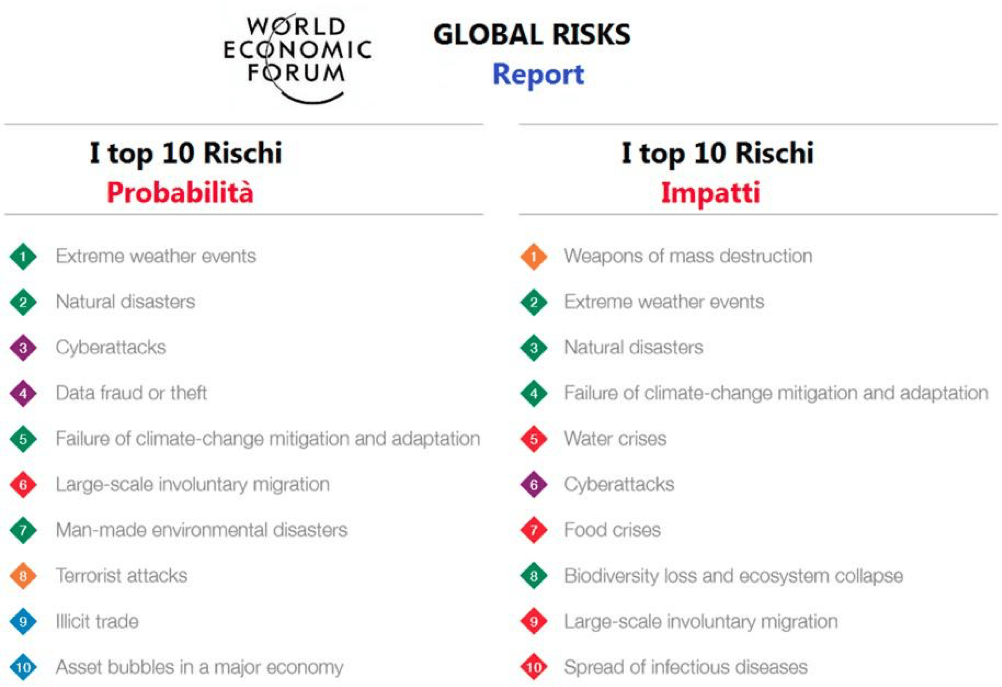

Il Report Global Risk 2017 del WORLD Economic Forum considera il rischio di Cybercrime:

- Al 3° e 4° posto in termini di PROBABILITA’, dietro ai “rischi climatici”.

- Al 6° posto in termini di IMPATTO dietro solo ai “rischi climatici” e alle “armi di distruzione di massa”

Se consideriamo i “rischi climatici” non controllabili dall’uomo (almeno non direttamente) e le armi di distruzione di massa una scelta scellerata da parte di Stati e Governi, il CyberCrime rappresenta il rischio più elevato sia in termini di probabilità che di impatto.

È evidente l’evoluzione in termini di competenze e abilità dei Criminal hacker, ma la vera evoluzione è rappresentata dalle nuove tecniche e metodologie degli attacchi informatici.

Il CyberCrime si sta evolvendo adottando approcci multidisciplinari e interdisciplinari.

CyberCrime attacchi informatici Evolution

Siamo da sempre stati abituati ad affrontare attacchi informatici “specifici” o per essere più precisi monodisciplinari:

- Phishing

- Cripto mining Malware

- Banking Malware

- Web App Attack

- DDOS

- Click Fraud

- Hardware hacking

- IOT hacking

- ….

Dobbiamo iniziare a prepararci in modo da non trovarci in difficoltà di fronte alle nuove forme, metodologie e tecniche relative agli attacchi informatici.

I Criminal hacker hanno iniziato a combinare competenze, metodologie e tecniche.

Questa nuova tendenza è stata confermata dal nuovo attacco informatico Roaming Mantis che di fatto integra e amalgama diverse metodologie.

- L’Harware Hacking è sicuramente una delle nuove tendenze del CyberCrime. La conferma di questo trend è la scoperta delle note vulnerabilità identificate nei processori come AMD e Intel. Nel prossimo futuro saranno sempre più oggetto di attenzione i processori per gli smartphone, sistemi IOT, automotive system fino a giungere ai sistemi SCADA.

- I Crypto miner Malware sono malware silenziosi che infettano i device saturando le performance di calcolo per produrre criptovalute. L’anno scorso hanno colpito circa 2,7 milioni di utenti.

- Banking Malware sottrae ogni anno milioni di dollari a vittime ignare. Dopo il lancio dell’app bancaria, il Trojan visualizza la sua interfaccia ricoprendo l’interfaccia dell’app bancaria. Non appena un utente inserisce le credenziali, il malware ruba tutte le informazioni. I Trojan più efficaci possono imitare dozzine di app bancarie, servizi di pagamento e anche app di messaggistica istantanea.

- Phishing: nel 2017 è stata la tecnica di attacco più usata. Circa il 60% dei destinatari di un attacco di phishing clicca su link ingannevoli e circa il 75% di questi fornisce i propri dati o

- Mobile hacking è una delle opportunità più interessanti per i Criminal hacker. La maggior parte degli utenti non protegge adeguatamente il proprio dispositivo (pochi scaricano le patch di aggiornamento). Si tratta di un mercato/target ampio con oltre due miliardi di utenti nel mondo, il numero di cellulare non è considerato come un dato riservato e questo permette attività di phishing e banking malware.

Attacchi Informatici multidisciplinari e interdisciplinari

Il Roaming Mantis è un esempio di CyberCrime Evolution: l’integrazione e l’armonizzazione di diverse competenze, tecniche e metodologie. E’ l’esempio perfetto di come si stanno evolvendo gli attacchi informatici.

Il meccanismo di funzionamento di questo attacco è semplice ma strutturato per fasi.

La prima fase è l’Hardware Hacking.

Attraverso una serie di scan della rete vengono identificati i router vulnerabili. Lo scanning mira ad identificare i router che hanno vulnerabilità note. Una volta identificati, i Criminal Hacker utilizzano gli exploit delle vulnerabilità ed effettuano il DNS hijacking del router.

Gli utenti verranno indirizzati su URL dall’aspetto identico all’URL originale ma con contenuti contraffatti provenienti dal server degli attaccanti.

La seconda fase dell’attacco è la costruzione della botnet, una rete controllata dai Criminal Hacker (botmaster) e composta proprio da dispositivi infettati.

La terza fase prevede la personalizzazione del “servizio malevolo” in base al dispositivo connesso. Per intenderci, in base al tipo di device usato dall’utente che si collega al router infetto, viene proposto un sevizio malevolo adeguato.

La fase conclusiva corrisponde all’esecuzione dell’attacco vero e proprio. Una volta identificato la tipologia di dispositivo, viene sferrato l’attacco conclusivo.

- Per gli utenti Android, la tecnica è un attacco di Banking Malware

- In caso di utenti con dispositivi IOS abbiamo invece un attacco di phishing

- Mentre per le postazioni di lavoro (PC) viene assegnato il mining di criptovalute.

CyberCrime Business

Roaming Mantis non è l’unico caso di Botnet con attacco multidisciplinare e interdisciplinare. Proprio in questi giorni si sta diffondendo Prowli che adotta un approccio multidisciplinare molto simile a Roaming Mantis.

Ad oggi Prowli ha già colpito oltre 9.000 aziende e sono oltre 40.000 i server, modem e dispositivi IoT infettati per essere utilizzati per il mining di criptovalute e per reindirizzare gli utenti a siti dannosi.

Anche in questo caso la diffusione è strutturata sfruttando vulnerabilità note e attacchi di forza bruta.

Nello specifico, Prowli sfrutta le seguenti vulnerabilità:

- Siti WordPress (tramite diversi exploit e attacchi brute-force);

- Joomla con l’exploit K2 (CVE-2018-7482);

- Modem DSL tramite diverse vulnerabilità note;

- Server che eseguono HP Data Protector (CVE-2014-2623);

- Drupal, installazioni PhpMyAdmin, caselle NFS e server con porte SMB esposte.

Una volta che i dispositivi sono stati compromessi, Prowli determina se utilizzarli per il mining di cripto valute, phishing o banking malware.

Cybercrime Botnet: La prima fase degli attacchi informatici

Le Botnet sono diventate uno strumento particolarmente apprezzato dai Criminal Hacker. Di fatto sono reti composte da dispositivi infettati (spesso malware) tali da permettere al botmaster (il Criminal Hacker) di avere il pieno controllo.

Nel CyberCrime Business Model, potremmo definire la Botnet come la struttura commerciale. Come tutti i bravi commerciali, hanno il servizio personalizzato in linea con le esigenze del cliente. In questo caso, però, i clienti siamo noi, vittime ignare.

È stato stimato che una botnet di circa 30.000 dispositivi genera un guadagno mensile di:

- $26.000 per attività di Denial of Service;

- $300.000 per un Spam Advertising;

- $16Milioni in Frodi Bancarie;

- $20Milioni tramite click fraud.

Con queste stime per una botnet di solo 30.000 dispositivi, possiamo solo immaginare o ipotizzare il valore e guadagno illecito della Botnet VPNFilter: oltre 500.000 dispositivi infetti.

Un Business interessante e profittevole.

Non dobbiamo quindi stupirci di come le Botnet si stiano evolvendo e di come il botmaster non sia più un singolo, ma veri e propri team.

Stiamo parlando di vere e proprie Aziende.

La CyberCrime Evolution sfrutta attacchi e tecniche multidisciplinari in base al “mercato” e alle opportunità.

Cybercrime e attacchi Informatici

Tuttavia, non esistono solo le Botnet in questo scenario delle nuove modalità di CyberAttack. Un elemento che non è sfuggito: le vulnerabilità note.

La maggior parte di questi attacchi informatici sfrutta costantemente la presenza di vulnerabilità note con relative patch di aggiornamento disponibili.

E’ proprio questo il paradosso della CyberSecurity e del Cybercrime.

Abbiamo parlato di Rinascimento Digitale, ci confrontiamo e analizziamo minuziosamente come il CyberCrime si stia evolvendo ma non ci rendiamo conto di come il vero problema sia semplice: spesso non sono effettuati gli aggiornamenti delle vulnerabilità note.

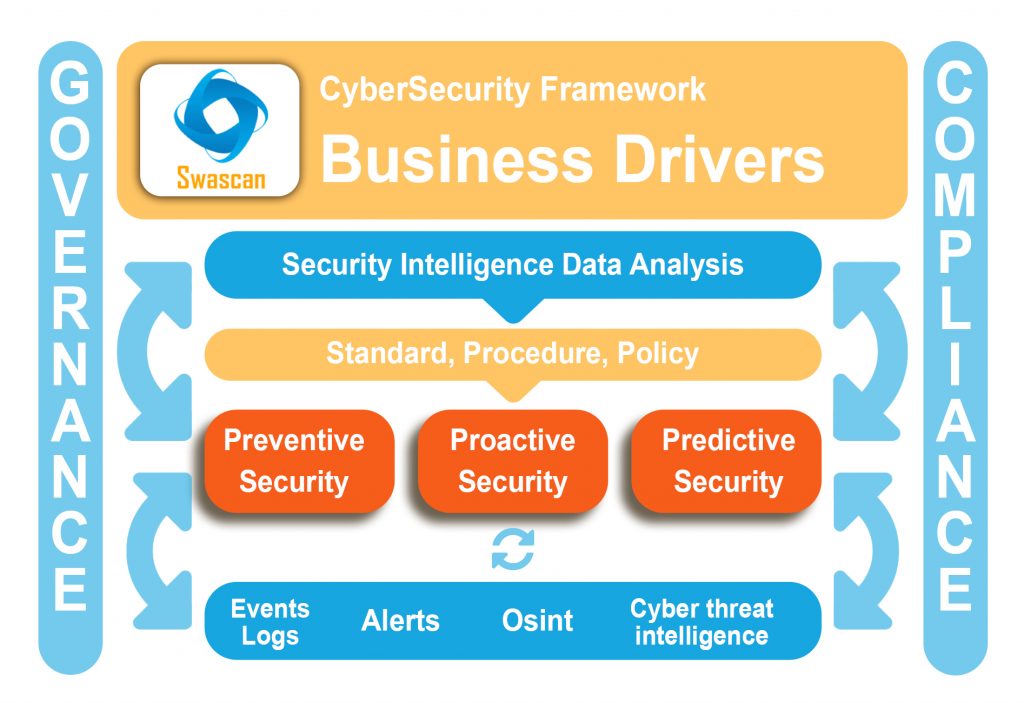

In questo nuovo scenario è necessario e indispensabile creare un nuovo CyberSecurity Framework che garantisca una corretta Governance della Sicurezza. E’ l”unica soluzione per poter contrastare l’evoluzione del Cybercrime.

Un framework che deve necessariamente basarsi su:

- Sicurezza Preventiva;

- Sicurezza Proattiva;

- Sicurezza Predittiva.

Questo modello, però, non ha alcun valore se la base portante, la Sicurezza Preventiva, è assente.

Cybercrime e attacchi Informatici: Swascan

Swascan è il partner ideale per supportare le Aziende nel gestire correttamente il rischio di attacchi informatici grazie alle sue competenze specifiche relative ai servizi di Security Management unitamente ai servizi di Vulnerability Assessment e Network Scan.

Start the Free Trial