AI CyberSecurity – L’Intelligenza Artificiale o meglio l’AI è sicuramente uno dei nuovi trend tecnologici del momento. È la “panacea” del nuovo mondo. La stessa Forrester nel suo studio “TechRadar report on Artificial Intelligence” illustra le prime 10 applicazioni/tecnologie AI che rivoluzionano/rivoluzioneranno il nostro futuro:

- Voice Recognition;

- Natural Language Generation (NLG);

- Text Analytics e Natural Language Processing (NLP);

- Virtual Assistant;

- Machine Learning Platform;

- Deep Learning Platform;

- Biometric Recognition;

- Decision Making & Management;

- Hardware Optimization.

Un mercato che Markets&Markets ha stimato arrivare a 190,61 miliardi di dollari nel 2025 con un CAGR del 36,62% tra il 2018 e il 2025.

Di fatto una tecnologia che sta impattando e impatterà sulla stragrande maggioranza dei processi aziendali. La stessa Intelligenza Artificiale viene oggi presentata come La Soluzione per contrastare i Cyber Attack, stiamo parlando delle AI CyberSecurity Solution, praticamente il Machine Learning (ML) applicato al mondo Security. La convinzione è così alta che l’intelligenza artificiale nel mercato della sicurezza è stata valutata raggiungere i 34,81 miliardi di dollari nel 2025.

Nella realtà dei fatti, l’intelligenza artificiale:

- è una nuova occasione e un nuovo potente strumento in mano ai Criminal Hacker (stiamo parlando degli AI powered Attack);

- genera nuovi potenziali punti di attacco.

AI Cyber Risk: nuovi punti di accesso: l’infrastruttura di un sistema AI, di fatto, prevede l’installazione e la gestione di nuovi elementi (DataBase, Software, Hardware, API,…). Aumentano l’entropia e i punti di accesso che terze parti possono potenzialmente sfruttare.

AI powered Attack: la stessa metodologia utilizzata per “contrastare” e “identificare” gli attacchi informatici può essere sfruttata (e il trend è già in essere!) dai Criminal Hacker per condurre gli attacchi che diventerebbero – in questo modo – invisibili.

Il paradosso della AI CyberSecurity: sarà necessario definire le Security Measures a tutela dell’AI e delle AI CyberSecurity Solution…

Nei prossimi paragrafi dimostreremo, con casi concreti, perché l’AI powered Attack rappresenta la nuova metodologia dei Cyber Attack e perché l’AI CyberSecurity è una soluzione interessante ma non è la panacea per contrastare i Criminal Hacker.

Affronteremo questi aspetti:

- Perché parliamo di AI Cyber Risk?;

- AI CyberSecurity Solution;

- AI powered Cyber Attack.

Perché parliamo di AI Cyber Risk?

Prima di tutto, è opportuno analizzare nel dettaglio il contesto tecnologico. L’Intelligenza Artificiale, indubbiamente, rappresenta un’opportunità in termini di efficienza ed efficacia per molti e tanti settori di business, tra questi processi mettiamo anche la Security Governance. L’errore di base è pensare, o anche solo ipotizzare, che possa risolvere il problema degli attacchi informatici. La realtà dei fatti è ben lontana da questa asserzione.

Ogni nuova tecnologia rappresenta una nuova opportunità per i Criminal Hacker. Ogni nuova tecnologia ha sempre due facce. Vale lo stesso anche per l’Intelligenza Artificiale.

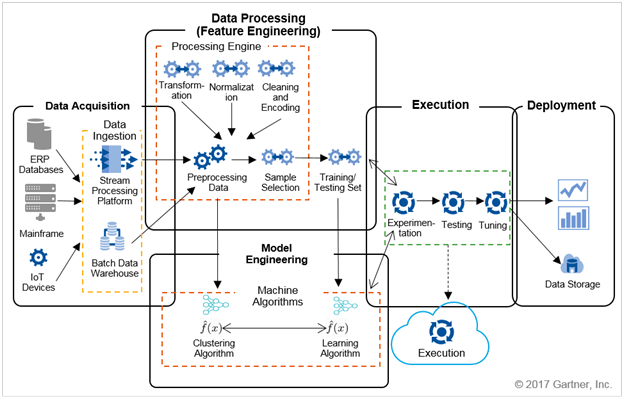

La prima conferma di questa affermazione è palese considerando solo il fatto che ogni azienda per poter implementare e dotarsi di un sistema di AI dovrà necessariamente procedere con un progetto tecnologico che preveda i seguenti layer:

- Data Acquisition;

- Data Processing;

- Model Engineering;

- Excecution;

- Deployment.

L’Intelligenza Artificiale aumenta il rischio di Cyber Attack, ma in che modo?

Aumentano i punti di accesso e si rende più complessa la gestione del CyberSecurity Framework.

L’infrastruttura di un sistema AI, di fatto, prevede l’installazione e la gestione di:

- DataBase;

- Software;

- Hardware;

- API;

- Connessioni ed interconnessioni tramite API;

- Connessioni ed interconnessioni con terze parti.

Nuovi elementi che aumentano l’entropia degli attuali sistemi e, al tempo stesso, rappresentano punti di accesso potenziali che terze parti malintenzionate possono sfruttare.

AI Cyber Risk

È sempre necessario considerare che l’adozione di una (qualsiasi) nuova tecnologia all’interno del proprio framework tecnologico, di fatto, aumenta in maniera esponenziale il Rischio Tecnologico.

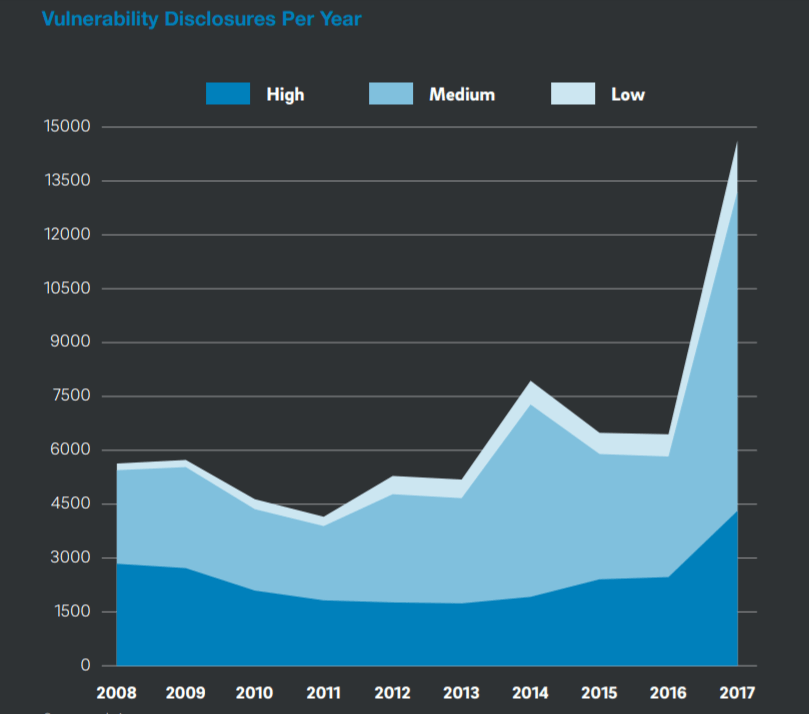

Source: nvd.nist.gov

Ognuno di questi elementi porta con sé la necessità di dover garantire la gestione continuativa anche in termini di Security.

A riguardo, è interessante analizzare il trend delle Vulnerability Disclosure degli ultimi anni, siamo passati da circa 15.000 nel 2016 ad oltre 30.000 nel 2017.

A questo aspetto dobbiamo aggiungere l’interconnessione dei tanti e diversi dispositivi, software,…. di tanti e diversi produttori. Nel 2015, all’inizio dell’era AI, erano stati già catalogati ben 900 produttori di rilievo.

Un ulteriore aspetto è: l’AI ha una forte connotazione di integrazione e interconnessione con sistemi di terze parti e questo va a creare ulteriore entropia nella Supply Chain CyberSecurity.

[check-website-link-home]

E’ quindi necessario prevedere misure di sicurezza aggiuntive e dedicate proprio per l’architettura e l’infrastruttura AI.

Ed ecco il vero paradosso. l’AI avrà bisogno di un AI CyberSecurity Framework di tutela.

Per intenderci l’AI CyberSecurity Solution richiede l’adozione di misure di sicurezza dedicate.

AI CyberSecurity Solution

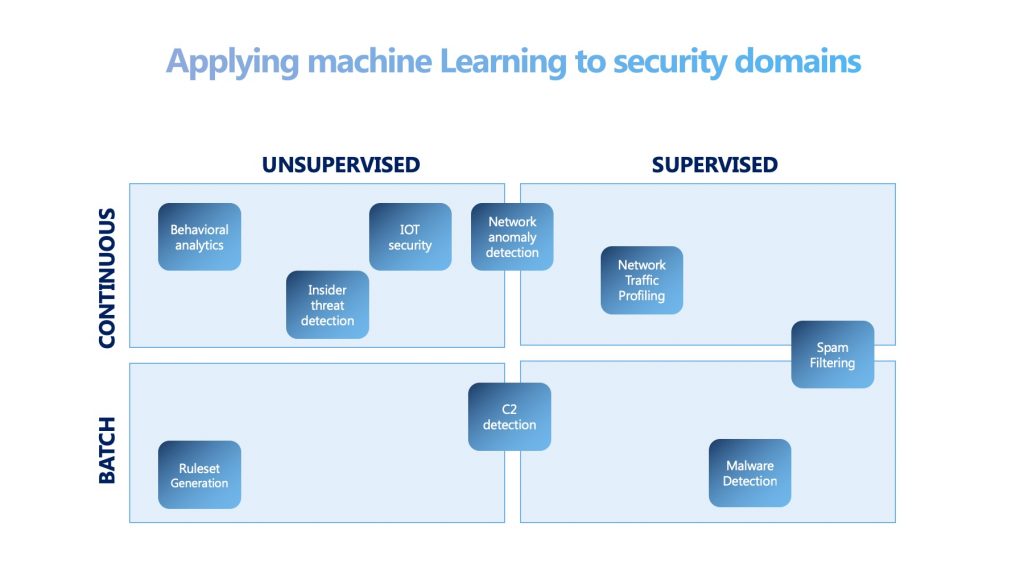

L’Intelligenza Artificiale (AI) associata al Machine Learning (ML) applicato alla security sono gli artefici delle AI CyberSecurity Solution. Soluzioni capaci di contrastare una buona parte dei Cyber Attack. La vera criticità, tuttavia, è che lo stesso principio e modello sarà (e già lo è) adottato dai Criminal Hacker.

Andiamo ad analizzare come l’Intelligenza Artificiale e il Machine Learning possono rappresentare un’applicazione di AI CyberSecurity Solution.

Intelligenza Artificiale e Machine Learning: AI CyberSecurity Solution

Per illustrare il modello della AI CyberSecurity Solution è necessario procedere specificando il ruolo e i compiti, rispettivamente dell’Intelligenza Artificiale e del Machine Learning:

«L’intelligenza artificiale è una disciplina appartenente all’informatica che studia i fondamenti teorici, le metodologie e le tecniche che consentono la progettazione di sistemi hardware e sistemi di programmi software capaci di fornire all’elaboratore elettronico prestazioni che, a un osservatore comune, sembrerebbero essere di pertinenza esclusiva dell’intelligenza umana.» (Wikipedia)

L’AI prevede una serie di tecnologie, tra cui:

Machine Learning – permette al sistema di “apprendere” elaborando grandi quantità di dati. L’apprendimento automatizzato permette a sua volta al sistema di poter effettuare previsioni e al contempo di determinare le anomalie.

Knowledge Base – sistema di dati che consente alle macchine di risolvere problemi complessi (ad es. Ontologie).

Rule-Based Systems – macchine che elaborano input basati su un insieme di regole predeterminate.

AI CyberSecurity Solution: Scenario

E’ ormai evidente che la probabilità di subire un Cyber Attack è estremamente alta.

Le motivazioni di questa affermazione sono confermate dal numero di Vulnerability Disclosed che abbiamo visto precedentemente (+100% tra il 2016 e il 2017).

La fotografia della situazione attuale è così rappresentata:

- Ogni target è oggetto di scan di rete o attacchi informatici costanti che cercano di sfruttare vulnerabilità note ed exploit ready made. La metodologia è consolidata e nota e la competenza tecnica degli attaccanti è spesso bassa e/o di medio livello.

- Crescente aumento di nuove tecniche di attacco che si caratterizzano per la complessità e per una competenza tecnologica importante.

- Aumento degli Zero Day disclosure: queste sono le vulnerabilità scoperte da un terzo, ma non sono pubbliche.

È diventato estremamente sfidante per i Security Analyst e per i SOC riuscire a:

- Processare una mole enorme di dati, di warning e di alert;

- Identificare se la propria infrastruttura è oggetto di un attacco con nuove tecniche e metodologie;

- Individuare se il Cyber Attack utilizza Zero Day.

Diventa quindi indispensabile identificare nuovi modelli gestionali e nuove soluzioni per supportare adeguatamente i Security Team predisposti alla tutela e protezione della Security Governance Aziendale.

L’AI CyberSecurity Solution si basa sull’idea di usare l’AI e il ML in tandem. L’Intelligenza Artificiale utilizza le capacità e le competenze del Machine Learning per incrementare la propria Knowledge Base per migliorarsi costantemente.

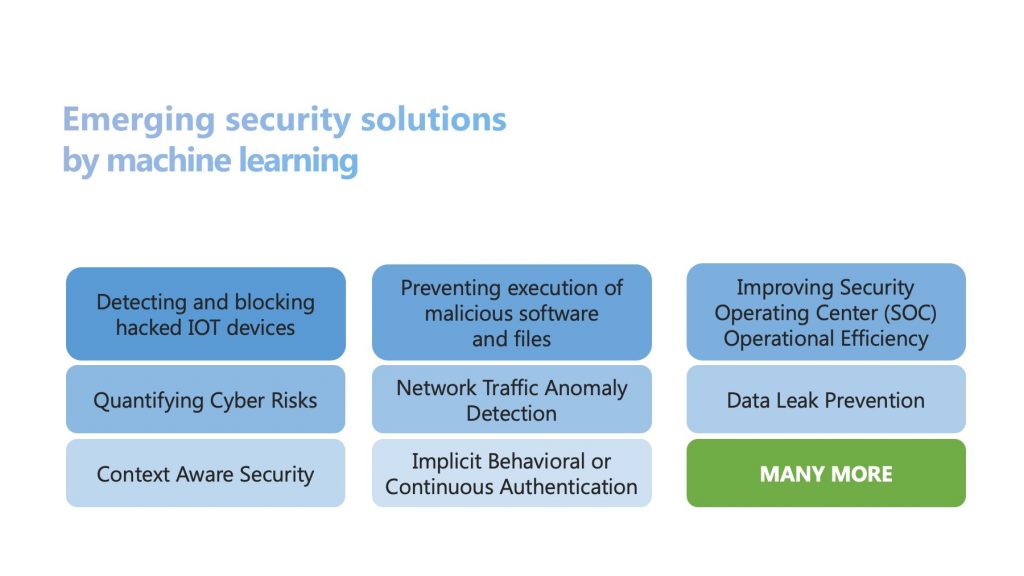

In questo modo, l’AI CyberSecurity Solution diventa efficace per identificare:

In questo modo, l’AI CyberSecurity Solution diventa efficace per identificare:

- Cyber Attacchi tradizionali, riconoscendo i path di attacchi informatici già presenti nella Knowledge Base;

- Nuove minacce che utilizzano tecniche e metodologie sulla falsariga di attacchi informatiche noti se la Knowledge Base dell’AI CyberSecurity Solution ha previsto le possibili “varianze”;

- Possibili Zero Day basandosi sulla “devianza” di comportamento. Per intenderci, tutto ciò che non corrisponde ad un comportamento consolidato dalla Knowledge Base, la soluzione di AI CyberSecurity lo segnala come anomalia.

AI CyberSecurity Solution: la criticità

AI CyberSecurity Solution: la criticità

Nella realtà dei fatti, quasi sicuramente, le soluzioni di AI CyberSecurity, per intenderci l’accoppiata AI e ML, rappresentano uno strumento efficace ed efficiente per identificare gli attacchi tradizionali.

Allo stesso tempo, richiedono una gestione attenta perché purtroppo andranno a generare ulteriori dati da analizzare e processare a carico dei Security Analyst e dagli stessi SOC.

I sistemi di AI CyberSecurity andranno a segnalare anche le casistiche di:

- Varianza da path di Cyber Attack tradizionali;

- Devianza dai path tradizionali del sistema aziendale;

- Falsi positivi.

Ulteriori attività e dati da analizzare. L’aspetto importante da non dimenticare, tuttavia, è che i Cyber Attack, le tecniche e le metodologie si evolvono costantemente…

Una delle sfide delle aziende che andranno ad adottare i sistemi di AI e ML applicati alla AI CyberSecurity sarà sicuramente organizzativa e gestionale.

AI powered Cyber Attack: il rovescio della medaglia dell’AI CyberSecurity

AI e ML offrono notevoli vantaggi per la tutela e la protezione delle proprie informazioni e dei propri sistemi. Nonostante questo, come spesso avviene, c’è sempre il rovescio della medaglia. Scopriamo, nel prossimo paragrafo, come terzi malintenzionati possono usare l’Intelligenza Artificiale e la Machine Learning per il Cyber lato oscuro.

AI powered Cyber Attack: la forza del Lato Oscuro

Siamo nell’era dell’Intelligenza Artificiale e questo è un dato di fatto. Non esiste settore di business o processo aziendale in cui l’Intelligenza Artificiale o il Machine Learning non possa prevedere potenziali applicazioni.

Sarebbe difficile trovare un settore in cui l’Intelligenza Artificiale o l’Apprendimento Automatico non trovino naturale sfogo.

La CyberSecurity non poteva essere un’eccezione. Le prime aziende che si sono cimentate nel lanciare progetti di AI CyberSecurity sono nate nel 2013, parliamo di Wallarm, Darktrace e Cylance. Oggi, il numero delle startup di sicurezza informatica è in continuo e costante aumento.

È ovvio che i Criminal Hacker non potessero rinunciare ad una tecnologica così pervasiva come l’AI e il ML. Non è un caso che oggi parliamo di AI powered Cyber Attack.

Quali sono le caratteristiche degli AI powered Cyber Attack?

Come l’AI powered Attack impatterà sui Framework di CyberSecurity aziendale?

Nei prossimi paragrafi andremo a descrivere il nostro prossimo futuro. Un domani in cui non parleremo più di attacchi informatici ma di AI powered Cyber Attack, appunto.

Il primo AI powered Cyber Attack della storia?

l’AI e il ML sono da tempo oggetto di studio da parte dei Criminal Hacker.

AI powered Cyber Attack: model stealing techniques

Il 2017 è l’anno in cui viene individuato il primo vero AI powered Cyber Attack. La vittima è stata un’azienda indiana. L’attacco prevedeva un sistema rudimentale di ML che aveva lo scopo di apprendere il comportamento degli utenti all’interno della rete attaccata. L’AI powered Attack in questione prevedeva un malware che dopo un periodo silente di osservazione ha iniziato ad imitare il comportamento degli utenti diventando di fatto invisibile ai sistemi di Security. L’AI powered Attack è riuscito a nascondersi efficacemente evitando anomalie e devianze rispetto al tracciato comportamentale della rete vittima.

AI powered Cyber Attack: hacking attack

In realtà i primi casi di AI powered Cyber Attack sono stati “esibiti” anche durante il Cyber Grand Challenge del 2016. Durante questo evento è stato illustrato un altro aspetto di utilizzo dell’AI e del ML applicato all’hacking. In questo caso specifico fu dimostrato come fosse possibile automatizzare completamente il Cyber Attack in base al target selezionato. Si potrebbe pensare che sia questo il momento in cui sia iniziata l’era degli AI powered Cyber Attack.

AI powered Cyber Attack: User Profiling techniques

Sempre nel 2016, fu condotto un esperimento di AI powered Cyber Attack di spear phishing. Nello specifico, fu costruito un sistema di AI e ML per studiare alcuni utenti. La Knowledge Base fu costruita in base al loro comportamento sui social network.

L’esperimento dimostrò che l’AI powered Attack era più efficace di quello “manuale”. Su 800 vittime, l’AI powered Cyber Attack ottenne 275 vittime contro le “sole” 49 di quello umano.

AI powered Cyber Attack: Malware techniques

Si chiama DeepLocker ed è stato presentato alla conferenza 2018 di Black Hat USA.

DeepLocker è il primo AI powered Malware Attack, un proof of concept della IBM Research.

Nello specifico, questa famiglia di malware basato sull’AI riesce a rimanere silente attivandosi solo quando raggiunge la vittima designata. Il sistema di Intelligenza Artificiale, di fatto, attiva il “detonatore” nel momento in cui l’AI identifica il bersaglio attraverso parametri che possono essere di natura geografica o biometrica.

Un approccio completamente opposto al modello “spray and pray”. Una sorta di “malware intelligente” che riesce a nascondersi e rimanere sotto i “radar” degli strumenti Security attivandosi solo quanto riconosce l’obiettivo.

AI powered Cyber Attack: hacking attack

L’Intelligenza Artificiale e il Machine Learning permetteranno ai Criminal Hacker di essere più efficaci ed efficienti nelle azioni e nelle fasi di Cyber Attack.

Ma cosa succede se a queste fasi applichiamo l’Intelligenza Artificiale e il Machine Learning?

Fase 1: Vulnerability Discovery

I prossimi sistemi di AI Vulnerability Discovery saranno estremamente più efficaci. Saranno in grado di valutare, in base al target, quale exploit è più “conveniente”. I più evoluti potranno anche creare e progettare in automatico nuovi exploit fino ad effettuare attività di Discovery di Zero Day.

Fase 2: Exploit

Anche nella fase di exploit l’AI powered Cyber Attack garantirà una maggiore efficacia. Nello specifico, possiamo già ipotizzare la capacità di adattare e riscrivere exploit per essere più “invasivi” in base all’applicazione/infrastruttura/sistema target. Molto probabilmente, quella che è considerata un’attività manuale come il Penetration Test diventerà un’attività completatemene automatizzata.

Fase 3: Attack

Ottenuto l’accesso ai sistemi, entriamo nella fase più “dispendiosa” in termini di tempo da parte dei Criminal Hacker. Questa concerne la componente relativa alla raccolta delle informazioni. Nello specifico, stiamo parlando della fase di Information Discovery e/o Information Gathering. In entrambi i casi, questa attività prevede ad oggi, a sua volta, un’attività manuale. L’integrazione dell’Intelligenza Artificiale con il Machine Learning permetterà non solo di cercare, identificare e classificare in “autonomia” i dati rivelanti in base allo scopo, ma al contempo determinerà le modalità con cui “esportare” i dati in modo da poter essere invisibile agli strumenti di protezione e sicurezza adottati dalla vittima.

AI powered Cyber Attack: Phishing

AI powered Cyber Attack: Phishing

Sono tante le aziende che stanno investendo in progetti di AI CyberSecurity Solution. Tutto corretto, ma non dobbiamo mai dimenticare che le stesse tecnologie che migliorano o miglioreranno i livelli di sicurezza e tutela del patrimonio informativo aziendale, sono e saranno utilizzate per attaccarle.

Un esempio è il phishing. È senza ombra di dubbio il metodo più diffuso di Cyber Attack.

Un attacco estremamente semplice. Sul grande Bazar del Dark Web sono disponibili una serie di strumenti ready made. Per un eventuale attaccante è sufficiente:

- scegliere la vittima/vittime;

- raccogliere un po’ di informazioni personali presenti nei social network per rendere il phishing convincente;

- inviarlo alla vittima e aspettare.

Ma cosa succederebbe se questo modello e approccio diventasse AI powered Phishing?

Gli algoritmi di Deep Learning non sono necessariamente complessi. Uno degli approcci possibili avviene attraverso l’apprendimento sequenza-sequenza.

Uno script che, installato sul dispositivo infetto della vittima, potrebbe studiare il suo comportamento, lo stile di scrittura della vittima e della sua cerchia di contatti,…. Con questo approccio, diventa di fatto possibile costruire una profilazione estremamente dettagliata delle singole vittime. Immaginiamo quindi un attacco di AI powered Phishing. Un attacco completamente automatizzato condotto su diverse vittime “profilate”. Le email esca saranno sicuramente molto più convincenti ed efficaci. E il tasso % di riuscita sempre più interessante. Il livello di “dettaglio” di conoscenza di questi sistemi potrebbe anche portare il sistema a identificare e/o ipotizzare le risposte alle domande di sicurezza che spesso vengono adottate da alcuni sistemi.

Uno script che, installato sul dispositivo infetto della vittima, potrebbe studiare il suo comportamento, lo stile di scrittura della vittima e della sua cerchia di contatti,…. Con questo approccio, diventa di fatto possibile costruire una profilazione estremamente dettagliata delle singole vittime. Immaginiamo quindi un attacco di AI powered Phishing. Un attacco completamente automatizzato condotto su diverse vittime “profilate”. Le email esca saranno sicuramente molto più convincenti ed efficaci. E il tasso % di riuscita sempre più interessante. Il livello di “dettaglio” di conoscenza di questi sistemi potrebbe anche portare il sistema a identificare e/o ipotizzare le risposte alle domande di sicurezza che spesso vengono adottate da alcuni sistemi.

Allo stesso tempo, i sistemi di AI permetteranno di raccogliere, elaborare e classificare i dati con maggiore semplicità e al contempo gli attacchi informatici potranno essere condotti non solo con maggiore velocità base ma anche con grandi volumi di dati.

I sistemi AI possono aiutare a raccogliere, organizzare ed elaborare DataBase di grandi dimensioni per collegare le informazioni di identificazione, rendendo questo tipo di attacco più facile e veloce da eseguire. Questo carico di lavoro ridotto può indurre i ladri a lanciare una mole maggiore di attacchi che passeranno inosservati per un lungo periodo di tempo.

I Criminal Hacker che implementeranno AI powered Attack saranno anche molto più veloci a reagire quando incontreranno resistenza, o quando gli esperti di CyberSecurity risolveranno le debolezze che in precedenza avevano consentito l’ingresso da parte di utenti non autorizzati. L’Intelligenza Artificiale potrebbe essere in grado di sfruttare un’altra vulnerabilità o iniziare a cercare nuovi modi per entrare nel sistema, senza attendere le istruzioni umane.

Le conseguenze e le implicazioni sono significative. La maggior parte delle persone non noterà un grande cambiamento quando il primo attacco di Intelligenza Artificiale verrà lanciato. Per le persone colpite, il risultato sarà lo stesso degli attacchi “tradizionali”. Nella realtà delle cose, l’Intelligenza Artificiale e il Machine Learning porteranno la Cyber War ad un livello superiore. Iniziamo a rimboccarci le maniche… un duro lavoro ci aspetta.

AI powered Cyber Attack: malware techniques

DeepLocker, come abbiamo accennato in precedenza, è il progetto POC sviluppato da IBM. Abbiamo visto come esso sia il primo prototipo di AI Malware. Si tratta di un malware che rimane silente e nascosto. Viene attivato solo quando riconosce il bersaglio, l’obiettivo. L’AI powered Malware rappresenta il nuovo AI Cyber Risk che dovremo affrontare.

DeepLocker ha, di fatto, cambiato le tecniche di evasione adottate dai malware tradizionali riuscendo a nascondersi in software trust come quello di videoconferenza.

L’algoritmo di IA del malware DeepLocker è progettato per “confondersi” e rimanere, appunto, nascosto fino a quando non si identifica il bersaglio. L’attivazione può dipendere da fattori visivi, audio, geolocalizzazione e di sistema. L’algoritmo si basa su un sistema neurale rendendo estremamente complesso per gli analisti malware poter effettuare attività di reverse engineering per determinare la condizione di innesco e la tipologia di attacco.

A tutti gli effetti un AI Malware black-box.

Buona parte degli strumenti descritti di Intelligenza Artificiale sono a tutti gli effetti disponibili in rete. E’ solo una questione di tempo prima di iniziare a rilevare questi attacchi anche sui nostri dispositivi.

Buona parte degli strumenti descritti di Intelligenza Artificiale sono a tutti gli effetti disponibili in rete. E’ solo una questione di tempo prima di iniziare a rilevare questi attacchi anche sui nostri dispositivi.

AI powered Cyber Attack verso un target con AI Cybersecurity Solution

Nei capitoli precedenti abbiamo analizzato, da un lato le opportunità relative alle AI Cybersecurity Solution e, allo stesso tempo, sviscerato i nuovi Cyber Risk relativi agli AI powered Cyber Attack. Ma quali saranno le criticità e i punti di attenzione nello scontro tra le due forze in campo?

Un’azienda dotata di soluzioni di CyberSecurity basate sull’Intelligenza Artificiale e Machine Learning quali Cyber Risk dovrà affrontare nel prossimo futuro (probabilmente) ricco di AI powered Attack?

Elenchiamo di seguito le tecniche che saranno più utilizzate:

- Adversarial inputs (o Evasion Attack): il sistema di AI powered Attack predispone e crea input con lo scopo di essere classificati dalla AI CyberSecurity Solution come legittimi. Sono di fatto input progettati per ingannare l’algoritmo di Intelligenza Artificiale di sicurezza proattiva. Stiamo parlando principalmente di documenti dannosi, immagini,… capaci di eludere i sistemi di antispam e antivirus.

- Data poisoning Attack: in questo caso l’oggetto dell’attacco è l’algoritmo di apprendimento della AI CyberSecurity Solution. Praticamente, l’AI powered Attack ha lo scopo di far classificare eventi dannosi come legittimi “avvelenando” l’algoritmo di apprendimento. L’attività viene condotta attraverso azioni di data poisoning (avvelenamento dei dati) che comportano l’invio di dati contraddittori all’algoritmo AI. Le simulazioni di attacchi di avvelenamento dei dati contro algoritmi di apprendimento automatico sono attive dal 2011.

- Model stealing techniques: in questo caso, l’obiettivo è quello di “rubare” o meglio clonare l’algoritmo e il modello di apprendimento della AI CyberSecurity Solution. In questo modo è possibile “studiare” il modello di classificazione e di apprendimento adottato dal target al fine di essere più efficienti nell’attacco AI powered e rendere gli attacchi di Data Poisoning e/o Adversarial Inputs efficaci.

- Security Violation: le AI CyberSecurity Solution sono di fatto un insieme di device, software, algoritmi, API,…. un sistema eterogeneo di asset tecnologici che sarà interconnesso con l’infrastruttura eterogenea e complessa dell’azienda. Tutti questi asset tecnologici possono essere vulnerabili e di conseguenza possono essere oggetto di Cyber Attack. Chi controlla il controllore? Dovremo necessariamente considerare le misure di sicurezza all’AI CyberSecurity Framework.

AI Powered Attack e AI Cybersecurity

Per quanto riguarda il prossimo futuro, almeno quello immediato, possiamo affermare un paio di cose:

- Gli esseri umani non hanno ancora sviluppato una fiducia totale nel Decision Making effettuato dalle macchine;

- Le macchine, d’altro canto, non hanno la strada spianata per quanto riguarda la comprensione della natura umana. Le azioni messe in atto da una persona non sono immediatamente comprensibili agli “occhi” di una macchina.

Questo però è uno scenario di “strette vedute” anche perché ormai si sa che ciò che riusciamo a pensare, riusciremo a creare. L’IA penetrerà sempre di più nel settore Cyber, lato attaccante e lato difensore. Quindi se c’è una cosa di cui essere sicuri è: prepariamoci perché le nuove minacce per la nostra Sicurezza Informatica avranno il bollino AI appiccicato ovunque.

Per avere la certezza di un Framework sicuro ed efficace, Swascan mette a disposizione la sua expertise e i suoi servizi professionali (oltre che quelli di piattaforma).

Per una Free Trial dei servizi Swascan, clicca sul pulsante sottostante:

Inizia il tuo Free Trial

Rendiamo, inoltre, disponibili servizi professionali che possono aiutare la tua azienda nella predisposizione dei Framework di sicurezza. Non esitare a contattarci a: [email protected] per maggiori informazioni.