Cloud Cyber Security PlatformEuropean Cyber Research TeamThreat Intelligence PlatformThe Cyber Security Partner

La piattaforma di Security Testing - Threat Intelligence & Cyber Competence Center di Swascan per il Cyber Security Framework Aziendale.

Sicurezza Predittiva. Sicurezza Preventiva. Sicurezza Proattiva.

In evidenza

Threatland Report H2 - 2023

Il secondo semestre del 2023 ha visto un aumento significativo di attacchi informatici mirati al furto di dati e alla richiesta di riscatti in cambio del ripristino dei sistemi colpiti. Il SOC e Threat Intelligence Team di Swascan ha condotto un’analisi approfondita sugli scenari ransomware, malware e phishing, fornendo un quadro dettagliato delle minacce emergenti e delle tendenze in evoluzione.

Scopri di piùCorso propedeutico alla certificazione CISSP

Oltre alla preparazione all’esame di certificazione, il corso consente di acquisire conoscenze e competenze per lo sviluppo di una visione integrata della sicurezza, così da poterne metterne in pratica l’attuazione in tutta l’azienda. Registrati al corso e frequenta le lezioni dal 13 Maggio 2024.

Scopri di piùThreatland

Swascan ha creato un Cyber Compromission Dashboard per supportare le aziende nell'attuazione di un piano di emergenza per la corretta gestione dei rischi Cyber.

Scopri di più

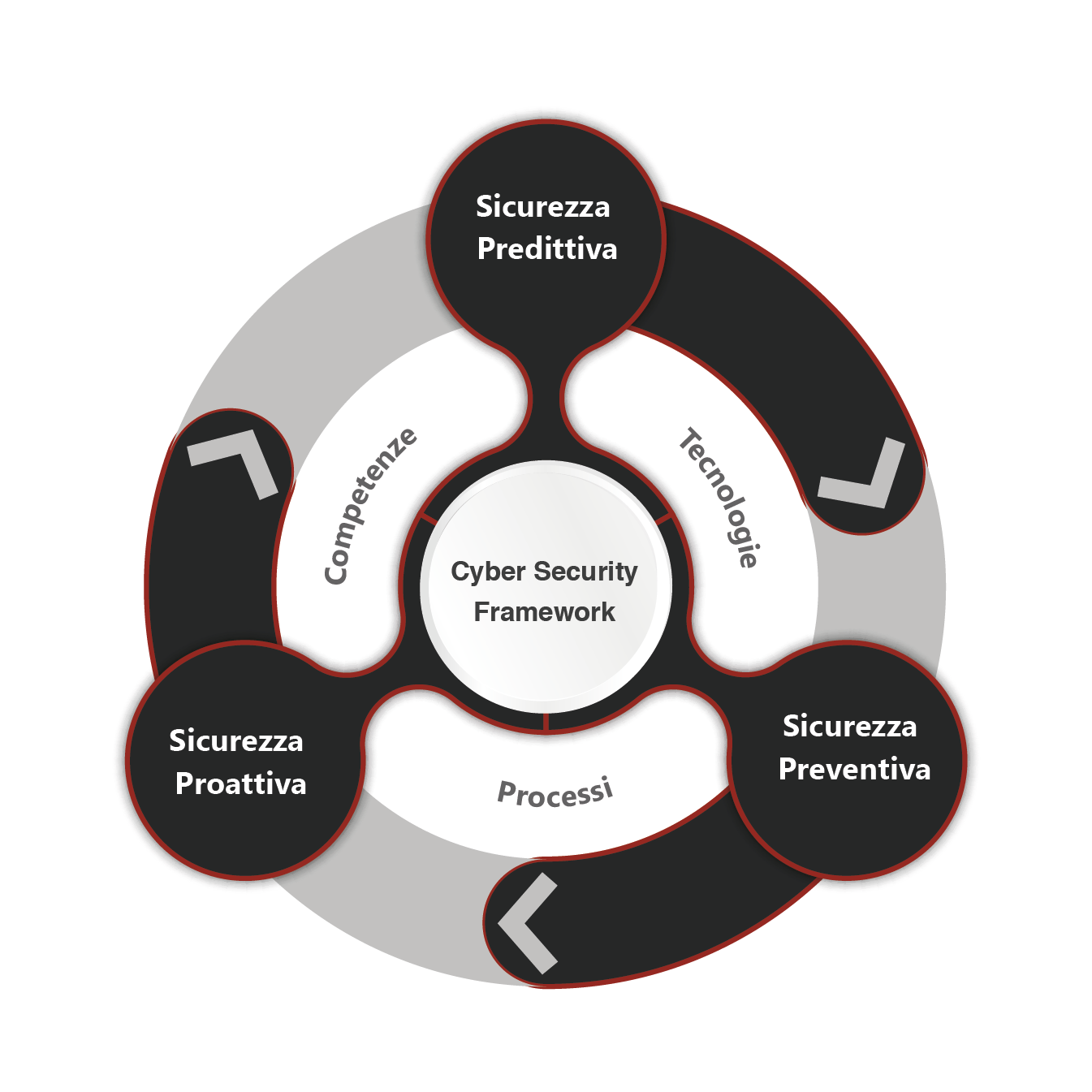

Cyber Security Framework

Il Cyber Security Framework è il fondamento della postura di sicurezza della tua azienda. Un insieme di processi e tecnologie che operano all’unisono per ridurre al minimo l’esposizione al rischio cyber. Si fonda sulla sicurezza predittiva, preventiva e proattiva.

Sicurezza Predittiva

La Sicurezza Predittiva opera a livello di Threat Intelligence. Attraverso l’analisi di fonti OSINT e CLOSINT, a livello di Web, Dark Web e Deep Web identifica minacce, rischi e informazioni relativi all’azienda target. La Sicurezza Predittiva permette di anticipare le criticità impostando correttamente la sicurezza preventiva e proattiva.

Sicurezza Preventiva

La Sicurezza Preventiva agisce in termini di Analisi del Rischio tecnologico, umano e di processo. Attività che rientrano negli obblighi legislativi e in termini di best practice internazionale. Le attività fanno riferimento a penetration test, vulnerability assessment, ransomware attack simulation, phishing simulation, formazione, CIS, NIST, ISO27001, GDPR Assessment.

Sicurezza Proattiva

La Sicurezza Proattiva permette l’adozione degli approcci relativi alla security by detection e alla security by reaction. Attraverso l’adozione di security operation center (SOC) permette di monitorare, identificare, analizzare, gestire e bloccare eventuali minacce in essere all’interno dell’azienda. La componente incident response management garantisce la corretta gestione degli incidenti aziendali attraverso l’utilizzo di Team specializzati e competenti.

La Piattaforma di Swascan

Swascan è la prima suite interamente in Cloud di Security Testing e Threat Intelligence: scopri tutti i servizi disponibili ora!

Cyber Security Competence Center

Cyber Incident Response

Un Cyber team dedicato di pronto intervento Cyber per la gestione di Cyber Incident, attacchi DDOS, Data Breach e Attacchi Ransomware.

Soc as a Service

Il servizio dedicato di Monitoring & Early Warning di Swascan per la corretta gestione della sicurezza proattiva e sicurezza preventiva.

Penetration Test

Le attività di Penetration Test sono svolte Penetration Tester certificati e in linea con gli standard internazionali OWASP, PTES e OSSTMM.

GRC Management

Servizi di Security Advisory a livello consulenziale e a livello operativo per supportare i clienti nei piani di remediation, gestione della Cyber Security, Compliance Management e Risk Management.

Cyber Academy

Corsi di formazione dedicati di Cybersecurity in aula o tramite Webinar. Attività di Awareness per il personale tecnico, per i dipendenti e per i Top Manager.

Cyber Threat Intelligence

Ha lo scopo di analizzare le informazioni del dominio aziendale presenti a livello Dark web e Deep web. Scopre la presenza di Botnet relative ai device di dipendenti, fornitori e clienti.

24/7 Cyber Security Operation Center

Un team dedicato nell’attività di Sicurezza Proattiva e Reattiva delle minacce informatiche sulle reti locali, ambienti cloud, applicazioni ed endpoint aziendali. Il nostro team di Security Analyst monitora i dati e le risorse, H24, 7 giorni su 7 per 365 giorni all’anno.

Penetration Testing

Il team offensive di Swascan è certificato ISO27001 e ISO9001

Tutte le attività rispettano gli standard OWASP, PTES e OSSTMM.

Cyber Academy

Nella sicurezza informatica sono indubbiamente i comportamenti umani a fare la differenza, prima ancora che la tecnologia.

La nostra Cyber Academy offre una vasta gamma di percorsi formativi strutturati per rispondere a differenti livelli di esperienza e di specializzazione tecnica.

Cyber Threat Intelligence

Il servizio di Cyber Threat Intelligence di Swascan ha lo scopo e l’obiettivo di individuare le eventuali informazioni pubbliche disponibili a livello Web, Dark Web e Deep Web relative ad un determinato target. L’attività prevede la raccolta e l’analisi delle informazioni relative ad una serie di macro aree critiche quali:

Diventa Partner Swascan

Scopri di più sullo Swascan Partner Program, grazie al quale i nostri partner servono al meglio i clienti, forniscono soluzioni rapide e ne promuovono la crescita.

Scopri il Partner Program