Il mercato delle auto intelligenti o Smart Car è in costante fermento. Si prevede possa raggiungere un valore di 153.60 miliardi di dollari nel 2022 con un CAGR del 33,38% nel periodo 2015-2022. Questo implica, come vedremo meglio in seguito, anche l’aumento dell’attenzione per le tematiche di Smart car CyberSecurity.

La crescita è di fatto garantita da una serie di fattori.

Da un lato, noi utenti richiediamo costantemente nuove funzionalità e servizi “connessi”. Stiamo parlando di sistemi di navigazione, la possibilità di poter effettuate la diagnostica dell’auto da remoto, sistemi di entertainment e multimediali, …

Dall’altro, gli aspetti legati a nuovi standard e a nuove leggi imposte ai produttori automobilistici che prevedono, da parte di questi ultimi, la necessità di dover adeguare i vari prodotti in materia non solo di sicurezza generale ma anche in termini di sicurezza informatica.

In questo scenario i produttori delle auto intelligenti o smart car sono costretti ad affrontare il tema della CyberSecurity per dover gestire un Cyber Risk che di fatto aumenta esponenzialmente in linea con il numero degli oggetti o sistemi intelligenti presenti in ciascuna auto.

Procediamo per step, nel seguente articolo andremo ad analizzare, dopo una breve introduzione appena affrontata relativa alla Smart Car CyberSecurity: Il Cyber Risk delle Auto Intelligenti, in ordine:

- Smart Car CyberSecurity: Scenario;

- Smart Car CyberSecurity: Una lunga scia di vulnerabilità;

- Cyber Risk degli Access Point delle Smart Car;

- Smart Car CyberSecurity: Cyber Risk degli Asset;

- Smart Car Cyber Risk;

- Smart Car CyberSecurity: Best Practices;

- Swascan per Smart Car CyberSecurity Framework.

Smart Car CyberSecurity: Scenario

La governance della Smart car CyberSecurity è diventato una priorità per tutte le case automobilistiche. Una priorità che porta con se una complessità dovuta al fatto che il perimetro di azione è modificato e le competenze necessarie per la corretta gestione e analisi sono differenti rispetto alle necessità iniziali/tradizionali.

Oggi i produttori delle smart car sono costretti a dover affrontare temi legati a:

- Servizi Cloud,

- Web Applicazion,

- Diagnostica Remotizzata

- Sistemi di Entertainment

- Sistemi Multimediali

- Protocolli di connessione Wireless

- …

Tuttavia, la vera sfida è proprio questa: dover implementare una serie di misure di sicurezza che al contempo non siano in conflitto con le misure di sicurezza a livello legislativo. A questo dobbiamo necessariamente aggiungere l’elevato numero di componenti eterogenee che devono essere tra di loro integrate. Ogni componente rappresenta o può rappresentare un punto di accesso e l’integrazione può rivelarsi una criticità. Questo scenario paga anche la necessità di una governance che deve essere garantita nel tempo attraverso attività di governo e aggiornamento costante.

Il Rischio Informatico relativo alle auto intelligenti è una seria criticità con impatti che possono coinvolgere non solo i conducenti, i passeggeri, gli altri utenti automobilistici ma possono riversarsi anche a livello sociale. Uno strumento letale in mano a possibili terroristi e cyberterroristi.

Un tema che non possiamo sottovalutare o ignorare tenuto conto che sono state tante e diverse le pubblicazioni e le notizie relative alla scoperta di vulnerabilità e attacchi alle smart car.

Non stiamo parlando di attacchi che richiedono competenze evolute e raffinate associate a budget impegnativi.

Vale la pena ricordare l’esperimento che ha dimostrato come per sbloccare ed avviare una smart car tutto ciò che serve sono soli 15 dollari di semplice attrezzatura elettronica.

L’esperimento citato risale al 2015 e l’hacker era un adolescente.

Il ragazzo con un’attrezzatura reperita tramite RadioShack non solo era riuscito a sbloccare ed avviare l’auto ma è riuscito anche ad azionare i tergicristalli, suonare il clacson e a far lampeggiare i fari a ritmo di musica.

È stato forse il momento preciso in cui il mondo dell’auto si è resa conto di come le barriere di ingresso legate alla Sicurezza erano di fatto assenti: non c’era praticamente alcuna barriera.

L’esperimento di hacking rientrava in un contest sulla sicurezza. Il nome del ragazzo non è mai stato divulgato e la stessa cosa vale per la marca dell’auto.

Ma dal 2015 ad oggi diverse altre preoccupanti vulnerabilità e criticità sono state individuate.

Smart Car CyberSecurity: Una lunga scia di vulnerabilità

Nel corso di questi anni sono state individuate e scoperte diverse vulnerabilità che hanno coinvolto auto di brand importanti.

Queste criticità hanno obbligato e costretto i vari produttori di effettuare un numero sempre maggiore di richiami.

Start your Free Trial

Scan your WebSite and Network

Jeep Remote Attack

Il primo caso eclatante riguarda proprio la Jeep. Stiamo parlando del 2015. I due ricercatori Charlie Miller e Chris Valasek realizzarono un proof of concept di attacchi remoti che permetteva loro di prendere il controllo della jeep stessa. In questo caso furono richiamate circa 1.4 milioni di automobili.

I due ricercatori riuscirono ad hackerare la Jeep Cherokee attraverso il sistema multimediale. L’attacco informatico permise di prendere il controllo remoto dell’auto. La criticità era legata al sistema di connessione Wi-Fi. La Chrysler, il produttore dell’auto, aveva configurato la generazione della password in automatico in base ad alcuni parametri prestabiliti tipo anno dell’auto e prima accensione/configurazione del sistema. Di conseguenza conoscendo l’anno in cui è stata fabbricata l’auto e indovinando il mese le possibili combinazioni della password erano circa 15 milioni. Di conseguenza con un attacco di forza bruta sono riusciti a prendere il completo controllo dell’auto.

Infatti una volta ottenuto l’accesso, sono riusciti a prendere il controllo del Can-Bus dell’auto.

Il CAN-BUS (Controller Area Network) è un insieme di standard di comunicazione che permette di realizzare reti di microcontrollori tramite un bus seriale all’interno dell’auto.

Questo Bus è la rete informatica dell’auto che inter-connette le varie componenti: sensori, trasmissione, motore, ….

Il sistema multimediale era ed è separato dal Can-Bus ma entrambi sono collegati al controller V850.

Modificando il firmware di questo controllo erano riusciti a prendere il completo controllo remoto dell’auto.

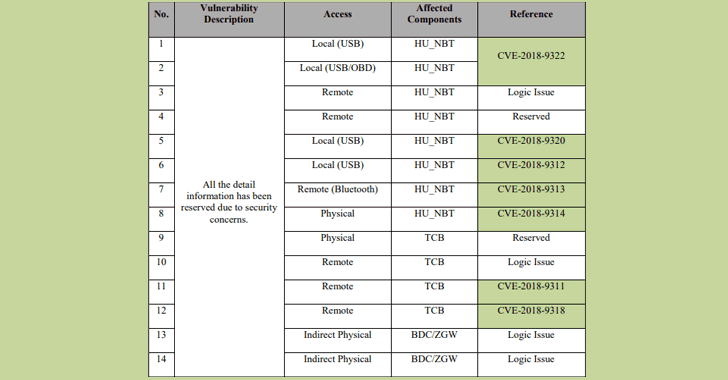

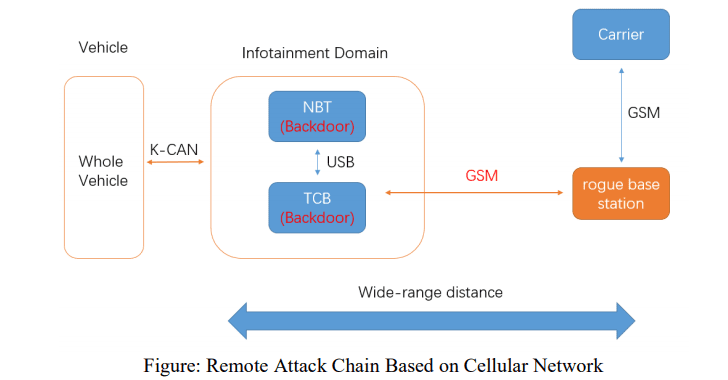

BMW Vulnerabilities

Anche la BMW non si è dimostrata immune alle vulnerabilità. Un gruppo di ricercatori cinesi ha identificato nei primi mesi del 2018 una dozzina di criticità di sicurezza informatica. Questa dozzina di vulnerabilità possono essere sfruttate e usate per prendere il controllo a distanza dell’auto.

Le vulnerabilità sono state identificate nelle auto fabbricate dal 2012.

Le problematiche erano riferite ai seguenti sistemi:

- Infotainment System (o Head Unit),

- Telematics Control Unit (TCU o T-Box),

- Central Gateway Module.

Nello specifico:

- 8 vulnerabilità sono riferite al sistema di infotainment collegato a Internet,

- 4 vulnerabilità impattano l’unità di controllo telematica (TCU) relativa al servizio di telefonia, assistenza e sistema di blocco/sblocco delle portiere dell’auto,

- 2 vulnerabilità sono relative al sistema di Gateway per i messaggi di diagnostica e infotainment e collegati al sistema di controllo elettronico (ECU) e sul Can-Bus.

E’ stato rilevato che queste vulnerabilità permettono a terze parti di inviare messaggi diagnostici arbitrari e operando sul Can-Bus possono assumere il controllo del veicolo stesso.

Altre 4 criticità necessitano di un accesso fisico USB o tramite la porta ODB (diagnostica di bordo). In questo caso il rischio concreto è un attacco di malware.

La vera preoccupazione è che 6 delle vulnerabilità identificate permettono lo sfruttamento da remoto sia a corto raggio tramite Bluetooth sia da remoto su lunga distanza tramite rete di cellulari anche con un veicolo in movimento.

Le vulnerabilità interessano i modelli BMW i Series, la BMW X Series, la BMW Serie 3, la BMW Serie 5 e la BMW Serie 7.

AUDI e Volkswagen Cyber Attack

Nei primi mesi del 2018 un’altra notizia ha scosso il mondo dell’auto e nello specifico i produttori Audi e Volkswagen. Una società Olandese ha identificato alcune vulnerabilità nei sistemi di infotainment (IVI). Queste vulnerabilità permettevano di fatto di effettuare un hacking remoto.

I test sono stati condotti dai ricercatori Daan Keuper e Thijs Alkemade sui modelli Volkswagen Golf GTE e Audi A3 Sportback e-tron.

I due ricercatori, utilizzando l’accesso point Wifi dell’auto, sono riusciti ad ottenere l’accesso al sistema IVI dell’auto attraverso una porta/servizio che era stato lasciato esposto.

Arrivati a questo punto, attraverso una serie di attività di ricerca, tra cui l’analisi del sistema IVI (fabbricato dal rivenditore di elettronica Harman) hanno anche ottenuto l’accesso all’account root del sistema stesso.

Con lo stesso principio che abbiamo già indicato negli altri due casi di smart car hacking, le possibilità di accedere alle funzionalità base e alle funzionalità chiave dell’auto sono molteplici.

Ottenendo l’accesso al sistema IVI è possibile non solo visionare lo storico del sistema di navigazione, ascoltare, inviare e gestire i messaggi diagnostici ma è anche possibile prendere il controllo dei sistemi di accelerazione e frenata dell’auto stessa.

Tesla Smart Car Hacking

Anche Tesla ha avuto i suoi grattacapi. Nel 2016, un team di ricerca è riuscito a prendere il controllo dell’auto attraverso un attacco remoto fino a 20km dell’auto.

I ricercatori sono riusciti ad accedere direttamente al Can-Bus della Tesla combinando diverse vulnerabilità.

L’hacking ha permesso di controllare le luci dell’automobile, i finestrini, il tettuccio apribile e gli schemi di bordo fino a gestire il sistema frenante dell’auto stessa.

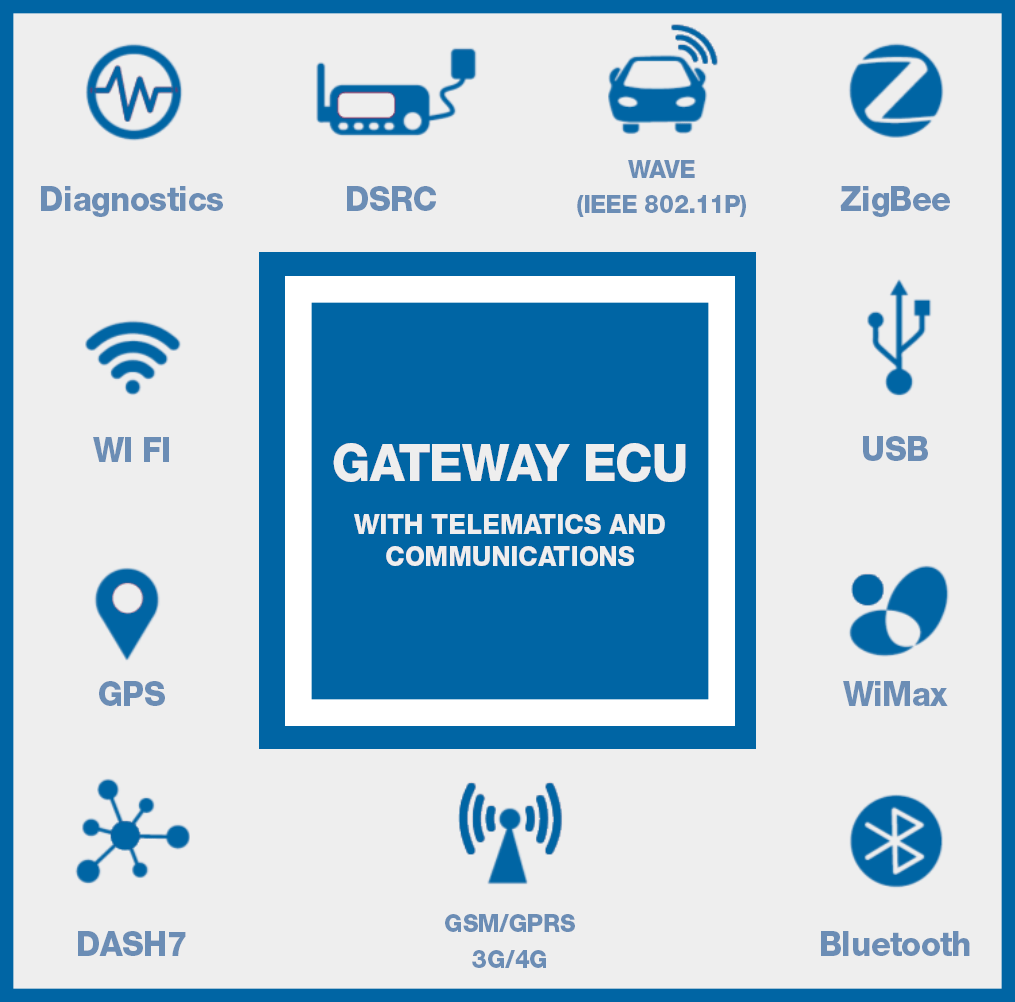

Cyber Risk degli Access Point delle Smart Car

I principali punti di criticità sono proprio i sistemi di comunicazione tra i diversi dispositivi e in relazione ai singoli e differenti servizi.

Come indicato, le smart car sono di fatto sistemi che grazie alla loro configurazione necessitano di sistemi tra di loro connessi e a volte iperconnessi. E’ questa al nuova frontiera del nostro mondo. Diversi dispositivi, costruiti da diversi produttori che si parlano tra loro.

Ogni punto di “connessione” è di fatto l’elemento debole dell’intera struttura e dell’intero sistema. Vale per tutto e anche per le macchine intelligenti.

E’ e rappresenta l’anello debole poiché le “misure di tutela e sicurezza” devono e possono essere garantite solo e solo se i diversi produttori hanno “operato” in sinergia tra loro.

Questo purtroppo non sempre accade ed espone i vari sistemi ai rischi informatici che quotidianamente viviamo e passivamente, come cittadini, spesso subiamo.

A parte questa premessa, gli asset delle smart car sono messi a rischio proprio dai diversi sistemi di comunicazione.

In linea generale, nelle smart car abbiamo un insieme variegato ed eterogeneo di possibili sistemi di comunicazione:

- Usb

- WiFi

- Zigbee

- DSRC

- GPS

- Diagnostics

- Wave (IEEE-802.11P)

- DASH7

- Wimax

- GSM/GPRS/XG

- Bluetooth

Usb

Cosa significa? Partiamo dal significato puro dell’acronimo: USB sta per Universal Serial Bus. Fatta questa dovuta precisazione possiamo procedere spiegando di cosa si tratta. Lo standard in questione risale alla metà dell’ultimo decennio dello scorso secolo, e rappresenta uno standard, appunto, industriale che stabilisce gli elementi coinvolti nella comunicazione, l’alimentazione e la connessione tra i dispositivi elettronici e il PC.

WiFi

Wifi è un termine ormai di uso comune presso la maggior parte della popolazione. In termini poveri, questa tecnologia permette di avere connessione alla rete: sfruttando le onde radio. In questa sede, non è opportuno dilungarsi eccessivamente sugli aspetti (che meritano senza dubbio un approfondimento) legati al Wifi. Tuttavia, al seguente articolo sulla Wifi security è disponibile uno spaccato dettagliato delle vulnerabilità che la attanagliano.

Zigbee

Anche questo standard di comunicazione meriterebbe una trattazione più dettagliata che in questa sede, tuttavia, risulterebbe superflua. Ci limitiamo a dire, però, che si tratta di uno standard wireless a limitata potenza e consumi.

DSRC

Si tratta anche in questo caso di un protocollo. DSRC sta per Dedicated Short Range Communications. Ci sono alcune similarità con i Wifi ma anche evidenti differenze. Questo protocollo, difatti, è impiegato per comunicazioni senza fili ad elevata rapidità e sicurezza tra infrastruttura e veicolo.

GPS

Anche in questo caso incontriamo una sigla conosciuta ai più. D’altro canto, ai più è conosciuta solo la sigla e non l’eviscerazione dell’acronimo di GPS: Global Positioning System. Questo sistema Made in USA permette ad un ricevitore GPS di avere a disposizione informazioni riguardanti luogo e tempo ovunque, ovviamente anche in questo caso la spiegazione resta superficiale e necessita di ulteriori approfondimenti in separata sede.

Diagnostics

Siamo arrivati al sesto punto dell’elenco, Diagnostic Communication, ossia un modulo software relativo alle comunicazione. Come si può intuire dal nome, in questo caso stiamo parlando del servizio diagnostico. Le funzioni svolte sono molteplici, solo per citarne un paio: l’assemblaggio dei messaggi di risposta e l’elaborazione delle richieste di diagnostica, appunto.

Start your Free Trial

Scan your WebSite and Network

Wave (IEEE-802.11P)

Si tratta di un emendamento: IEEE 802.11P – questo standard regolamenta e definisce ciò che viene richiesto dalle stazioni WAVE (Wireless Access in Vehicular Environments). Di cosa si tratta? In parole povere: di ciò che permette di raccogliere le informazioni relative agli ingorghi (traffico in generale) – oltre ovviamente a molto altro.

DASH7

Si tratta dell’ennesimo standard presente in questa lista, DASH7 è caratterizzato dall’”istantaneità”, dall’essere open source e dal fatto di operare a distanza e a bassa potenza.

WiMAX

Sono una pluralità di standard relativi alla comunicazione wireless e l’acronimo sta per Worldwide Interoperability for Microwave Access.

GSM

Quando si dice GSM viene istantaneo pensare ai telefoni cellulari. Infatti questo è lo standard utilizzato dalla stragrande maggioranza dei telefoni cellulari: Global System for Global Communications.

GPRS

La generazione di mezzo: la 2.5. Questa tecnologia si posizione proprio al centro rispetto alla seconda generazione rappresentata dal GSM descritto in precedenza e la terza (l’UMTS). Il General Packet Radio Service permette di dividere i dati, spedirli e infine ricongiungerli. La procedura appena descritta viene identificata con “commutazione di pacchetto”.

xG

La x è quella che cambia, e sta cambiando sempre più in fretta. Questi standard di comunicazione mobile (3G e 4G per esempio) permettono agli utenti la navigazione online dallo smartphone (giusto per citare una funzione).

Bluetooth

Un altro elemento di questa lista che è molto conosciuto. Il Bluetooth permette di trasferire dei dati attraverso un metodo che ha svariate caratteristiche positive: l’essere standard, l’economicità e la sicurezza.

Ognuno di questi sistemi e standard utilizzati nelle smart car rappresentano un punto di attenzione critico in termini di Cyber Risk. Sono i punti di accesso che il CyberSecurity Framework delle macchine intelligenti deve necessariamente presidiare con la massima attenzione, non solo in fase di rilascio ma soprattutto attraverso attività continuative e costanti in termini di ricerca e monitoraggio per identificare le nuove vulnerabilità e/o possibili Zero day.

Ci sono questioni spinose legate alla Smart Car CyberSecurity che ancora non hanno una soluzione. Una di queste è rappresentata dai delay temporali. Proviamo a spiegarci meglio: ci sono dei lassi temporali potenzialmente molto estesi tra la scoperta della vulnerabilità e l’effettivo patching della stessa. Nel seguente elenco proviamo a descrivere lo scenario tipo:

- Scoperta della vulnerabilità al tempo zero;

- Produzione e release della patch;

Notare come il lasso di tempo che trascorre tra il primo e il secondo punto rappresenti un’incognita da non sottovalutare.

- Individuo (proprietario della macchina) che si reca in officina (ovviamente le officine devono essere attrezzate) per fixare la vulnerabilità eseguendo un upgrade.

Il tempo che passa tra il punto due e il tre è altresì un intervallo da prendere in considerazione. La dilatazione delle fasi uno e due rappresentano un’opportunità per ogni potenziale attaccante interessato ad hackerare una smart car.

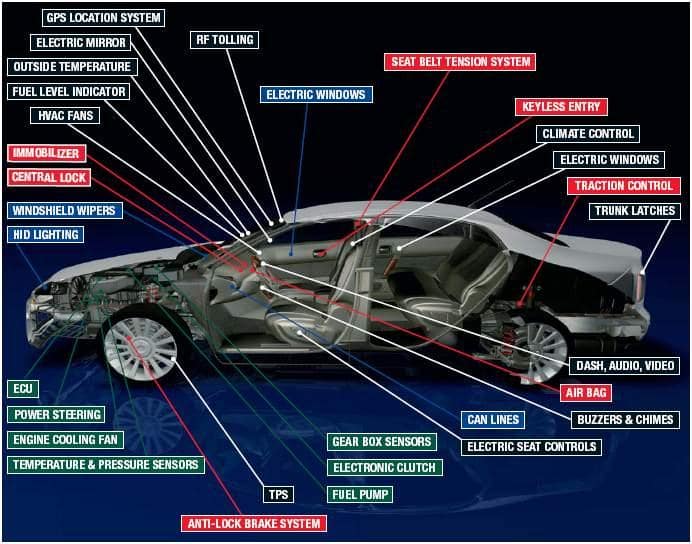

Smart Car CyberSecurity: Cyber Risk degli Asset

Abbiamo indicato ed elencato i possibili e più probabili punti di accesso. Questi stessi punti di accesso in caso di violazione permettono ad una terza parte di poter violare anche gli asset delle stesse smart car.

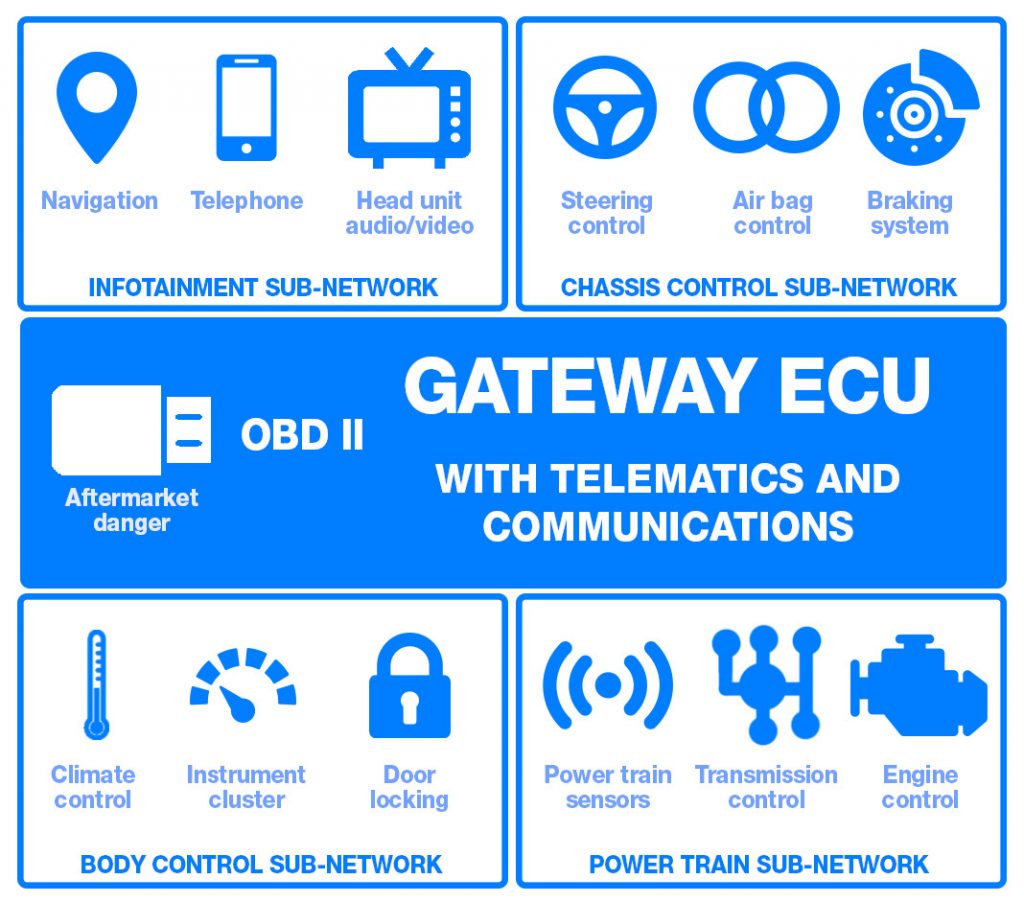

In linea di massima la struttura delle macchine intelligenti è la seguente:

- Power Train System;

- Chassis Control System;

- Body Control System;

- Infotaiment System.

PowerTrain System

PowerTrain, con questo termine si intende tutta la componentistica relativa alla generazione di energia e alla distribuzione della stessa ad aria, terra o acqua. Ovviamente, gli elementi che questo termine sottintende sono molteplici, per citarne un paio: motore, trasmissione e sensori.

Chassis Control System

Il sistema di controllo dello chassis è quell’elemento che permette di governare tutte le componenti necessarie per un’autovettura. Gli elementi in questione sono quelli che permettono all’automobile di eseguire le azioni basilari: sterzare e frenare sono due esempi.

Body Control System

Il modulo di controllo centralizzato per il settore automobilistico (BCM) è un centro di distribuzione dell’alimentazione basato su processore che supervisiona e controlla le funzioni correlate al corpo dell’automobile. Esempi classici possono essere: luci, finestrini, sicurezza, serrature e controllo accessi e vari controlli di comfort. Il BCM centrale funge anche da gateway per le interfacce bus e di rete per interagire con unità di controllo elettroniche remote (ECU) per altri sistemi.

Infotaiment System

Infotainment è un termine di conio recente, deriva dalla fusione di information ed entertainment. Essendo due concetti molto ampi, questo termine assume una valenza trasversale e multi campo. Relativamente alle Smart Car, sono incluse in questo sistema le componenti che espletano le funzioni multimediali. Il navigatore può essere un classico esempio.

Da questo macro elenco degli asset delle smart car risulta ovvio che se un Criminal hacker riuscisse a violare uno qualsiasi dei sistemi di comunicazione da remoto o con modalità Man in the Middle, potrebbe avere accesso diretto anche ai vari sistemi che di fatto “governano” l’auto, mettendo non solo a rischio la tutela dei propri dati (il sistemi di Infotainment) ma la sicurezza e incolumità dei passeggeri.

Smart Car Cyber Risk

Questo scenario espone le smart car ai seguenti Cyber Risk:

- Physical manipulation of devices,

- Loss of information in the cloud,

- Loss of sensitive information and integrity of the information,

- Session hijacking,

- Denial of service,

- Manipulation of hardware & software,

- Non authorized use of administration of devices & systems,

- Unauthorized use of software,

- Unauthorized installation of software,

- Malicious software,

- Code Injection,

- Advanced Persistent Threats (APT),

- Unauthorized access to information system,

- Unauthorised access to information network,

- Repudiation of actions,

- Network reconnaissance and information gathering.

Start your Free Trial

Scan your WebSite and Network

Smart Car CyberSecurity: Best Practices

Al fine di garantire una corretta gestione e management del Smart Car CyberSecurity Framework è quindi necessario operare a livello di:

- Standard & Policy

- Processi

- Tecnologia

Nello specifico vedremo i punti di interesse per ogni categoria.

Standard & Policy:

- Compliance legislativa;

- Responsabilizzazione.

Processi:

A livello generale:

- Determinare un team dedicato alla Security;

- Definire un ISMS (Information Security Management System) dedicato.

Per uno sviluppo sicuro:

- Valutare il modello delle minacce e gli use case;

- Assicurarsi di avere delle garanzie circa Security & Privacy by Design;

- Implementare e monitorare le funzioni di sicurezza.

Per la sicurezza del ciclo di vita:

- Eseguire una valutazione dei controlli di sicurezza e patchare le vulnerabilità;

- Definire una procedura di update di sicurezza;

- Eseguire dei Vulnerability Assessment e Network Scan periodici per identificare le vulnerabilità;

- Controllare le ipotesi di sicurezza regolarmente durante il ciclo di vita;

- Proteggere il meccanismo di aggiornamento dei software;

- Incrementare la user awareness.

Tecnologia:

Protezione delle comunicazioni:

- Fornire protezione end-to-end per quanto riguarda confidenzialità ed integrità;

- Mitigare le vulnerabilità;

- Considerare il DoS (Denial of Service) come una minaccia costante per le infrastrutture comunicative;

- Proteggere il monitoraggio da remoto e le interfacce admin.

Identificazione, Autenticazione, Autorizzazione:

- Usare autenticazioni comuni per la comunicazione remota;

- Utilizzare un’autenticazione a più fattori per l’autenticazione all’uso;

- Implementare misure di controllo della sicurezza in modo da separare i privilegi dei diversi tipi di utenti così come i privilegi di diverse applicazioni;

- Incoraggiare l’adozione di password forti;

- Implementare policy per la gestione delle sessioni per evitare il session hijacking;

- Fornire all’utente dei meccanismi per eliminare in maniera sicura i propri dati personali.

Security audit:

- Gli eventi relativi alla sicurezza devono essere tracciati in maniera sicura;

- Gli utenti devono essere informati relativamente a questi eventi legati alla sicurezza.

Self-Protection:

- Definire una policy per la self-protection;

- Implementare la self-protection di hardware e software;

- Proteggere i dati che non sono degli utenti;

- Eseguire l’hardening;

- Isolare le componenti.

Crittografia:

- Non creare schemi crittografici di proprietà ma usare gli standard;

- Affidarsi ad un esperto in materia;

- Prendere in considerazione l’uso di moduli di hardware security dedicati e controllati indipendentemente;

- Le chiavi crittografiche devono essere gestite in completa sicurezza.

Protezione dei dati degli utenti:

- Identificare i dati personali;

- Mettere in atto misure trasparenti;

- Ideare il prodotto o servizio con delle finalità legittime;

- Definire il controllo degli accessi e misure di anonimizzazione che aumentino la protezione dei dati sensibili;

- Stabilire misure per assicurare la cancellazione sicura dei dati degli utenti.

Swascan per il Smart Car CyberSecurity Framework

Al fine di avere un Framework per la Smart Car CyberSecurity che prenda in considerazione tutti gli elementi di cui abbiamo discusso in questo articolo, è necessario utilizzare dei servizi che garantiscano assoluta affidabilità e precisione.

Proprio per questo Swascan offre dei servizi di CyberSecurity che garantiscono la corretta Security Management, la Compliance legislativa e la corretta gestione dei rischi.

Infatti, con i servizi Cyber di Swascan è possibile disegnare e definire il Framework di riferimento relativo al controllo e alla gestione dei rischi e della sicurezza. Nello specifico Swascan offre servizi relativi a:

Security Management:

- Security Governance;

- ICT Security;

- Information Security.

Risk Management:

- Risk Analysis;

- Vulnerability Assessment & Penetration Test;

- Incident & Crisis Management.

Compliance Management:

- Compliance & Policy;

- GDPR Compliance;

- Awareness

Inoltre, Swascan, attraverso la sua piattaforma in Cloud permette di verificare le vulnerabilità presenti nella propria infrastruttura IT (siti web, web app, network, codice sorgente,…) in maniera estremamente rapida e precisa. Per un Free Trial della soluzione, è sufficiente cliccare sul bottono sottostante:

Start your Free Trial

Scan your WebSite and Network

Autore: Pierguido Iezzi