Penetration Test e Vulnerability Assessment

Troppo di frequente i termini Vulnerability Assessment e Penetration Test vengono usati (erroneamente) in modo intercambiabile. Esistono grandi differenze tra i due termini ed i relativi atti pratici.

Quando parliamo di Vulnerability Assessment dovremmo intendere un’analisi di sicurezza che ha l’obiettivo di identificare tutti le vulnerabilità potenziali dei sistemi e delle applicazioni.

D’altro canto, per Penetration Testing, si intende un attacco autorizzato (simulato) su un sistema per testare la sicurezza dello stesso.

Indice

Penetration testing: introduzione

Information Gathering

Vulnerability Scan and Analysis

Exploitation

Post Exploitation

Penetration testing: Reporting

Metriche di riferimento

Cenni Metodologici

Team di Lavoro Swascan

Penetration test: Approcci

I team di Penetration Tester

Le tipologie di Penetration Test

Penetration Test: una soluzione professionale

Penetration testing: introduzione

Nel mondo odierno, dove a farla da padrone sono le continue vulnerabilità identificate e le numerose storie di DataBreach e Data Recovery, la Sicurezza delle proprie infrastrutture è di fondamentale importanza.

Penetration testing rappresenta la best practice per scovare i punti deboli della propria organizzazione dal punto di vista della Cyber Security.

In breve, Un Penetration Test è una simulazione di un attacco Criminal Hacker. Il fine è quello di raccogliere quante più informazioni sul bersaglio scelto, individuando i punti di accesso più probabili, ma anche i più nascosti e insospettabili, tentando di violarli e analizzandone i risultati forniti sotto forma di reportistica.

Per portare a termine il Penetration Test, Swascan segue rigorosamente gli standard di riferimento internazionali:

- OWASP Testing Guide

- Penetration Testing Execution Standard

- OSSTMM

Fasi di un penetration test:

- Information Gathering

- Vulnerability Scan and Analysis

- Exploitation

- Post Exploitation

- Penetration testing: Reporting

- Metriche di riferimento

- CWE

- CVE

- CVSS

- Vettore d’Attacco

- Complessità dell’attacco

- Privilegi Richiesti

- Interazione con l’Utente

- Impatti

- Scope

- Severity

- CAPEC

- Cyber Risk Rating Methodology

- Likelihood Factors

- Impact Factors

- Overall Cyber Risk Level

Information Gathering

Metodologia Penetration test – L’obiettivo di questa fase è la raccolta di informazioni utili per le fasi successive insieme all’individuazione della superficie di attacco. Viene effettuato attraverso la raccolta di informazioni sugli asset in-scope, la scansione delle porte, l’enumerazione di servizi, delle applicazioni e degli utenti.

Ha l’obiettivo di raccogliere informazioni utili sul bersaglio, come una lista di nomi di dominio, l’architettura della piattaforma, una mappatura degli indirizzi IP, dei virtual Host, delle possibili applicazioni, delle potenziali porte attive, dei servizi associati ed infine un elenco di nominativi ed e-mail .

In questa fase è rilevante l’attività di Threat Intelligence. L’attività viene effettuata attraverso il servizio di Domain Threat Intelligence e servizi di Cyber Threat Intelligence. Un processo di ricerca, individuazione e selezione delle informazioni disponibili pubblicamente relative ai domini, sottodomini ed indirizzi e mail con possibili password utilizzate. Il servizio non effettua alcun test di sicurezza sul target. Esso opera unicamente sulle informazioni disponibili sul web o dark web. In base alle informazioni raccolte a livello OSINT (Open Source Intelligence) e CLOSINT (Close Source Intelligence) sono identificate possibili criticità e vulnerabilità.

Vulnerability Scan and Analysis

Metodologia Penetration test – La fase di Vulnerability Scan e Network Scan prevede l’esecuzione di scansioni automatizzate e semi-automatizzate non invasive. Queste vengono condotte avvalendosi dei sistemi di sicurezza preventiva della piattaforma Swascan.

Il fine è di rilevare la presenza di vulnerabilità note all’interno dell’infrastruttura informatica oggetto di analisi.

Tali scansioni sono successivamente integrate da verifiche manuali eseguite da personale altamente qualificato, volte ad eliminare i falsi positivi eventualmente introdotti dagli strumenti di analisi automatica. Tale modalità operativa consente di offrire test esaustivi, effettuati coprendo l’intera superficie di attacco del sistema IT.

Exploitation

Metodologia Penetration test – In questa fase, sulla base delle risultanze rilevate nelle fasi precedenti, in particolare nella fase di vulnerablity assessment e analisi, l’attività si concentra nello stabilire un accesso al sistema, aggirando gli eventuali sistemi e controlli di sicurezza presenti.

È a questo punto che l’esperienza del penetration tester e la metodologia utilizzata svolgono un ruolo importante . Il penetration tester si comporta come un vero e proprio attaccante, tentando di aggirare le difese adottate per l’obiettivo definito dal cliente. In questa fase il tester potrà anche identificare nuove vulnerabilità e codificarne gli exploit.

Post Exploitation

Metodologia Penetration test – Nella fase di post exploitation si valuta il valore dell’asset compromesso, lavorando nel contempo per garantirsi l’accesso anche per possibili usi futuri. Il valore viene determinato essenzialmente da due fattori:

- dal valore dei dati in essa contenuti;

- da quanto la macchina possa essere utile per compromettere altre macchine e quindi per muoversi all’interno dell’infrastruttura.

Questa fase, come le altre, viene condotta all’interno di quanto stabilito nello scope definito inizialmente.

Reporting

Metodologia Penetration test – La fase di reporting riguarda la preparazione del presente report, affinché al cliente sia chiaro quali azioni sono state intraprese all’interno dello scope definito, con quali motivazioni e con quali risultati. Vengono evidenziati e ricostruiti i percorsi intrapresi dal tester per sfruttare le vulnerabilità rilevate.

L’attività prevede la seguente documentazione:

- Executive Summary ( in ppt e pdf)

- Full Report (pdf)

- Action Plan Report (pdf)

- Information Gathering Report (pdf)

- Automated Vulnerability Scan and Assessment (pdf)

- Technical Reports:

- Exploiting Report (pdf)

- Post-Exploiting Report (pdf)

- Eventuali allegati

Metriche di Riferimento

Di seguito tutti gli standard di riferimento per i Penetration Test Swascan:

CWE

Il sistema Common Weakness Enumeration (CWE) è una lista formale delle tipologie di debolezze che affliggono il software. Il suo scopo è di essere utilizzato:

- Come “linguaggio comune” per descrivere le debolezze delle architetture, della progettazione e del codice del software;

- Dai software di sicurezza che “cercano” queste debolezze, come sistema di misurazione standard delle debolezze stesse;

- Ccome baseline standard per l’identificazione, la mitigazione e la prevenzione delle debolezze del software.

Il progetto è sponsorizzato dall’Office of Cybersecurity and Communications (CS&C), U.S. Department of Homeland Security. Ad esso partecipano importanti e grandi aziende produttrici di software, con l’intento di individuare, risolvere e prevenire debolezze e criticità del software.

CVE

Il Common Vulnerabilities and Exposures (CVE) è un dizionario che fornisce le definizioni di vulnerabilità note e di cattive condizioni di software, che possono compromettere confidenzialità, l’integrità e disponibilità delle informazioni memorizzate nel sistema in cui quel software è installato. Lo scopo di CVE è quello di fornire una classificazione comune che permetta a vari tool, servizi e database, la condivisione delle informazioni sulla sicurezza.

Un CVE è caratterizzato da:

- sigla identificativa;

- descrizione;

- almeno un riferimento pubblico.

CVSS

Il Common Vulnerability Scoring System (CVSS) è uno standard di settore libero e aperto per la valutazione della gravità delle vulnerabilità della sicurezza del sistema informatico. Il CVSS tenta di assegnare punteggi che misurino la gravità delle vulnerabilità, permettendo, in questo modo, di dare priorità alle risposte e alle risorse da mettere in campo, in base alla gravità della minaccia. Il punteggio è calcolato sulla base di una formula che dipende da diverse metriche.

Nella formulazione basilare, le metriche prese in considerazione sono:

- vettore d’attacco;

- complessità dell’attacco;

- privilegi richiesti;

- interazione con l’utente;

- impatti sui dati e risorse gestite dal sistema affetto dalla vulnerabilità, relativamente a:

- confidenzialità

- integrità

- disponibilità

Vettore d’Attacco

Questo parametro tiene conto del contesto necessario per portare a termine con successo lo sfruttamento della vulnerabilità. La possibilità di effettuare l’attacco dalla rete, ad esempio, innalza il punteggio di gravità della vulnerabilità rispetto alla sola sfruttabilità dalla macchina locale, in quanto permette una platea maggiore di possibili attaccanti.

I possibili valori sono:

- N: network

- A: adjacent

- L: local

- P: physical

Complessità dell’attacco

Tiene conto di quanto sia complesso porsi nelle condizioni necessarie per effettuare lo sfruttamento con successo della vulnerabilità. Meno condizioni particolari sono richieste, più è facile porsi nelle giuste condizioni per effettuare l’attacco, e, quindi, più pericolosa e grave è la vulnerabilità rilevata.

I possibili valori sono:

- L: low

- H: high

Privilegi Richiesti

Questo valore influenza il punteggio finale del CVSS sulla base di quali privilegi siano richiesti per portare a termine lo sfruttamento della vulnerabilità in oggetto. Meno privilegi saranno richiesti per effettuare l’attacco, maggiore è la gravità della vulnerabilità. Viceversa, se una vulnerabilità sarà sfruttabile solo con i privilegi, ad esempio, di amministratore di dominio, sarà più difficile per l’attaccante porsi in queste condizioni e quindi questo abbasserà la pericolosità della vulnerabilità.

I possibili valori sono:

- N: none

- L: low

- H: high

Interazione con l’Utente

Prende in considerazione l’eventuale necessità di un intervento attivo da parte dell’utente (ovviamente, una persona differente dall’attaccante) affinché la vulnerabilità possa essere sfruttata con successo. La non necessità di un intervento umano, rende l’attaccante totalmente indipendente ed autonomo e pertanto rende l’attacco più insidioso e pericoloso. Viceversa, la necessità che l’utente faccia qualcosa, come ad esempio il click su un pulsante, riduce la pericolosità dell’attacco stesso.

I possibili valori sono:

- N: none

- R: required

Impatti

Fotografa gli effetti di una vulnerabilità sfruttata con successo su quelli che sono i dati e le risorse gestite dal componente affetto dalla vulnerabilità in oggetto. Gli impatti sono misurati sulla:

- confidenzialità riferita alla capacità di limitare l’accesso e la divulgazione di informazioni solo agli utenti autorizzati, nonché ad impedirne l’accesso o la divulgazione a quelli non autorizzati. I possibili valori sono:

- H: high

- L: low

- N: none

- integrità, si riferisce all’affidabilità e garanzia di veridicità delle informazioni. I possibili valori per questa metrica sono:

- H: high

- L: low

- N: none

- disponibilità del componente stesso oggetto della vulnerabilità. I possibili valori per questa metrica sono:

- H: high

- L: low

- N: non

Scope

Questa metrica fotografa la possibilità che una vulnerabilità, su un componente che si trova al dì sotto di un determinato ambito di sicurezza, possa impattare un altro componente che si trova oltre l’ambito di sicurezza del componente iniziale. Se lo sfruttamento della vulnerabilità non permette il superamento delle “barriere” imposte dall’ambito iniziale, la vulnerabilità viene considerata meno grave. Viceversa, lo spostamento su componenti al dì sotto di altri ambiti, o, in altri termini, il cambiamento di ambito, ne aumenta la pericolosità.

Questa metrica prevede due possibili valori:

- U: unchanged

- C: changed

Severity

Tutte gli indicatori concorrono alla formazione di un punteggio numerico che riflette quindi la gravità della vulnerabilità riscontrata. Il punteggio numerico può quindi essere tradotto in una rappresentazione qualitativa (come bassa, media, alta e critica) per aiutare le organizzazioni a effettuare una valutazione corretta e dare la priorità ai loro processi di gestione delle vulnerabilità.

Nella tabella seguente si riportano i livelli di classificazione della gravità delle vulnerabilità e la relativa spiegazione.

| Severity | CVSSv3 | Explanation |

| CRITICAL | 9.0 – 10.0 | Le vulnerabilità di rischio critico avranno un effetto bloccante sul servizio. Le vulnerabilità di questo livello di solito portano alla completa compromissione dell’host interessato insieme alla possibile rete su cui risiede. Nella maggior parte dei casi, l’exploit richiede poca o nessuna conoscenza e può essere facilmente implementato.

|

| HIGH | 7.0 – 8.9 | Le vulnerabilità di rischio critico avranno un effetto bloccante sul servizio. Le vulnerabili-tà di questo livello di solito portano alla completa compromissione dell’host interessato insieme alla possibile rete su cui risiede. Nella maggior parte dei casi, l’exploit richiede poca o nessuna conoscenza e può essere facilmente im plementato. Le vulnerabilità ad alto rischio saranno in grado di accedere a informazioni potenzialmente sensibili e causare condizioni di DoS (denial of service). La severity è ridotta in quanto le vul-nerabilità sono più difficili da sfruttare rispetto a quelle di rischio critico.

|

| MEDIUM | 4.0 – 6.9 | Le vulnerabilità a rischio medio richiederanno molto spesso un’ulteriore determinazione e ca-pacità tecnica per creare un impatto evidente. In alcuni casi, questi problemi richiedono un alto livello di risorse disponibili solo da parte di un progetto finanziato.

|

| LOW | 0.1 – 3.9 | Le vulnerabilità a basso rischio hanno un impatto molto limitato sul business di un’organizzazione. Lo sfruttamento di tali vulnerabilità richiederebbe l’accesso privilegiato locale o essere utilizzato in combinazione con altre vulnerabilità.

|

| INFO | 0.0 | Queste vulnerabilità non presentano alcun rischio, tuttavia sono state inserite nel report a scopo informativo per l’utente.

|

CAPEC

Il Common Attack Patterns Enumeration and Classification (CAPEC) è un progetto pubblico che mette a disposizione un catalogo pubblico di pattern di attacco, che aiuta gli utenti a capire come un avversario sfrutti le vulnerabilità delle applicazioni ed in generale di tutto ciò che abbia capacità cyber. Gli “Attack Patterns” sono le descrizioni degli attributi e gli approcci utilizzati dagli attaccanti per sfruttare le debolezze note su quelle che sono le funzionalità cyber di un asset. Gli attack patterns definiscono le difficoltà che un avversario potrebbe incontrare nell’ambito dell’attacco e come aggirarli.

Ognuno di questi patterns cattura la conoscenza di come alcune specifiche parti di un attacco sono progettate e eseguite, e dà indicazioni su come diminuirne l’efficacia.

Cyber Risk Rating Methodology

Scoprire le vulnerabilità è importante, ma essere in grado di stimare il rischio associato all’azienda è altrettanto importante. All’inizio del ciclo di vita, è possibile identificare i problemi di sicurezza nell’architettura o nella progettazione utilizzando la modellazione delle minacce . Successivamente, è possibile riscontrare problemi di sicurezza utilizzando la revisione del codice o il penetration test . Oppure i problemi potrebbero non essere scoperti fino a quando l’applicazione non sarà in produzione e non sarà effettivamente compromessa.

Seguendo l’approccio qui, è possibile stimare la gravità di tutti questi rischi per l’azienda e prendere una decisione informata su cosa fare in merito a tali rischi. Avere un sistema per la valutazione dei rischi farà risparmiare tempo ed eliminerà la discussione sulle priorità. Questo sistema contribuisce a garantire che l’attività non venga distratta da rischi minori, ignorando i rischi più gravi che sono meno ben compresi.

La metodologia adottata da Swascan fa riferimento alla metodologia OWASP. L’approccio per identificare l’Overall Cyber Security Risk Level si basa su:

Overall Cyber Risk Level= Likelihood Factors * Impact Factors

Likelihood Factors

| Likelihood Factors | ||

| Threat Agent Factors | Vulnerability Factors | |

| Skill Level | Ease of Discovery | |

| Motive | Ease of Exploit | |

| Opportunity | Awareness | |

| Size | Intrusion Detection | |

Impact Factors

| Impact Factors | |

| Technical Impact Factors | Business Impact Factors |

| Loss of Confidentiality | Financial Damages |

| Loss of Integrity | Reputation Damages |

| Loss of Availability | Non Compliance |

| Loss of Accountability | Privacy Violation |

Overall Cyber Risk Level

Infine viene fornito il calcolo dell’esposizione al rischio Cyber complessivo, dato dalla formula:

Overall Cyber Risk Level= Likelihood Factors * Impact Factors.

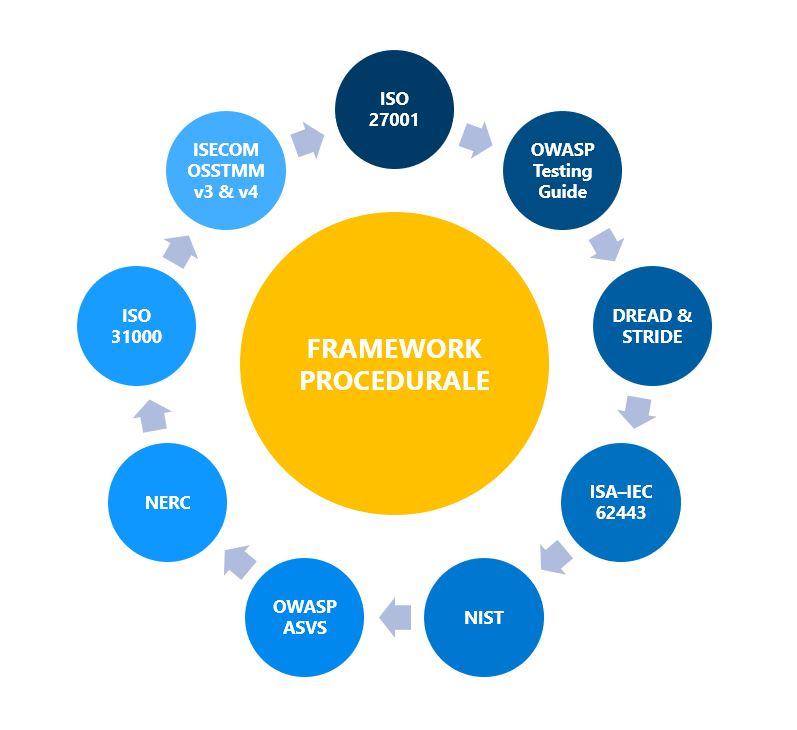

Cenni Metodologici

Le metodologie di penetration testing utilizzate seguono e si ispirano ai principali standard e best practices internazionali. Le metodologie sviluppate ed utilizzate da Swascan seguono e si ispirano in particolare alla famiglia ISO/IEC 27000. La parte di Verifica di Sicurezza si riferisce in particolare all’Open Source Security Testing Methodology Manual (OSSTMM), e al modello definito da OWASP (Open Web Application Security Project) tramite la OWASP Testing Guide, l’OWASP Application Security Verification Standard (ASVS) e l’OWASP Mobile Security Project. Vengono tenute in considerazioni le altre metodologie e standard globalmente riconosciuti e adottati per l’esecuzione di verifiche di sicurezza il più possibile complete, accurate, verificabili e ripetibili, come ad esempio ISO 17799, NIST SP 800-115, Web Application Security Consortium, PTES, ISSAF e altri.

Nel framework procedurale sviluppato potranno trovare accoglimento anche i suggerimenti e eventuali specifiche esigenze del Cliente Finale, in modo da sviluppare un metodo tailored per le specifiche necessità di ogni particolare realtà.

Nell’immagine seguente sono rappresentati alcuni delle metodologie e degli standard internazionali che concorrono a comporre Framework procedurale.

I tool utilizzati durante le Attività di Verifica saranno quelli della piattaforma Swascan quali, a titolo esemplificativo Vulnerability Assessment, Network Scan e Domain Threat Intelligence (DTI), Cyber Threat Intelligence e integrati, in base alle necessità, con quelli presenti nelle distribuzioni “BackBox Linux” e “Kali Linux”.

Le distribuzioni e i tool utilizzati saranno aggiornati al massimo livello disponibile al momento dell’esecuzione dei test.

Sebbene il personale di Swascan operi prevalentemente utilizzando modalità di Verifica “manuale”, per specifici test si farà ricorso a ulteriori tool e strumenti automatizzati, presenti sulla piattaforma Swascan, configurati per operare con i parametri più adatti per le Attività e che saranno modificati in caso di necessità nel corso delle verifiche.

Oltre ai tool indicati potranno essere realizzati, a seconda delle necessità, specifici strumenti contestualizzati alla realtà del Cliente Finale e di quanto rilevato durante le Attività.

Team di Lavoro Swascan

Il Team di Swascan, per l’esecuzione delle attività, è composto da diversi specialisti che curano le varie fasi progettuali. All’interno dei team, ci sono figure professionali in grado di affrontare con competenza ogni aspetto di progetti particolarmente complessi o ad elevata criticità.

Tutti i professionisti possiedono un alto livello di seniority (almeno 10 anni) e competenze specialistiche, organizzative e tecniche necessarie allo svolgimento delle diverse attività. Inoltre, ciascun membro del team viene sottoposto ad un processo di certificazione interna che ne attesta le capacità tecniche (ISECOM OPST e OPSA, PCI DSS QSA, EC-Council CEH e CHFI, ISO 27001 Auditor e Lead Auditor, ITIL V3, PRINCE2, (ISC)² CISSP, MILE 2 CISSO, ISACA CISA e CISM, CISCO CCNA e CCNA-S, ecc.).

Swascan utilizza esclusivamente personale altamente fidelizzato, con un basso tasso di turnover. La selezione avviene tra i migliori professionisti del settore, tenendo conto sia delle qualità tecniche che di quelle umane ed etiche. Il trattamento economico è sempre commisurato all’alto livello di expertise specialistica richiesta.

Swascan si avvale anche di personale in possesso della certificazione dei profili professionali “Certified Security Manager” e “Certified ICT Security Specialist”, secondo la norma UNI 11506:2013, ai sensi della Legge n. 4 del 14 gennaio 2013 “Disposizioni in materia di professioni non organizzate” e ai sensi del D.lgs. n. 13 del 16 gennaio 2013 “Definizione delle norme generali e dei livelli essenziali delle prestazioni per l’individuazione e validazione de gli apprendimenti non formali e informali e degli standard minimi di servizio del sistema nazionale di certificazione delle competenze”.

Penetration test: Approcci

Per far sì che vengano “portate alla luce” tutte le vulnerabilità relative alle Web Application, ci sono tre diverse tipologie di Pen testing activities. Nella lista seguente vedremo quali sono questi metodologie:

- Black Box Testing;

- White Box Testing;

- Gray Box Testing.

Black Box Testing

Stando alla pratica comune, un attaccante non sarà mai a conoscenza di tutti gli ins e outs dell’infrastruttura IT aziendale. Proprio per questo motivo, un Cyber attacco sarà probabilmente un attacco all-out brute force scagliato contro l’infrastruttura IT. Questa tipologia di attacco viene eseguita nella speranza di trovare prima o poi, eventualmente, un punto debole nell’infrastruttura stessa su cui scagliarsi.

Dopo aver fatto questa premessa, possiamo affermare che in questa particolare tipologia di Penetration Test, il Pen Tester non avrà a disposizione alcuna informazione circa il funzionamento della Web Application e circa il suo codice sorgente. Di conseguenza, il Black Box Test solitamente necessita di molto tempo e colui che effettua il test si serve di strumenti prevalentemente automatizzati per scoprire vulnerabilità e punti deboli. Questa metodologia di Penetration Test viene anche detta approccio “trial and error”

White Box Testing

Questa seconda metodologia di Penetration Test, altresì detta “Clear Box testing” prevede che il Pen Tester abbia a disposizione sia il codice sorgente che l’architettura del software della Web Application.

Proprio per questo motivo un test White Box richiede molto meno tempo di uno Black Box dove il tester non è a conoscenza di informazioni chiave.

Questo test, rispetto al precedente ha sia degli svantaggi che dei vantaggi. Partendo da questi ultimi, ovviamente può essere condotto un test molto più completo. Per quanto riguarda gli svantaggi invece:

- Visto che il Pen Tester è a conoscenza di informazioni chiave, ci può mettere più tempo per stabilire su cosa focalizzarsi specificatamente a il sistema e alle componenti di analisi e di test.

- In secondo luogo, è necessario dotarsi di una strumentazione più complessa per condurre un White Box test.

Gray Box Testing

Facendo uno sforzo di immaginazione, si può arrivare a dedurre che questa tipologia di Penetration testing è una combinazione delle due precedentemente viste. Questo vuol dire che il Penetration tester ha una conoscenza parziale del funzionamento della Web Application.

Per condurre questo test, possono essere usati sia strumenti automatizzati che manuali. Colui che esegue il test può usare questo approccio: focalizzarsi prevalentemente sulle aree di cui ha informazioni e, partendo da qui, exploitare le vulenrabilità e i punti deboli. Questo approccio, di fatto, offre maggiori probabilità di scovare falle di sicurezza.

I team di Penetration Tester

Quando abbiamo a che fare con i Penetration Test, di frequente, non abbiamo a che fare anche con un solo individuo. Solitamente sono impiegati ed impegnati molti Penetration Tester per condurre il singolo test. E’ possibile suddividere questi Tester in tre diverse squadre:

- La Squadra Blu;

- Squadra Rossa;

- Squarda Viola.

Blue Team

Può essere considerata come “Squadra Blu” quella composta da personale interno all’organizzazione. Solitamente si tratta del dipartimento di sicurezza IT. L’obiettivo primario di questa squadra è impedire gli attacchi che porta la Squadra Rossa.

Requisito fondamentale dei membri della Squadra Blu è quello di avere una predisposizione proattiva e votata alla protezione – in questo caso dell’azienda da parte di attaccanti esterni.

Read Team

Questa squadra è composta da coloro che attivamente svolgono le attività di Penetration Testing. Questi individui si devono immedesimare e mettere nei panni di un vero hacker e il loro scopo è quello di abbattere le difese aziendali sfruttando vulnerabilità e punti deboli.

Purple Team

Così come abbiamo visto in precedenza per il Gray Box Testing, la Squadra Viola rappresenta un mix di Squadra Blu e Squadra Rossa.

Praticamente, la Squadra Viola utilizza le tattiche e i controlli di sicurezza della Squadra Blu unitamente alle vulnerabilità scoperte da quella Rossa.

Questa squadra può essere considerata come il ponte tra le due squadre viste in precedenza. Le aiuta ad integrarsi e per perseguire questo scopo deve rimanere neutrale e deve essere una entità a se stante.

Le tipologie di Penetration Test

Di seguito proponiamo una lista delle varie tipologie di Penetration Test che possono essere effettuate:

- Web Application;

- Wireless;

- Servizi Network;

- Social Engineering;

- Client Side

Web Application

Questa tipologia di Penetration Test può essere vista come un’analisi dettagliata. Si tratta, di fatto, di un test omnicomprensivo e molto dettagliato. Attraverso un test del genere viene analizzata un’ampia gamma di componenti, tra cui: le API, Silverlight, ActiveX…

Questo permette di identificare ogni vulnerabilità legata alle applicazioni web, proprio questo elementa fa sì che un test del genere richieda molto tempo per essere condotto.

Wireless

Dal titolo si può già dedurre a grandi linee di cosa stiamo parlando. Questa tipologia di Penetration Test prende in esame ogni dispositivo wireless all’interno dell’azienda. Questa può essere una lista molto lunga che spazia dai telefoni cellulari ai tablet. Ovviamente, non ci si ferma qui.

Solitamente un wireless test viene eseguito in loco, presso l’azienda per necessità di essere vicini ai segnali del network wireless.

Questo test identifica vulnerabilità relativamente a: access point wireless, credenziali di admin e protocolli wireless.

Servizi Network

Come per quanto riguarda le tipolologie viste in precedenza, anche in questo caso dal nome si può dedurre su cosa si focalizzerà l’attività di Penetration Testing. Si tratta di attività che vanno a scovare le i punti deboli e le vulnerabilità legate all’infrastruttura network del cliente/azienda. Questa tipologia di test, solitamente, è la più comune tra quelle viste in precedenza e anche tra quelle che vedremo in seguito.

Sarebbe opportuno condurre questo test sia da remoto che presso il cliente in modo da raccogliere il maggior numero di informazioni. Tuttavia, c’è una differenza sostanziale con il Test relativo alle Web Application: il grado di profondità, di fatto questo test non è così approfondito come quello visto in precedenza.

Ci sono vari elementi presi in considerazione da questo test:

- Stateful analysis;

- Testing della configurazione e del bypass del Firewall;

- Evasione IPS;

- Attacchi DNS che possono comprendere: ogni tipo di problematica legata ai router e zone transfer testing tra gli altri.

Ci sono, inoltre, vari software che vengono presi in considerazione dalle attività di Penetration Testing relative ai Servizi Network:

- Server SQL;

- File Transfer Protocol;

- MySQL;

- SMTP

- …

Social Engineering

Come si possono ottenere informazioni aziendali riservate in modo alternativo? Semplice, cercando di ingannare un dipendente. A questo proposito, il Penetration Test di Ingegneria Sociale si può articolare in due diversi modi:

- Test Fisico: significa utilizzare “mezzi fisici” per convincere il dipendente a rivelare le informazioni sensibili. Per esempio, si potrebbe impersonare un’altra persona oppure effettuare chiamate telefoniche con il preciso scopo di ottenere informazioni,…

- Test Remoto: in questo caso, invece, vengono utilizzati “mezzi elettronici”. Solitamente, il mezzo più comunemente usato è quello delle mail, le campagne di phishing simulation o servizi di smishing simulation

Client Side

Questo Penetration Test è mirato ad identificare le vulnerabilità e le falle di sicurezza relative ai software presenti sul computer (workstation) del cliente. Anche solo fare degli esempi, in questo caso, risulta difficile perchè la gamma è veramente ampia. Per provare, si possono citare: i browser di navigazione, i player di contenuti multimediali o i software per la creazione dei contenuti,…

Penetration Test: una soluzione professionale

Per far fronte alle necessità aziendali di Penetration Test dei sistemi, Swascan offre dei servizi di Security Management altamente professionali ed efficaci permetteranno alle aziende di avere una visione completa della situazione dei propri sistemi.