Vulnerability Assessment

Il Vulnerability Assessment è un analisi sistematica delle criticità di sicurezza di un sistema informatico. Il servizio valuta se il sistema è suscettibile a qualsiasi vulnerabilità nota, assegna livelli di gravità (severity) a tali vulnerabilità e raccomanda correzioni o azioni di remediation, se e quando necessario.

Come fare per effettuarne uno? Molto semplice, grazie al servizio di Vulnerability Assessment Swascan!

Questi tools effettuano controlli approfonditi su ogni sistema o applicazione e isolano le vulnerabilità presenti. Inoltre un aspetto importante da considerare è anche la velocità di scansione. La velocità di questi tools, infatti, rende possibile la scansione di un perimetro molto ampio, in un periodo di tempo relativamente breve, fornendo un buon livello di dettaglio.

Indice

Vulnerability Assessment: di cosa si tratta?

Vulnerability Assessment: i must have

Vulnerability Assessment: informazioni dettagliate

Vulnerability Scanner in un mondo vulnerabile

Vulnerability scan: altri indizi preziosi

Vulnerability Assessment: i benefici

Vulnerability Assessment: come posso proteggermi?

Vulnerability Assessment: di cosa si tratta?

Dopo questa breve introduzione possiamo iniziare a dare una breve definizione di VA. Si tratta di un’analisi di sicurezza che ha l’obiettivo di identificare tutte le vulnerabilità potenziali dei sistemi e delle applicazioni. Come? Rilevando e valutando il danno potenziale che l’eventuale “attaccante” può infliggere all’unità produttiva.

In un secondo momento, il personale altamente qualificato integra e verifica i risultati attraverso una meticolosa attività manuale. Queste attività hanno lo scopo di rifinire la ricerca, evidenziando eventuali errori commessi durante il processo. Uno degli aspetti chiave di questa tipologia di analisi è l’isolamento tempestivo delle vulnerabilità reali. Uno strumento buono di Vulnerability Assessment permette all’utente di avere un’overview aggiornata del livello di sicurezza degli asset IT. Ovviamente, questo è il punto di partenza per ottimizzare tutti gli sforzi di security management.

Vulnerability Assessment: i must have

In modo da avere un tool che possa rispondere a tutti i corporate needs in modo esaustivo e completo, ci sono una serie di must-haves:

- Deve riconoscere ed identificare un ampio numero di differenti vulnerabilità, come l’SQL injection, il Cross-site Scripting, e molte altre…

- Compliance. Questo è un fattore chiave ( infografica GDPR ) per evitare sanzioni salate e la perdita di reputazione.

- Una grande usabilità. Deve essere chiaro ed accessibile. Anche con il più dettagliato dei report ma organizzato in maniera confusa, il tool sarebbe quasi inutile. E’ necessaria un’esposizione chiara delle informazioni, combinata ad una buona profondità dello scan.

- Connesso al punto precedente, due report differenti sarebbero l’ideale. I dati devono essere chiaramente esposti sia per il top management che per gli addetti IT, che possono concentrare la loro attenzione sui punti fondamentali.

Vulnerability Assessment: informazioni dettagliate

Gli insights che la valutazione fornisce – come accennato brevemente in precedenza – dovrebbero essere i più dettagliati possibile. Ci sono alcuni punti chiave e aree di focus che necessitano di maggiore attenzione in modo da avere una visione chiara. Inoltre, queste tematiche sono estremamente importanti e necessitano di uno sforzo extra di analisi.

Possiamo fare un breve sommario di queste categorie:

- Divisione delle vulnerabilità in base al loro rischio effettivo (per esempio Alto, Medio, Basso)

- Le aree strategiche colpite da queste vulnerabilità (Confidenzialità, Controllo degli accessi,…)

- La probabilità che le mie vulnerabilità vengano sfruttate da terzi nei loro attacchi. Quanto è alta questa possibilità? Che danno possono provocare alla mia azienda? Una lista di priorità, in questo caso, è necessaria per capire dove concentrare maggiormente le proprie risorse.

- Uno storico degli assessment precedenti per avere una continuità di risultati.

- Informazioni dettagliate.

Vulnerability Scanner in un mondo vulnerabile

Esiste una certezza inconfutabile al giorno d’oggi, ossia quella di vivere in un mondo estremamente vulnerabile dove è l’imperversare dei Cyber Criminali a farla da padrone.

I costi di questo Cyber Crime saranno sempre più elevati e, stando a stime attendibili, si arriverà a toccare il tetto dei 6 trilioni di dollari annui da qui a 3 anni.

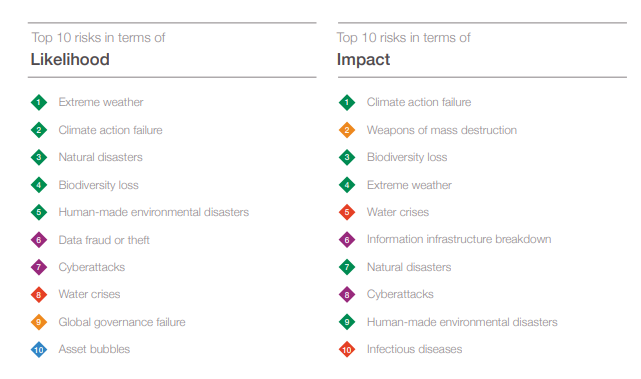

Il rischio dovuto al Cyber Crime viene brillantemente illustrato nel Global Risk 2020 Report, redatto dal World Economic Forum. Questo rischio specifico si posiziona:

- Al sesto e settimo posto per quanto riguarda la probabilità. Secondo solo ai rischi climatici.

- All’ ottavo posto per quanto riguarda l’impatto.

Di seguito la rappresentazione grafica di quanto appena esplicitato:

Credit: weforum.org

Ovviamente, è necessario considerare il fatto che i rischi legati all’ambiente – i cosiddetti rischi climatici – non sono controllabili dall’uomo. Allo stesso modo, le armi di distruzione di massa, benché controllabili in maniera diretta, rappresentano una scelta insensata e senza criterio da parte delle istituzioni governative. Proprio per questo motivo, i rischi legati alla Cyber Security e al Cyber Crime sono i più pericolosi in termini di:

- Probabilità;

- Impatto.

Vulnerability scan: altri indizi preziosi

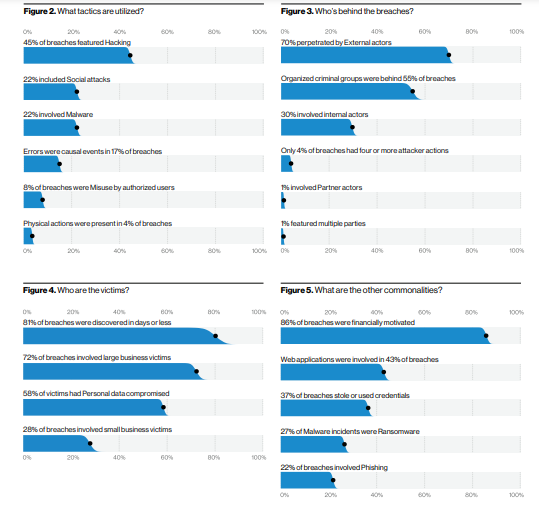

Stando a quanto riportato da uno studio condotto da Verizon nel 2020, gli “attori esterni” sono da additare in quanto responsabili del 70% delle violazioni.

Credit: weforum.org

Il dato, oggi, è il vero oro della Rete. Sia per le organizzazioni sia per i Criminal Hacker. Non deve sorprendere che nel 58% dei casi rilevati, infatti, ci sia stata una compromissione significativa di dati personali.

A questo dobbiamo anche aggiungere alcune statistiche rilevanti; compreso il fatto che nel 43% dei casi ad essere state compromesse sono state le Web Application.

Percentuale che sale oltre l’80% quando prendiamo in considerazione unicamente gli incident confermati come episodi di Hacking da parte di Criminal Hacker.

Vulnerability Assessment: i benefici

Abbiamo fornito qualche dato che mostra quali possono essere i (molteplici) vantaggi derivanti da un’attività periodica di valutazione delle vulnerabilità. In un mondo iperconnesso ed ultratecnologico come quello in cui viviamo, la sicurezza – inclusa quella preventiva (layer fondamentale del trittico della sicurezza) – deve essere una priorità e non può essere, in nessun modo, sottovalutata. A questo proposito, altri vantaggi derivanti da un’azione periodica e ricorrente di analisi delle vulnerabilità attraverso un tool affidabile di Vulnerability Assessment sono:

- Generare awareness presso i dipendenti dell’organizzazione che si sentiranno responsabilizzati in materia di sicurezza in seguito a delle attività volte a garantirla;

- Costituire la prima “barriera” di sicurezza preventiva, layer fondamentale che permette una visione proattiva (in seguito) della Security Management;

- Garantire una Compliance legislativa altrimenti impossibile da ottenere. Il GDPR, all’articolo 32 comma 1, prevede l’obbligatorietà dell’analisi del rischio tecnologico: ogni azienda deve adempiere.

- Identificare (questo punto può sembrare ovvio, ma non sempre è scontato) le vulnerabilità prima di un potenziale attaccante.

- Abbattere eventuali costi derivanti da un Data Breach. Una violazione potrebbe provocare seri danni legali, di immagine e finanziari ad un’azienda e avere sotto controllo i propri punti deboli rappresenta proprio l’elemento chiave per impedire che ciò accada;

- Tenere aggiornati i sistemi ed avere, eventualmente, a disposizione le informazioni circa le eventuali azioni di patching da implementare.

Vulnerability Assessment: come posso proteggermi?

In modo da garantire al tuo business lo strumento più idoneo, Swascan ha sviluppato una speciale piattaforma di Cyber Security. In Cloud, SaaS e Pay for Use. Puoi consultare immediatamente la nostra brochure: Piattaforma di CyberSecurity e dare un’occhiata più approfondita ai nostri servizi. I nostri quattro servizi coprono ogni bisogno in termini di gestione del rischio e valutazione periodica.

In poche parole, se hai bisogno di capire in quali aree concentrare le risorse aziendali gli strumenti ideali sono il GDPR Self-Assessment, Vulnerability Assessment, Network Scan e la Code Review. Infine, non dimenticare il GDPR: la nostra piattaforma è al 100% GDPR compliant.