EXECUTIVE SUMMARY

Gang ransomware emersa a metà novembre 2021 che si è rapidamente guadagnata fama per la sua sofisticatezza e innovazione. Il gruppo ha confermato essere ex membri della famigerata operazione BlackMatter/ Darkside ransomware.

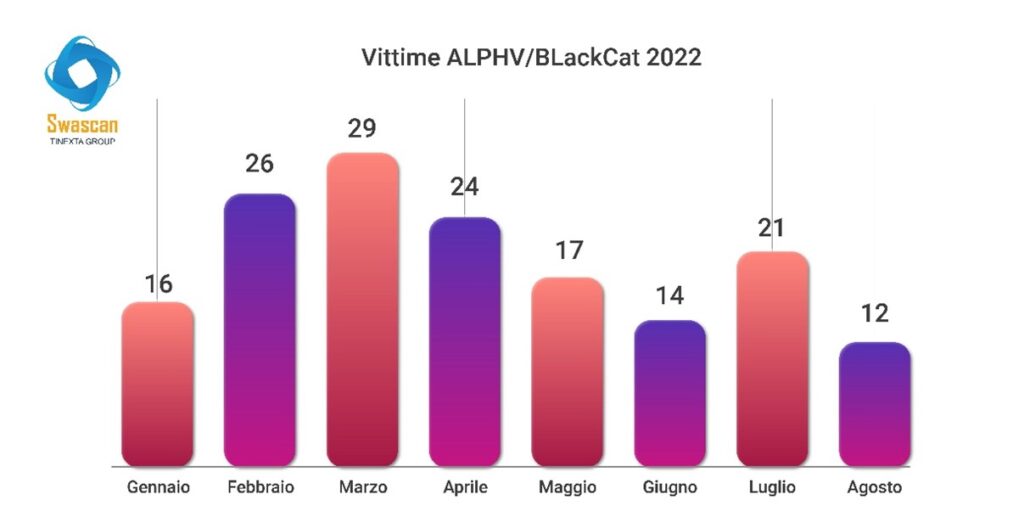

Come analizzato nei report pubblicati da Swascan in merito l’attività ransomware nel Q1 e Q2 2022, la gang ALPHV/ BlackCat è sempre salita sul podio per numero di attacchi.

In questo contesto il SOC di Swascan ha intrapreso un’analisi del profilo delle vittime finite nel mirino delle gang di Criminal Hackers. In particolare, sono stati raccolti, attraverso specifiche ricerche OSINT & CLOSINT, i dati che riguardano le vittime della gang criminale nel periodo gennaio – agosto 2022.

L’approccio metodologico utilizzato è stato il seguente:

- Identificazione del sito Darkweb della gang Ransomware;

- Individuazione delle aziende vittime che sono state pubblicate sul portale Darkweb;

- Clusterizzazione delle informazioni relativamente alle vittime in termini di:

- Area geografica

- Settore merceologico

- Fatturato e dipendenti

IL CONTESTO

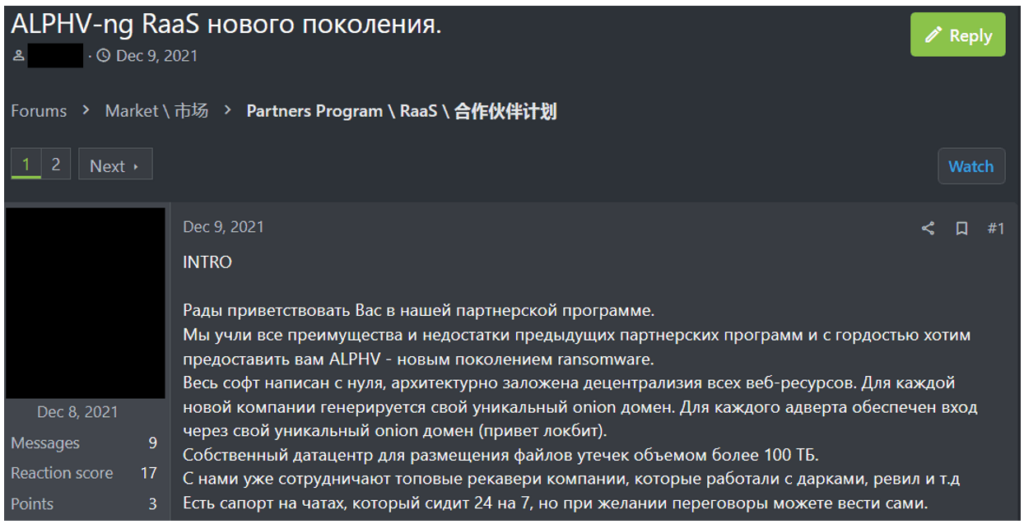

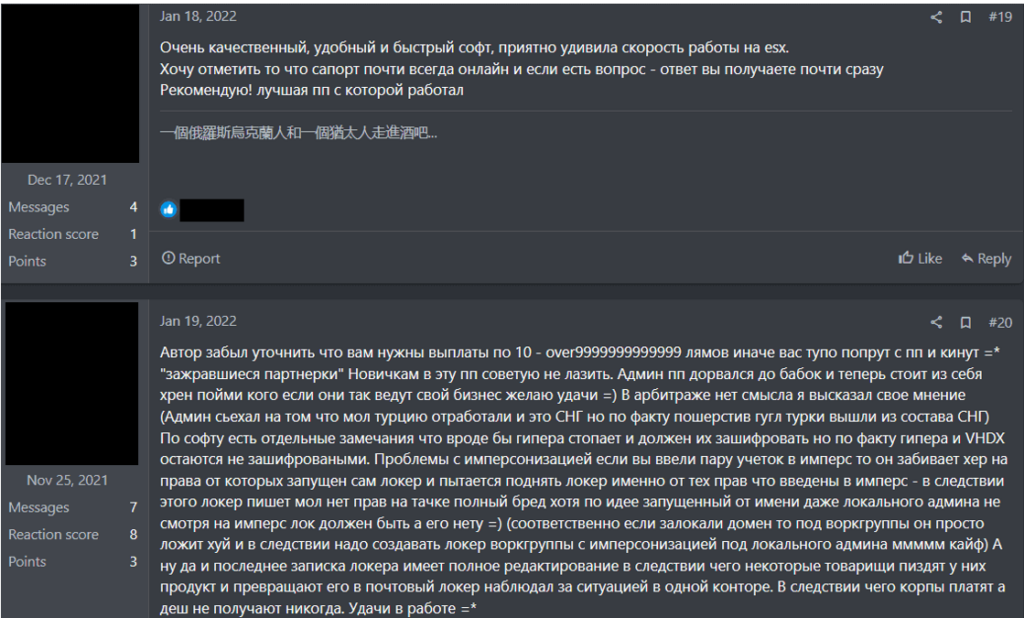

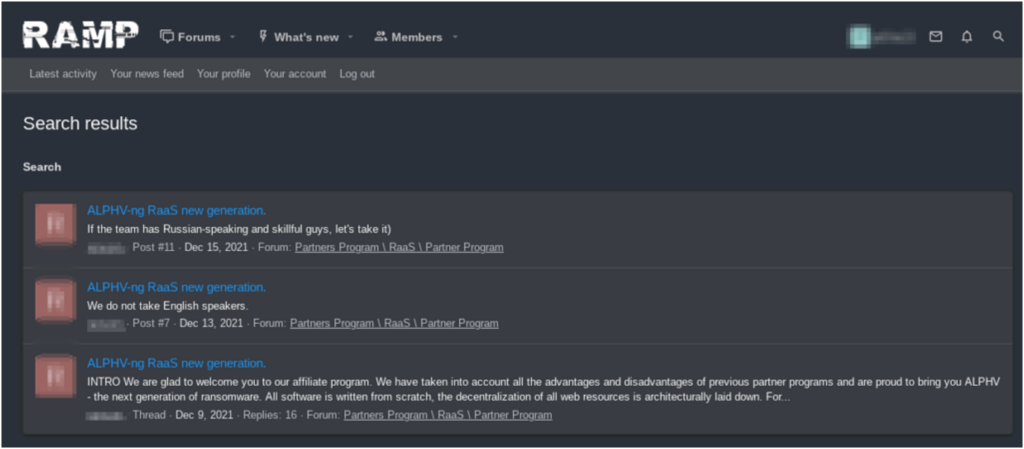

La criminal gang ALPHV (aka BlackCat) ha iniziato le sue operazioni a novembre 2021, mantenendo un numero di vittime abbastanza costante, con 71 vittime nel primo trimestre 2022 e 55 nel secondo. Una delle prime apparizioni pubbliche del gruppo si è verificata sul forum underground RAMP il 09 dicembre 2021, quando un rappresentante del gruppo ha promosso il programma ALPHV RaaS e ha tentato di reclutare affiliati. In questo post, gli operatori ALPHV pubblicizzato il nuovo programma di ransomware “ALPHV-ng”, definendolo di “nuova generazione”.

Conosciuta per il grande numero di vittime, posizionandosi subito dopo LockBit e Conti nel 2022, la gang ha lanciato grandi attacchi ad infrastrutture critiche, come l’attacco nel mese di gennaio contro la Oiltanking GmbH, una società tedesca di carburante, e nel mese di febbraio, contro compagnia aerea Swissport. Recentemente, il gruppo ransomware ha rivendicato la responsabilità dell’attacco contro due università statunitensi, la Florida International University e la University of North Carolina A&T.

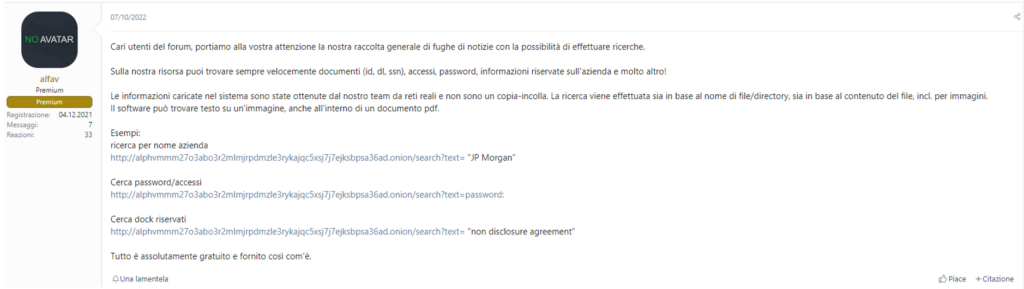

Nel mese di luglio 2022, la gang ha annunciato il rilascio delle proprie “Collezioni”, una directory dove è possibile ricercare tutti i dati rubati delle vittime: è possibile effettuare la ricerca non solo tramite il nome dell’azienda, ma anche mediante password e documenti rilasciati. L’annuncio è avvenuto sul forum underground XSS, invitando tutti gli utenti a trovare password, documenti, accessi e informazioni riservate sulle aziende da loro attaccate.

Il gruppo ha testato per la prima volta questo approccio nell’ attacco contro l’Allison Inn & Spa, un resort negli Stati Uniti (theallison.com), il 14 giugno 2022. In questo caso, la gang aveva anche creato un sito web dedicato che consente ai clienti e ai dipendenti dell’azienda di verificare se le loro informazioni personali sono state compromesse.

La richiesta di riscatto ammonta in media a $2,5 milioni, con un possibile sconto durante la trattativa in modo da spingere la vittima a pagare. Il tempo medio concesso per il pagamento varia tra 5-7 giorni tramite BTC o XMR. Il tempo medio di pubblicazione tra una vittima e l’altra è di 4 giorni.

Riportiamo di seguito il confronto del numero di attacchi delle gang LockBit, Conti e BlackCat nel Q1 e Q2 2022.

Focalizzandoci sul ALPHV/BlackCat, si riscontra:

- Picco di attacchi a marzo, con 29 vittime

- -22% di vittime nel Q2 2022

- Risalita del numero di attacchi a luglio, per un totale di 21 vittime

Nel primo trimestre del 2022, la gang è stata responsabile di attacchi diretti contro importanti aziende europee, tra cui il colosso della moda Moncler.

Da quanto afferma, ALPHV/ BlackCat vieta gli attacchi alle nazioni appartenenti alla Comunità di Stati Indipendenti (CSI), che comprende Azerbaigian, Armenia, Bielorussia, Kazakistan, Kirghizistan, Moldavia, Russia, Tagikistan, Turkmenistan, Uzbekistan e Ucraina.

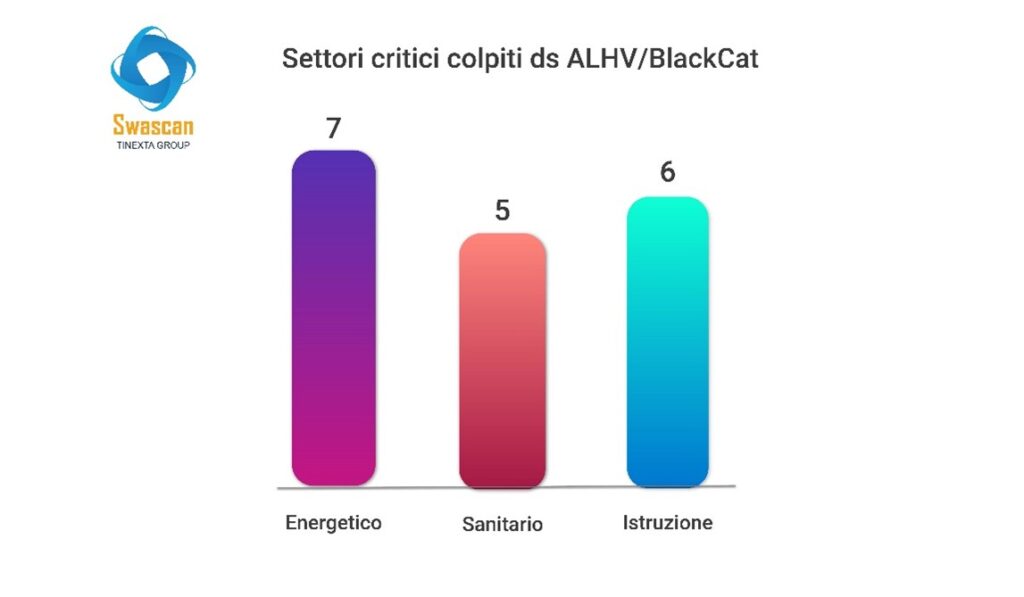

Il gruppo proibisce inoltre attacchi contro governi, settore sanitario e istituzioni scolastiche e universitarie. Se un’entità appartenente a uno di questi settori viene attaccata, la gang sostiene di fornire la decrittazione gratuita e bannare l’affiliato che l’ha commesso. Nonostante ciò, numerosi attacchi, in particolar modo al settore dell’istruzione, sono stati rivendicati dalla gang stessa. In merito al settore sanitario, il gruppo ha dichiarato che la regola non si applica alle aziende farmaceutiche e alle cliniche private.

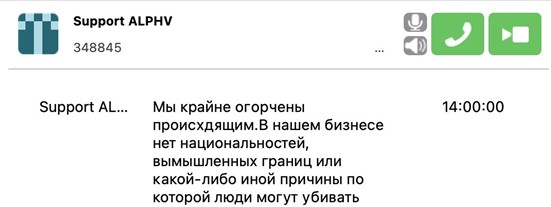

La gang non si dichiara interessata ad alcuna cooperazione, espansione o interazione con altri gruppi e affermano di lavorare solo con partner di lingua russa. Tuttavia, in merito al conflitto attuale, ALPHV/ BlackCat si dichiara “assolutamente apolitico”, condannando il comportamento di Conti:

“We are extremely saddened by what is happening. In our business, there are no nationalities, fictional borders, or any other reason why people can kill people…”

Tuttavia, come anticipato precedentemente, i criminal hackers dietro ALPHV/ BlackCat sembrano essere collegati alla gang ransomware DarkSide, responsabile dell’attacco contro la statunitense Colonial Pipeline a maggio 2021, che ha bloccato il trasporto di gas, petrolio e carburante per giorni. A conferma del collegamento numerosi attacchi a servizi energetici per mano della gang, tra cui l’attacco al sistema di gasdotti latino-americano in un momento in cui molti paesi stanno cercando di ridurre la dipendenza dal carburante russo. Recentemente, l‘attacco al Gestore italiano dei servizi energetici, offline dal 29 agosto, che in una nota ha garantito che le attività di acquisto di gas non sono state compromesse. Ad aumentare il sospetto di un collegamento con la Russia anche la lingua utilizzata sui forum underground.

Nell’ immagine che riportiamo di seguito, tradotta in inglese, la gang ricercava solamente persone che parlavano russo:

DISTRIBUZIONE GEOGRAFICA E DIMENSIONI AZIENDE COLPITE

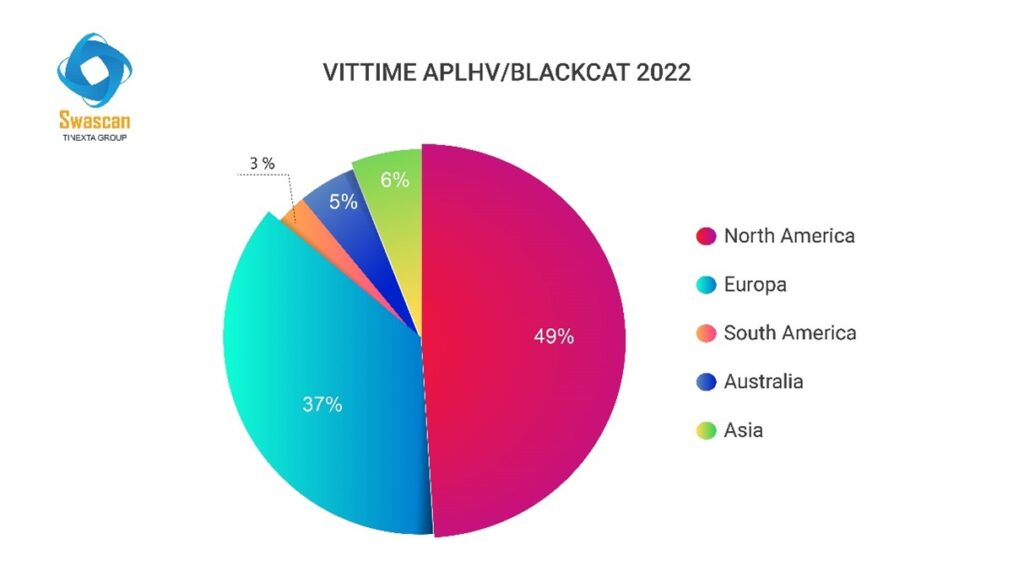

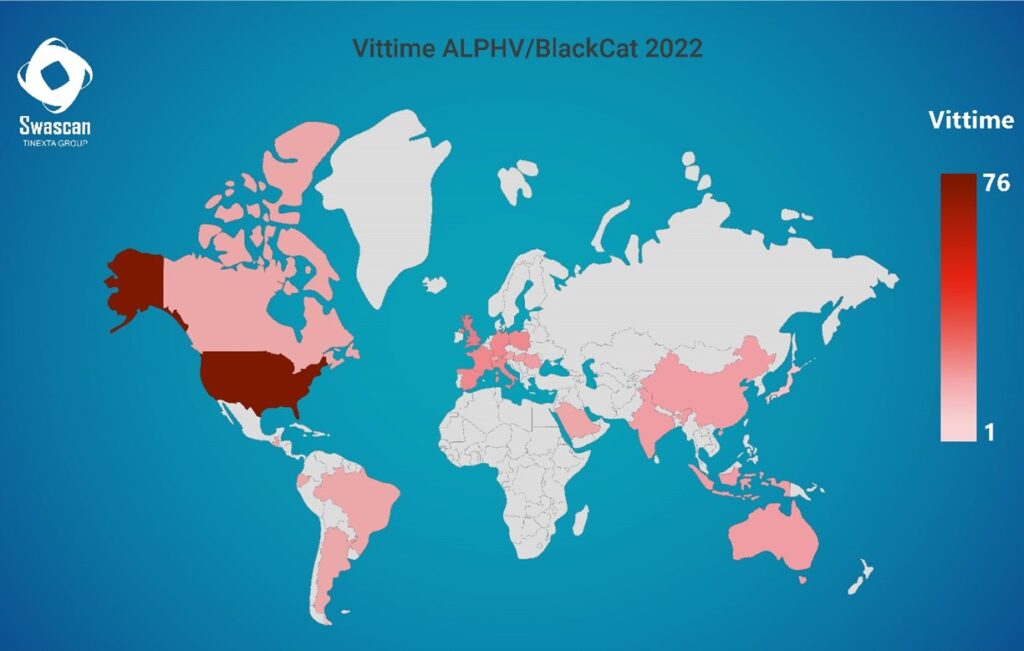

Nel corso delle analisi è stato possibile riscontrare come gli Stati Uniti continuano ad essere il paese più preso di mira negli attacchi ransomware anche da parte della sola gang ALPHV/ BlackCat: il 49% delle organizzazioni colpite, infatti, sono localizzate in Nord America. In merito all’Italia, si contano un totale di 9 attacchi.

Nelle mappe di seguito, la distribuzione geografica degli attacchi ransomware da parte del gruppo criminale:

Di seguito riportiamo un’analisi dei settori e delle infrastrutture critiche colpite nel periodo tra gennaio-agosto 2022 dalla gang:

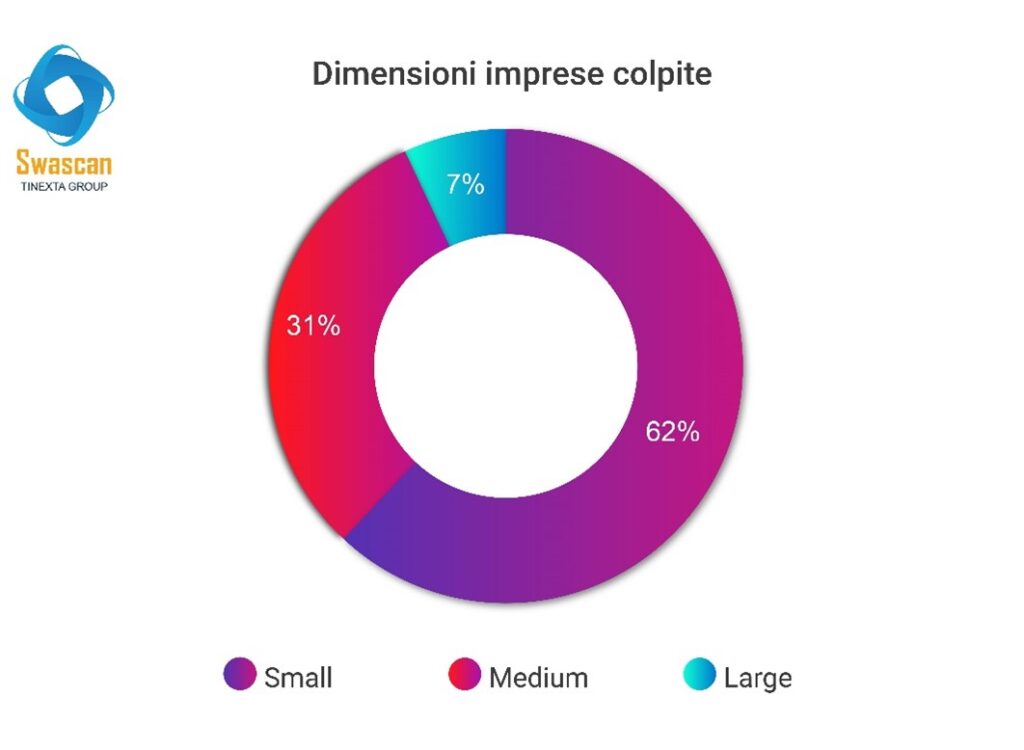

Secondo le statistiche riportate da Swascan nell’ H1 2022, larga parte delle vittime colpite dai ransomware sono le aziende medio piccole. Questo dato trova conferma anche nel caso della gang ALPHV/Blackcat, che conta un 93% di aziende di piccole e medie dimensioni colpite, contro il 7% di aziende di grandi dimensioni.

CONCLUSIONI

Nato alla fine del 2021, il gruppo criminale ALPHV/ BlackCat non ha smesso di rivendicare vittime. L’industria dei servizi risulta il settore più colpito e gli Stati Uniti il paese più attaccato: a conferma di quanto predetto da Swascan nei precedenti report sull’attività ransomware, il numero di attacchi negli Stati Uniti continua a crescere in modo esponenziale, distaccandosi da tutti anche nel caso della gang presa in analisi. L’impatto del gruppo si estende in vari settori, con attacchi anche ad infrastrutture critiche: difatti, nonostante la gang ha affermato di non attaccare il settore dell’istruzione, si contano già 6 attacchi a scuole e università da parte della stessa dall’inizio dell’anno.

In particolare, nel corso dell’analisi è stato inoltre possibile riscontrare come la maggior parte degli attacchi siano ancora collocati nel Nord America. Tuttavia, il trend risulta in crescita anche in Europa, dove al primo posto si posiziona l’Italia con 9 vittime.

Infine, in riferimento alle dimensioni delle aziende vittime, il 93% delle aziende con dati pubblicati dalla gang sono di piccole e medie dimensioni, confermando l’incremento di attacchi verso le Piccole Medie Imprese.