ATM CyberSecurity – Viviamo in una società in cui l’innovazione tecnologica punta costantemente alla “disintossicazione” dai contanti. Nonostante questo, il settore dell’ATM (Automated Teller Machine – Macchina Distributrice Automatica), i nostri cari Bancomat per intenderci, hanno vissuto un 2017 intenso in termini di innovazione e lancio di nuovi prodotti. Il 2017 inoltre, corrisponde alla celebrazione dei 50 anni dalla presentazione del primo ATM.

Nella realtà dei fatti i nostri cari Bancomat svolgono per i cittadini un ruolo tuttora attivo e vitale nel settore bancario.

Un ruolo attivo e vitale anche lo ricoprono anche per quanto riguarda i Criminal Hacker. Nel mese di Agosto, da una delle più grandi banche indiane sono stati sottratti oltre 11.5 Milioni di dollari proprio grazie ad un Cyber Attack ai danni di un ATM. Nel caso specifico, la tecnica usata è stata quella del Swift/Pos, una tecnica molto evoluta.

Non tutti gli ATM Fraud che hanno riempito le pagine dei giornali hanno sfruttato tecniche così complesse, d’altro canto questi stessi eventi dimostrano come l’ATM Cyber Risk sia una minaccia ben presente e soprattutto costante.

Nei prossimi paragrafi andremo ad analizzare:

- ATM CyberSecurity Scenario;

- ATM CyberSecurity: Infrastruttura e Architettura ATM;

- ATM CyberSecurity: I Cyber Risk emergenti;

- ATM CyberSecurity: La Classificazione dei Cyber Risk;

- ATM Skimmer;

- ATM Malware;

- ATM Malware: ATM Jackpotting;

- ATM Malware: ATM Network Attack;

- ATM CyberSecurity Framework:

- ATM Penetration Test;

- ATM CyberSecurity: Swascan

ATM CyberSecurity Scenario

Negli anni passati, i principali attacchi di ATM Fraud (quelli che hanno suscitato anche maggior clamore) hanno spesso coinvolto vittime non occidentali. Dal 2016, i Criminal Hacker hanno iniziato a spostare il focus geografico dei Cyber Attack.

I motivi sono tanti e differenti. Uno su tutti è la numerosità disponibile dei target. In Europa ci sono circa 400.000 ATM mentre negli Stati Uniti abbiamo circa mezzo milione di ATM. Per intenderci quasi 1.000.000 di target – vittime disponibili.

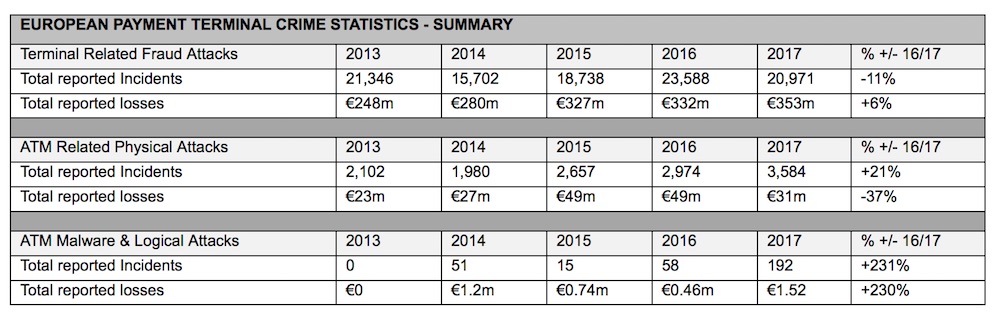

L’Associazione europea EAST (European Association for Secure Transactions), nel suo ultimo report ha rilevato un aumento esponenziale degli ATM “jackpotting” pari al 231% confrontando il 2017 e il 2016.

Source: European Association for Secure Transactions

Il report in questione ha rilevato:

- Attacchi ATM Malware: Siamo in presenza di una vera e propria escalation. Stiamo parlando di Malware specifici che hanno l’obiettivo di infettare la rete della banca e prendere il possesso dei sistemi di ATM.

- Attacchi ATM Skimmer: E’ uno degli attacchi “tradizionali” e classici. In questo caso abbiamo una riduzione del numero degli attacchi perché gli istituti finanziari hanno iniziato ad adottare le opportune contromisure.

Solo in Europa gli attacchi di ATM Fraud hanno generato una perdita di oltre 1.88 milioni di dollari nel 2017.

Ad inizio anno e a metà agosto, l’FBI ha lanciato l’allarme relativo a possibili attacchi su larga scala contro gli ATM.

[bottone-post]

L’informativa del Federal Bureau of Investigation comunicava ma soprattutto allertava le Banche mondiali che era ed è in fase di incubazione un attacco su larga scala con target proprio gli ATM. L’FBI ha chiamato l’operazione “ATM Cashout”.

L’informativa era riferita proprio ai Cyber Risk relativi agli ATM Malware. Uno dei malware più attivi è sicuramente Ploutus.D. Si tratta di una variante di un altro malware che è stato identificato per la prima volta in un ATM Cyber Attack in Messico. Se gli attacchi logici richiedono la presenza di una porta USB aperta, i malware utilizzano i protocolli nativi, il middleware, la rete della stessa banca e gli ATM per compiere gli attacchi.

ATM CyberSecurity: Infrastruttura e Architettura ATM

Prima di illustrare e descrivere le tecniche e metodologie relative all’ATM Cyber Crime, è opportuno descrivere la struttura e l’architettura degli ATM per poter identificare i punti di accesso e le relative criticità e vulnerabilità.

Agli ATM sono di fatto costituiti dalle seguenti componenti:

- CPU (Central Processing Unit): ha il compito di gestire l’interfaccia utente, le comunicazioni, i dispositivi periferici ed elabora le transazioni.

- Card reader: il lettore delle carte a banda magnetica o delle chip card.

- PIN pad: è il sistema crittografico EPP (Encrypting PIN Pad). Ha il compito di crittografare il PIN che viene digitato.

- Secure CryptoProcessor: crittografa le comunicazioni attraverso algoritmi AES e 3DE.

- Screen: la GUI, l’interfaccia grafica dell’utente che permette all’utente stesso di interagire con l’ATM.

- Function keys: si tratta del menù di navigazione utente e permette la navigazione e l’utilizzo delle funzioni disponibili presso l’ATM. Sono spesso accanto al display o al touchscreen.

- Receipt printer: è la stampante dell’ATM.

- Vault: è la struttura di acciaio che comprende le componenti relative a:

- distribuzione dei contanti;

- processore di controllo deposito;

- Meccanismo di controllo banconote;

- Sistema di registrazione e tracciamento contanti in entrata / uscita;

- Cassaforte;

- Sistema di rendicontazione;

- Meccanismo di blocco di protezione.

- Inner housing: la struttura di custodia interna realizzata in acciaio.

- Security equipment: è il pacchetto di sistemi di sicurezza dell’ATM. Comprende le eventuali telecamere, sensori magnetici, altoparlanti, ….

Negli ultimi anni, i nostri cari Bancomat hanno abbandonato l’adozione di prodotti hardware personalizzati e dedicati orientandosi all’adozione di soluzioni più simili a PC di alta gamma con personalizzazioni specifiche. Infatti i bancomat moderni prevedono: –

- USB;

- sistemi Ethernet;

- comunicazioni tramite IP;

- sistema operativo Window (SO).

Per intenderci, si è passati da una soluzione dedicata, con competenze specifiche e particolari, ad una soluzione “di massa”.

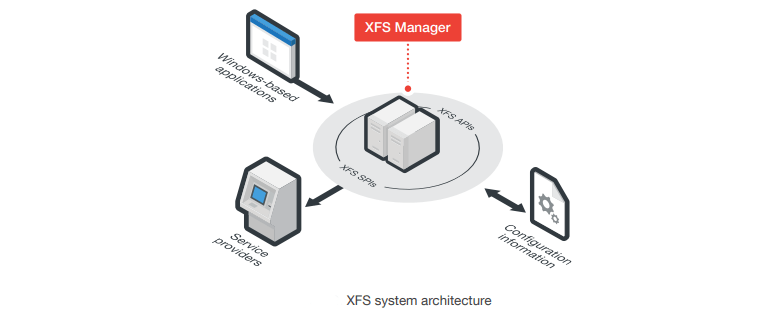

Attualmente dobbiamo anche considerare che gli applicativi degli ATM utilizzano il middleware XFS per le comunicazioni con i dispositivi periferici.

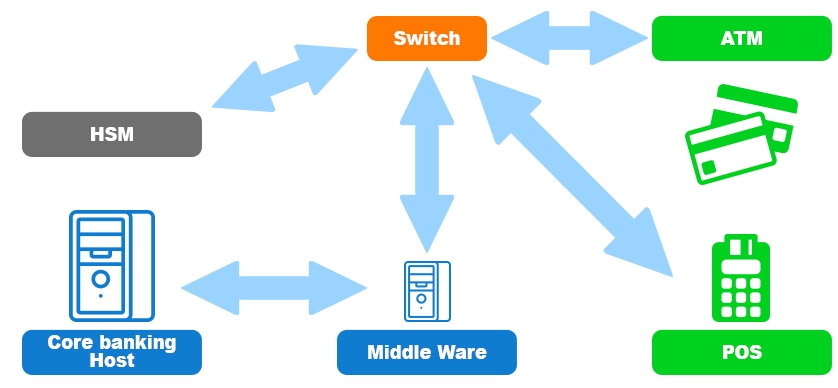

Ogni ATM è collegato alla rete tramite ADSL o modem dial-up e utilizzano diversi protocolli di comunicazione che spaziano da SNA a TCP/IP.

I Bancomat sono connessi alle reti interbancarie tramite ISO 8593.

L’ISO 8583 è uno standard internazionale per i sistemi che scambiano le transazioni elettroniche avviate dai titolari delle carte tramite carte di credito. Per intenderci, verifica e crea il corretto formato dei messaggi e delle comunicazioni tra i diversi sistemi relativamente alle transazioni.

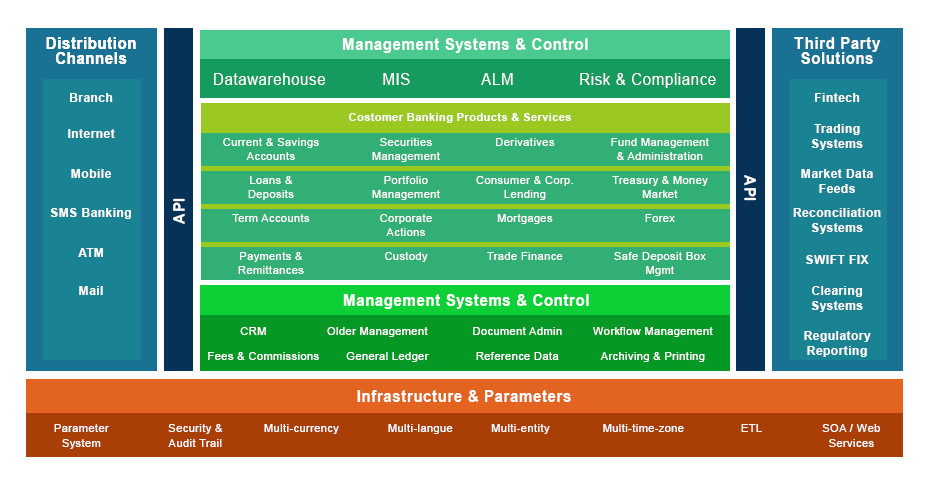

Particolare attenzione è da dedicare al Core Banking System (CBS), Core è l’acronimo di Centralized Online Real-time Exchange. Il CBS ha il compito di garantire la gestione di:

- conti,

- transazioni,

- prestiti,

- mutui,

- pagamenti,

- prelievi.

Il Core Banking system è uno dei punti nevralgici dell’intero flusso.

Questo modello architetturale e le relative soluzioni, sono la necessaria risposta alle esigenze degli utenti e di quella che viene chiamata Digital Transformation. Come tutte le innovazioni sono presenti dei rischi. Questa scelta ha messo, e sta mettendo, a dura prova l’ATM CyberSecurity Framework poiché le problematiche relative agli zero day e agli exploit impattano direttamente su questa soluzione. E’ necessario anche aggiungere altri fattori che devono essere considerati:

Questo modello architetturale e le relative soluzioni, sono la necessaria risposta alle esigenze degli utenti e di quella che viene chiamata Digital Transformation. Come tutte le innovazioni sono presenti dei rischi. Questa scelta ha messo, e sta mettendo, a dura prova l’ATM CyberSecurity Framework poiché le problematiche relative agli zero day e agli exploit impattano direttamente su questa soluzione. E’ necessario anche aggiungere altri fattori che devono essere considerati:

- Il tempo necessario per effettuare le verifiche di Business Continuity prima di procedere con le attività di patching;

- Gli aspetti di interoperabilità dei vari sistemi;

- Il tempo necessario per predisporre la patch in caso di Zero Day.

Per avere una più ampia vista dell’ATM CyberSecurity, andremo ad analizzare di seguito gli ATM Cyber Risk e le nuove tecniche e metodologie relative agli ATM Fraud e ATM Cyber Attack.

[bottone-post]

ATM CyberSecurity: I Cyber Risk emergenti

Per quanto riguarda il mondo dell’ATM Cyber Crime possiamo considerare il 2017 come un anno di studio per mettere a punto e predisporre nuovi strumenti e metodologie. Il 2018 rappresenta infatti l’inizio di una nuova era per l’ATM Cyber Risk come dimostrato da alcuni attacchi ed eventi:

Silence: ATM Criminal Hacker

Si tratta di un gruppo di Criminal Hacker che ad oggi ha trafugato quasi 800.000 dollari attraverso attacchi di ATM jackpotting. La modalità di attacco è quella dell’email di spear-phishing per infettare la rete della banca. Inviano mail mirate ai dipendenti dell’istituto con un allegato un documento di Microsoft Word malevolo. Nelle macro di Word o operando nel codice JavaScript inseriscono degli script che hanno lo scopo di diffondere un malware. Questo malware della famiglia dei Keylogger ha lo scopo di “registrare” le attività dei target infetti.

I tool utilizzati in questi attacchi normalmente sono:

- Framework: una struttura/infrastruttura che ha lo scopo di colpire le banche e gli ATM che include anche Backdoor e proxy di botnet.

- ATM Malware: un set di malware specifici per gli attacchi di “jackpotting” ATM.

- Malware RAT: malware o software per catturare o ottenere le password.

- Utility & Software: strumenti vari, per esempio:

- Tool per pulire i registri di connessione remota;

- Bot;

- Dropper;

- DDoS.

Questi strumenti sono un mix di software “proprietari” e altri disponibili tranquillamente nel Bazar del Dark Web.

ATM Cyber Attack: Cosmo Bank

Il mese scorso, la rete SWIFT / ATM della Cosmos Bank è stata lo sventurato bersaglio di un gruppo di Cyber Criminali che è riuscita nel proficuo intento di rubare ben 13,5 milioni.

La tecnica utilizzata è senza dubbio un passo avanti rispetto a quanto siamo stati sempre abituati a testimoniare. I livelli tecnici necessari per implementare un attacco Swift ATM non sono certamente indifferenti. Cosa possiamo dire circa l’attacco in questione? Per iniziare si può dire che opera a livello Core (che come abbiamo visto prima sta per Centralized Online Real-Time Exchange) Banking System o CBS. Questi CBS svolgono molteplici funzioni rese fruibili attraverso ATM e Bancomat.

Il sistema appena descritto permette l’accesso all’applicazione centrale gestita dai data center centrali da parte di tutte le filiali / ATM. Tutto questo, come da acronimo, è possibile in Real-Time. La peculiarità di questa tipologia di attacchi è quella di riuscire a trarre vantaggio da questa architettura.

Per quanto riguarda il vettore dell’attacco che ha permesso agli attaccanti di intrufolarsi nel sistema, si possono ipotizzare un paio di opzioni:

- La “classica” campagna di phishing con tanto di malware specifico incorporato;

- Lo sfruttamento di una vulnerabilità relativa ad un servizio terzo non correttamente esposto su internet.

Una volta ottenuto l’accesso, il passo seguente dei Criminal Hacker è stato quello di inserire un proxy switch malevolo. Questa azione molto probabilmente è stata effettuata in maniera diretta sull’ATM Payment Switch legittimo in produzione. Un’alternativa a questo approccio potrebbe essere quella del social engineering operato direttamente nei confronti di chi ha prodotto il software.

Quali sono gli sviluppi ulteriori della vicenda? La connessione al Back End – CBS è stata interrotta. E’ stata fatta una sostituzione di sistema: da quello della banca a quello dei Cyber Criminali. Risulta ovvio come, a questo punto, i dati inviati dal payment switch dei Criminal Hacker non venivano più spediti al sistema Back End della banca. Il gioco è fatto. Non era più la banca ad autorizzare le transazioni, i Cyber Attacker sono così riusciti ad eludere ogni tipo di controllo di PIN, numero di carta, …

Le cifre coinvolte fanno veramente impressione:

- 800 transazioni fraudolente autorizzate;

- 450 le carte di credito clonate che hanno permesso oltre 12.000 transazioni internazionali;

- 11,5 milioni di dollari è il valore delle transazioni fraudolente effettuate;

Cosa ha reso possibile che si verificasse un così alto numero di transazioni internazionali? Semplicemente questo: le richieste TRQ (le richieste di transazione) delle carte clonate venivano autorizzate dai Cyber Attacker attraverso messaggi TRE (Transaction Reply). Queste richieste TRQ non sono state, ovviamente, inoltrate al CBS e l’approccio degli Hacker permetteva anche la compliance ai requisiti ISO 8583 che rappresenta lo standard internazionale per le transazioni elettroniche.

[bottone-post]

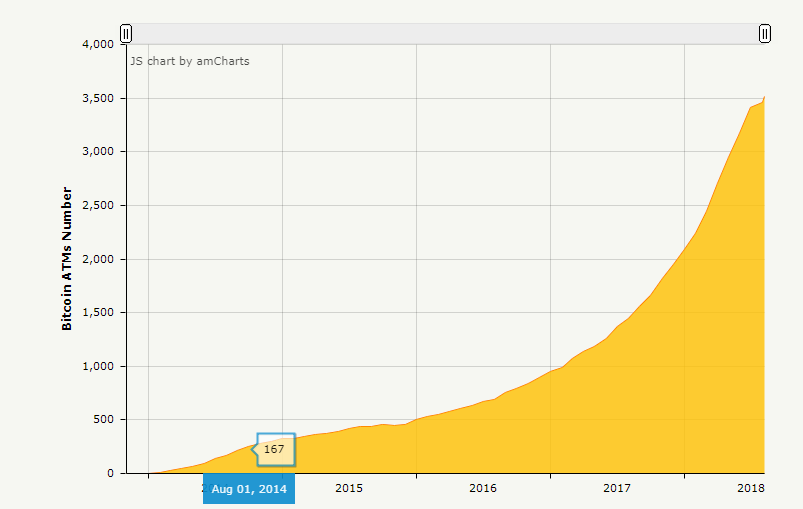

ATM Bitcoin Cyber Crime

Sono oltre 3.500 gli ATM Bitcoin nel mondo e il numero di installazioni andrà costantemente ad aumentare nei prossimi anni con 8 ATM Bitcoin installati al giorno. Un dato che non poteva passare inosservato ai Criminal Hacker. Così è stato.

È stato scoperto che nel dark web è disponibile un Malware specifico per gli ATM Bitcoin. Il costo è di 25.000 dollari. In termini di costo/benefici è sicuramente un affare. Il malware in questione, di fatto, sfrutta una vulnerabilità del servzio ATM Bitcoin e permette di “rubare” un corrispettivo di bitcoin pari a 6.750 dollari ad utente. Inoltre, per chi procede all’acquisto di questo malware viene anche consegnata una carta ready to use con le funzionalità NFC e EMV.

NFC: (Near Field Communication) è la tecnologia che permette lo scambio dati a meno di 10 cm, tra due apparecchi provvisti di questo dispositivo. Nel caso delle carte di credito consente di effettuare i pagamenti e transazioni.

EMV (Europay Mastercard VISA) è uno standard che regola le applicazioni di pagamento elettronico basate sulle smart card (le carte a microprocessore).

Gli ATM Bitcoin permettono di effettuare un deposito o un prelievo mediante la scansione di un codice QR che viene reso disponibile dal digital wallet. Al momento dell’acquisto di bitcoin presso un bancomat, i clienti in genere depositano o ricevono le monete mediante la scansione di un codice QR visualizzato da un “portafoglio digitale” spesso ospitato sui loro telefoni cellulari.

Gli ATM Bitcoin permettono uno scambio di criptovaluta e acquistano o vendono bitcoin per il cliente. La vera criticità per i Bancomat Bitcoin è che gli standard tecnici (rispetto agli ATM tradizionali) variano completamente e non sono coerenti e solidi, aumentando così l’ATM Bitcoin Cyber Risk.

In realtà, in principio gli standard erano sicuramente più severi e le transazioni richiedevano requisiti di KYC (Know Your Custmer) e AML (Anti Money Laundering).

ATM CyberSecurity: La Classificazione dei Cyber Risk

L’ATM CyberSecurity Framework dei vari istituti finanziari e delle banche viene messo costantemente alla “prova” da continui e costanti attacchi informatici.

Gli ATM Cyber Attack si possono classificare in:

ATM Fraud: Skimmer – La tecnica più nota e diffusa di ATM Fraud è sicuramente l’uso degli Skimmer. Gli Skimmer sono di fatto dei dispositivi che permettono la lettura delle informazioni delle carte di credito. Lo Skimmer viene inserito/camuffato nel lettore delle carte di credito e riesce a leggere i dati dalla banda magnetica o dal chip.

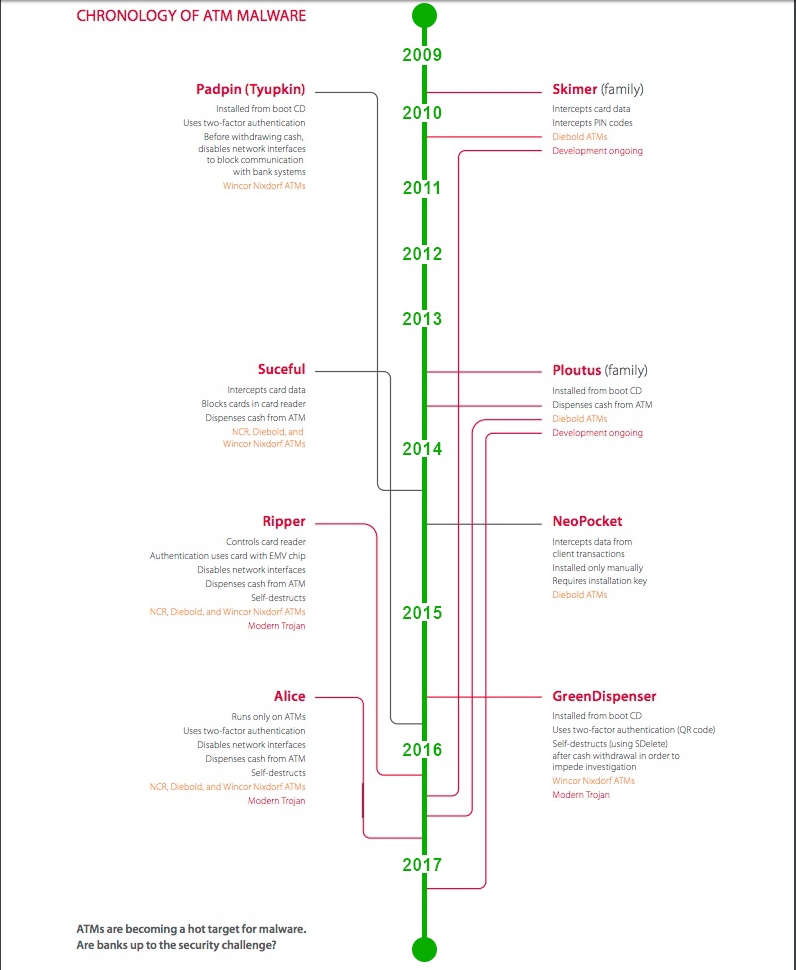

ATM Logic Cyber Attack: Malware – Gli attacchi logici fanno riferimento all’uso di Malware. Il primo caso di ATM Malware Attack risale al 2009 con il Trojan Skimer. Nel corso degli anni, sono purtroppo diventati noti i seguenti ATM Malware:

- Ploutus;

- NeoPocket;

- Padpin;

- Sucreful;

- GreenDispenser;

- Ripper;

- Alice.

Nei prossimi paragrafi andremo ad analizzare nel dettaglio le tecniche relative agli ATM Skimmer e agli ATM Malware.

ATM Skimmer

Abbiamo dato in precedenza una breve definizione dello Skimmer, queste attività di ATM Skimming, infatti, prevedono l’installazione di questi dispositivi. Gli Skimmer, appunto. Questi sono solitamente invisibili per gli utenti dell’ATM perché nascosti molto bene e di piccole dimensioni.

La funzione dello Skimmer è quella di reperire illegalmente i dati relativi alle informazioni bancarie dell’utente, proprio nel momento in cui l’utente stesso inserisce la carta nel lettore. Diventa, a questo punto, un gioco da ragazzi per i Criminal Hacker mettere i dati appena rubati su una carta “bianca” usata per prosciugare il conto corrente del malcapitato user. Le attività di ATM Skimming prevedono varie componenti, tra cui:

- Telecamere nascoste: vengono solitamente installate insieme allo Skimmer. Qual è lo scopo di questa installazione? Semplice: registrare l’utente mentre inserisce il codice PIN. Ci sono diversi luoghi dove può essere installata una minicamera nascosta: appena sopra lo schermo o anche vicino alla tastiera per l’inserimento del PIN.

- Skimmer: il dispositivo ha una somiglianza impressionante con il lettore della carta originale. Sia per quanto riguarda il materiale che per il colore e la forma. Come abbiamo visto prima, la sua funzione è quella di rubare tutte le informazioni bancarie relative all’utente che inserisce la propria carta nel lettore.

- Tastiera sovrapposta: c’è la possibilità, inoltre, che i Cyber Criminali installino una tastiera finta sopra quella originale dell’ATM. Lo scopo di questa “doppia tastiera” è quello, ovvio, di rubare il PIN dell’utente. Si tratta di una tecnica molto più sofisticata della semplice minicamera. Si può dire che, per quanto riguarda l’ATM Cyber Crime, ne rappresenta l’evoluzione.

ATM Malware

Come abbiamo ribadito più volte, gli ATM Cyber Attack tramite malware iniziano dal 2009, stesso anno, quindi, in cui l’ATM CyberSecurity ha guadagnato una certa rilevanza.

Andiamo ora a descrivere le tecniche in uso relative agli ATM Cyber Attack tramite Malware.

Andiamo ora a descrivere le tecniche in uso relative agli ATM Cyber Attack tramite Malware.

[bottone-post]

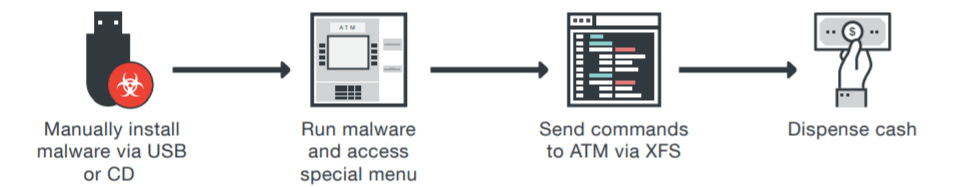

ATM Malware – ATM Jackpotting

L’ATM jackpotting è una delle tecniche meno complicate di ATM Malware Cyber Attack. Il primo malware di questa famiglia è stato scoperto nel 2009. Fu denominato Skimer perché la modalità riprende in parte la tecnica adottata dagli ATM Skimmer che abbiamo descritto precedentemente.

Gli ATM Jackpotting Cyber Attack operano attraverso un accesso diretto alle porte hardware dell’ATM o tramite porte e lettori ASB e CD/DVD. Ottenuto l’accesso, viene installato il malware che esegue comandi diretti per svuotare la cassaforte e/o rubare le informazioni delle carte di credito.

Questi attacchi sono in genere limitati ad un singolo bancomat. Raramente un tale attacco si diffonderà attraverso una rete o sarà il punto di accesso per un attacco su larga scala.

Di recente la famiglia degli ATM Malware di Jackpotting ha iniziato ad operare direttamente e/o indirettamente sul middleware XFS per accedere alle periferiche del bancomat target.

ATM Malware: ATM Network Attack

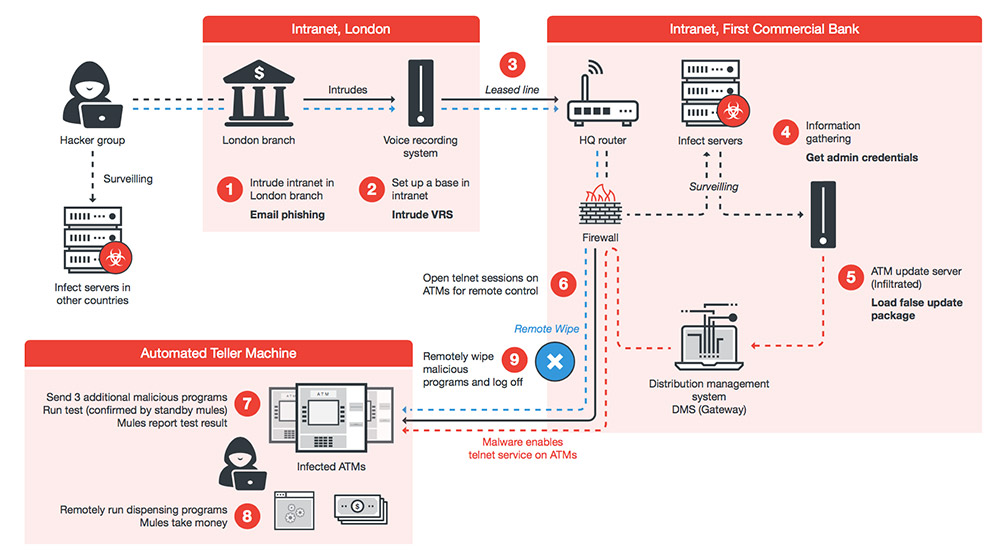

Ovviamente, le istituzioni finanziare stanno da tempo operando per ridurre i rischi legati all’ATM CyberSecurity con la tecnica dell’ATM Jackpotting. E come spesso accade, aumentando le misure di sicurezza del sistema, il rischio non viene eliminato, ma si sposta. Sta succedendo lo stesso anche nel settore dei Bancomat. Con le attività di incremento delle misure di sicurezza dell’ATM CyberSecurity Framework, da qualche anno è stata individuata una nuova tecnica di ATM Malware Cyber Attack. Stiamo parlando dell’ATM Network Attack.

La tecnica consiste nell’accedere alla rete ATM attraverso la rete principale della banca stessa. Le infezioni di rete richiedono più lavoro e pianificazione da parte degli aggressori, con la difficoltà di accedere alla rete ATM dalla rete principale della banca.

In realtà le best practice, previste dall’European Cyber Crime Centre dell’Europel (EC3) prevedono che le due reti debbano essere completamente separate, ma per diverse ragioni questa completa separazione non è sempre fattibile per una pura questione di interazione dei vari sistemi come abbiamo indicato nei paragrafi precedenti.

L’attacco subito dalla Cosmos Bank (vedi paragrafo precedente) rappresenta un chiaro modello di ATM Network Attack.

Negli ultimi anni sono stati identificati due gruppi di Criminal Hacker molto attivi che sfruttano questa tecnica. Stiamo parlando del gruppo di Anunak / Carbanak e del gruppo Cobalt.

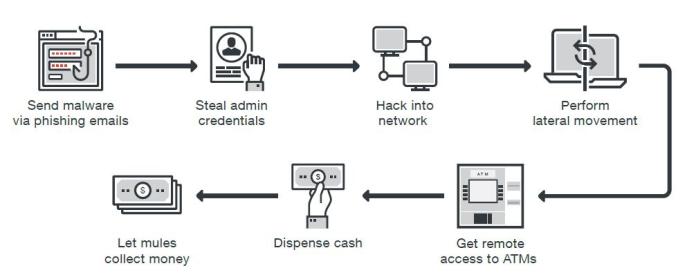

Come è immaginabile, questa tecnica di hacking richiede competenze evolute, una organizzazione strutturata e strumenti efficienti (vedi immagine sotto: ATM Cyber Attack del luglio 2016 contro una banca di Taiwan)

Gli ATM Network Attack usano come principale vettore di attacco mail di phishing dirette ai dipendenti della banca. Questo approccio non è sicuramente il solo ma è il più diffuso. Un altro approccio facile da applicare ma costoso in termini di tempo è quello di identificare possibili servizi di terze parti o esposti su internet che possano garantire l’accesso identificando possibili vulnerabilità.

Ottenuto l’accesso inizia l’attività di Information Gathering attraverso attività denominate “lateral movement”. Stiamo parlando di ricognizioni ed esplorazioni delle sottoreti. L’obiettivo principale è quello di raccogliere tutte le informazioni possibili relative alla rete ATM per entrare nella rete ATM stessa e ottenerne l’accesso remoto.

Tutti i Malware relativi all’ATM Network Attack hanno la capacità di raccogliere le informazioni relative ai modelli e software ATM in uso. Queste informazioni sono necessarie per il successo dell’attacco.

Ottenuto l’acceso remoto agli ATM, i Criminal Hacker potranno iniziare a sottrarre il denaro.

ATM CyberSecurity Framework

Lo scenario relativo all’ATM Cyber Crime nei prossimi anni prevede un incremento degli ATM Network Attack. Questo aspetto è favorito soprattutto dalla sempre crescente disponibilità di strumenti e tool ready made che spesso sono disponibili direttamente nel grande Bazar che è il Dark Web come abbiamo già visto per gli ATM Bitcoin Malware.

La sfida delle Istituzioni finanziare e degli stessi produttori di hardware e software relativi al mondo ATM è sicuramente ardua.

Il modello di ATM CyberSecurity Framework che verrà adottato rappresenta l’ago della bilancia di questo confronto.

[bottone-post]

Un Framework che deve necessariamente prevedere layer che garantiscano:

- Sicurezza Preventiva

- Sicurezza Proattiva

- Sicurezza Predittiva

Di seguito alcuni dei principali Bank CyberSecurity Framework di riferimento:

FFIEC (Federal Financial Institutions Examination Council): la FFIEC ha avviato una serie di proposte al fine di incrementare la conoscenza dei Cyber Risk che vi sono tra le istituzioni finanziarie e i loro fornitori di servizi di terze parti critici, con l’esigenza di individuare, valutare e lenire tali rischi.

Nel giugno del 2013, dalla stessa FFIEC, è stata annunciata la creazione di un nuovo gruppo di lavoro sulla sicurezza informatica e di installazioni cruciali per innalzare il livello di comunicazione tra le agenzie della FFIEC stessa, mediante valutazione e miglioramento dello stato di preparazione del settore fino all’individuazione delle possibili lacune nel procedimento di esame e formazione degli organismi di regolamentazione, contribuendo quindi a rafforzare l’operatività di altre agenzie e gruppi privati connessi alla sicurezza informatica.

NIST CyberSecurity Framework: il NIST (National Institute of Standards and Technology) è l’istituto nazionale degli standard e della tecnologia, nonché un’agenzia non normativa del Dipartimento del commercio degli USA, avente come scopo la promozione dell’innovazione e l’ambizione industriale. Alle organizzazioni, il NIST CyberSecurity Framework offre un linguaggio e un sistema comune per:

- Presentare il quadro completo dell’attuale stato della CyberSecurity e descriverne lo stato desiderato;

- Individuare le possibilità di miglioramento e dare a queste la priorità nel contesto della gestione del Cyber Risk;

- Valutare gli step intrapresi in vista dello stato desiderato ed elevare il livello di comunicazioni tra le parti interessate (interne ed esterne).

Differentemente da altre strutture, il NIST non sostituisce il processo di gestione dei Cyber Risk e sicurezza informatica pre-esistente nell’organizzazione, piuttosto lo integra, ed è questa la sua caratteristica più interessante. L’organizzazione, infatti, può adoperare i suoi attuali processi e sfruttare il NIST Cyber Security Framework per individuare le proprie opportunità di miglioramento e gestione del Cyber Risk. Inoltre, provvede anche a una descrizione di consenso di ciò che necessariamente occorre a un programma completo di Cyber Security.

CBEST della Banck of England: il CBEST consiste in un framework di test delle vulnerabilità, gestito dall’intelligence e creato dalle autorità finanziarie degli UK in cooperazione con il CREST (Council for Registered Ethical Security Tester) e Digital Shadows. Per identificare i potenziali aggressori verso un’istituzione finanziaria particolare il CBEST adopera l’intelligence del governo e di fornitori commerciali accreditati.

Ripete quindi le procedure usate dai potenziali aggressori per capire fino a che punto riescono a infiltrarsi nelle difese dell’istituzione, così da poter mostrare all’impresa i punti in cui sono vulnerabili e istituire e avviare i piani di riparazione.

Lo scopo di questo quadro è sostenere i consigli di amministrazione delle società finanziarie, dei fornitori di infrastrutture e le autorità di regolamentazione, aiutandoli a comprendere i tipi di attacchi informatici che potrebbero minare la stabilità finanziaria del Regno Unito e quanto il settore finanziario britannico potrebbe essere vulnerabile durante tali attacchi.

ATM Penetration Test

Per una corretta gestione dell’ATM CyberSecurity, una delle attività da condurre necessariamente è sicuramente l’ATM Penetration test. Questa attività deve essere continuativa nel tempo, da svolgere a livello periodico e rientra nelle azioni di sicurezza preventiva.

Gli ATM Penetration test prevedono vettori di attacchi simulati a livello:

- Fisico

- Logico

- Social Engineering

l’ATM CyberSecurity è solitamente considerata una componente complessa e questo porta spesso a focalizzare l’attenzione solo ed unicamente sugli aspetti di sicurezza fisica.

Ma i vari casi di ATM Jackpotting dimostrano, nei fatti, che non è complicato riuscire ad ottenere l’accesso non autorizzato alla CPU del bancomat. L’accesso fisico alla CPU implica il potenziale bypassamento dei meccanismi di autenticazione. Cosa vuol dire? La conseguenza naturale è la possibilità, da parte dei Criminal Hacker, di avere accesso (non autorizzato, ovviamente) alla piattaforma ATM.

Con questo accesso, un utente malintenzionato è in grado di rubare i dati della carta di credito memorizzati nei file system o nella memoria, senza che la banca ne abbia alcuna evidenza diretta.

Inoltre, in alcuni casi, questo accesso non autorizzato permette di accedere alla rete della banca e ai server di back-end utilizzando l’ATM compromesso come piattaforma di attacco.

Le attività di Penetration Test hanno l’obiettivo di verificare ed identificare le possibili criticità e fornire le azioni di remediation.

Le attività di Penetration test includono:

· Valutazione della vulnerabilità e test di penetrazione della rete

Vulnerability Assessment e Penetration Test sono due tipologie di test che presentano delle differenze. Entrambi i test hanno diversi punti di forza. Solitamente, si effettuano in “coppia” in modo da avere uno spaccato dettagliato delle vulnerabilità presenti.

Questi strumenti di valutazione delle vulnerabilità hanno l’ovvio scopo di individuare quali sono le vulnerabilità presenti.

Per quanto riguarda le attività di ATM CyberSecurity, queste testing activities sono molto comuni. Con le attività di PT abbiamo uno spaccato preciso delle vulnerabilità a livello di rete presenti in un bancomat.

Come best practice di sicurezza, la rete ATM è separata da un’altra rete della banca. Quindi il tester deve essere parte della rete ATM per raggiungere l’IP ATM ed eseguire test. Una volta nella rete ATM, possiamo eseguire una scansione con Swascan per identificare la porta aperta, i servizi in esecuzione su di essi e le vulnerabilità associate ai servizi in esecuzione.

Possiamo eseguire la scansione Swascan a porta piena per identificare le porte e i servizi TCP e UDP in esecuzione sull’ATM. Inoltre, è possibile utilizzare la scansione autenticata Swascan per identificare la vulnerabilità associata ai componenti installati nel sistema operativo ATM come Adobe, Internet Explorer, ecc.

L’audit di configurazione riguarda il rafforzamento del sistema operativo. La maggior parte degli sportelli automatici esegue il sistema operativo Windows. Questo sistema operativo deve essere temprato secondo le migliori pratiche di sicurezza per ridurre la superficie di attacco per l’attaccante. Alcune delle aree che possiamo esaminare mentre facciamo il controllo di configurazione sono:

- Accesso al sistema e autenticazione: controlli relativi alla password, alla politica sui diritti degli utenti, …

- Controllo e registrazione: controlli relativi ai registri dell’applicazione e di sicurezza e a molto altro, …

- Configurazione account: controlli relativi agli utenti.

- Verifica della sicurezza dell’applicazione:

Il controllo di sicurezza dell’applicazione ha molte caratteristiche: si tratta di un esame intensivo, tecnico e che può essere condotto con e senza privilegi. In questo modo si può prendere in considerazione sia la prospettiva di un insider che quella di un hacker esterno.

[bottone-post]

Questa attività è suddivisibile in due diverse sezioni:

- Un PT delle applicazioni client spesse: categoria che può includere i seguenti test case:

- Informazioni delicate all’interno dei file di configurazione, informazioni sensibili, credenziali nel registro, …

- Difesa in caso di Reverse Engineering;

- Intercettare il traffico diretto al server ed eventualmente tentare di manipolarlo con i parametri.

- Review del design dell’applicazione: in questo caso, i test case possono essere:

- Il privilegio con cui opera ciascuna applicazione ATM;

- L’accesso alle cartelle relative all’applicazione;

- Le tipologie differenti di eventi loggati nel file di log;

- L’applicazione concede l’accesso ad OS mentre è in running?

- Controllo dell’effettivo isolamento del network;

- …

ATM CyberSecurity: Swascan

Per affrontare in maniera corretta l’ATM CyberSecurity, Swascan mette a disposizione una vasta gamma di strumenti e servizi idonei a costruire un ATM CyberSecurity Framework.

Swascan, infatti, presenta su piattaforma il servizio di Vulnerability Assessment che permette di identificare, analizzare e risolvere le vulnerabilità di sicurezza.

Inoltre, Swascan offre un ampio ventaglio di servizi di CyberSecurity professionali che includono, tra gli altri, il Penetration Test.

Per ogni necessità relativa all’ATM CyberSecurity, quindi, è possibile rivolgersi a Swascan per attività di Security Testing professionali e servizi dinamici, efficaci ed efficienti.

Per un Free Trial delle soluzioni Swascan, è sufficiente cliccare sul pulsante sottostante:

[bottone-post]

Autore: Pierguido Iezzi