Cybersecurity service: Swascan proposition

Il Security Management è un aspetto molto importante per le aziende. Queste non possono permettersi di sottovalutare le implicazioni derivanti da una cattiva gestione della sicurezza: perdita di reputazione, fermo dell’attività, sanzioni amministrative,…

A questo proposito, Swascan offre diverse soluzioni alle imprese per affrontare le tematiche legate alla gestione della sicurezza. Attraverso consulenze specializzate ed altamente professionali, Swascan permette di raggiungere l’obiettivo di una corretta gestione di rischio, sicurezza e compliance con le normative vigenti. Per una panoramica completa dei servizi consulenziali di Swascan puoi prendere visione della Brochure di tutti i servizi offerti da Swascan.

Security Management: value proposition

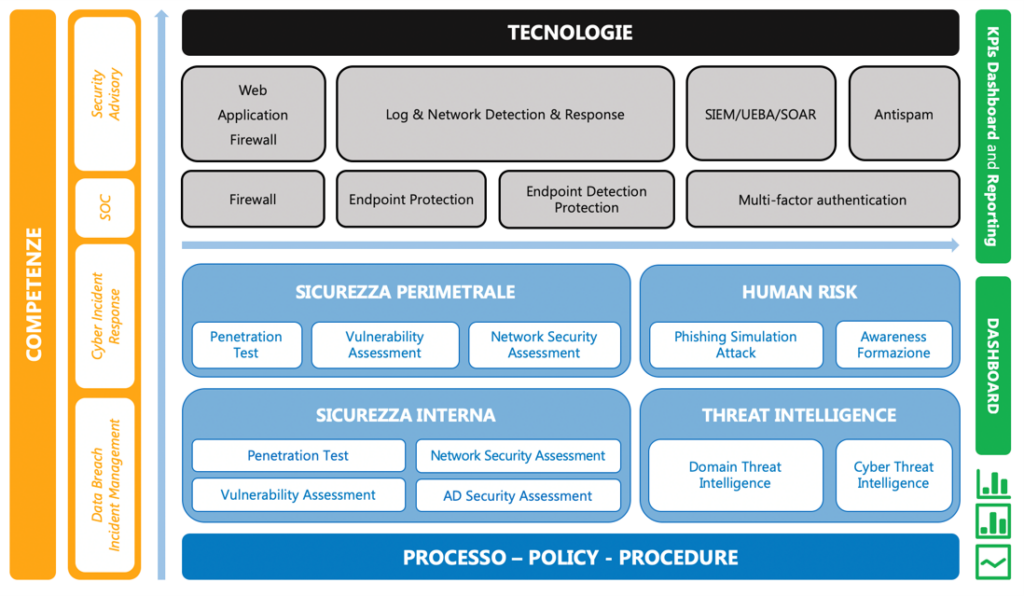

Nell’immagine soprastante, si può notare la value proposition riguardante la gestione della sicurezza.

Security Management: uno sguardo professionale

Come garanzia di professionalità ed eccellenza Swascan rappresenta la soluzione ideale per i need aziendali di:

Security Management

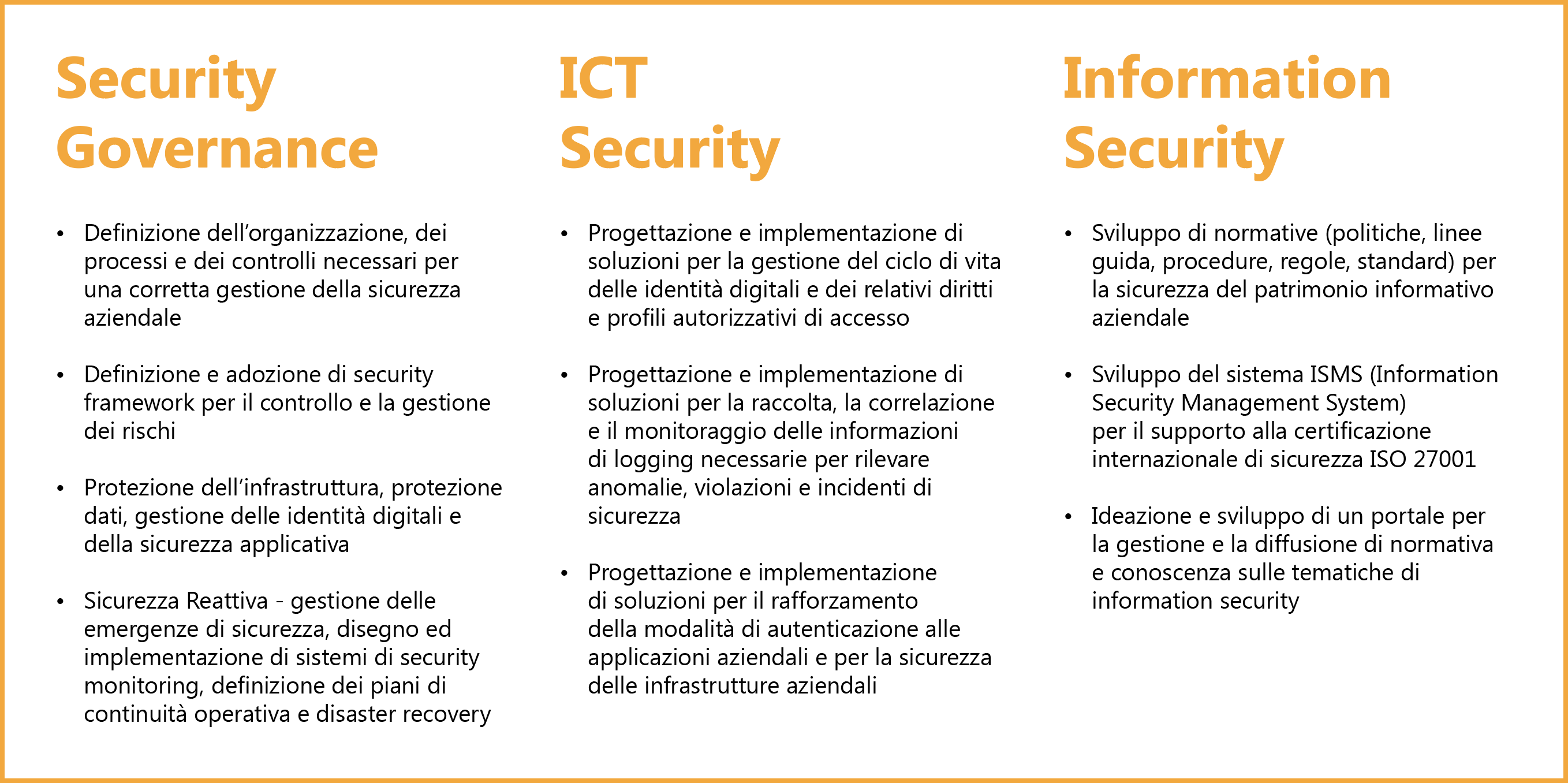

Il Security Management passa da diversi aspetti:

- Security Governance:

- Definizione dell’organizzazione, dei processi e dei controlli necessari per una corretta gestione della sicurezza aziendale;

- Definizione e adozione di security framework per il controllo e la gestione dei rischi;

- Protezione dell’infrastruttura, protezione dati, gestione delle identità digitali e della sicurezza applicativa;

- Sicurezza Reattiva-gestione delle emergenze di sicurezza, disegno ed implementazione di sistemi di security monitoring, definizione dei piani di continuità operativa e disaster recovery.

- ICT Security:

- Progettazione e implementazione di soluzioni per la gestione del ciclo di vita delle identità digitali e dei relativi diritti e profili autorizzativi di accesso;

- Progettazione e implementazione di soluzioni per la raccolta, la correlazione e il monitoraggio delle informazioni di logging necessarie per rilevare anomalie, violazioni e incidenti di sicurezza;

- Progettazione e implementazione di soluzioni per il rafforzamento della modalità di autenticazione alle applicazioni aziendali e per la sicurezza delle infrastrutture aziendali.

- Information Security:

- Sviluppo di normative (politiche, linee guida, procedure, regole, standard) per la sicurezza del patrimonio informativo aziendale;

- Sviluppo del sistema ISMS (Information Security Management System) per il supporto alla certificazione internazionale di sicurezza ISO 27001;

- Ideazione e sviluppo di un portale per la gestione e la diffusione di normativa e conoscenza sulle tematiche di information security.

Risk Management

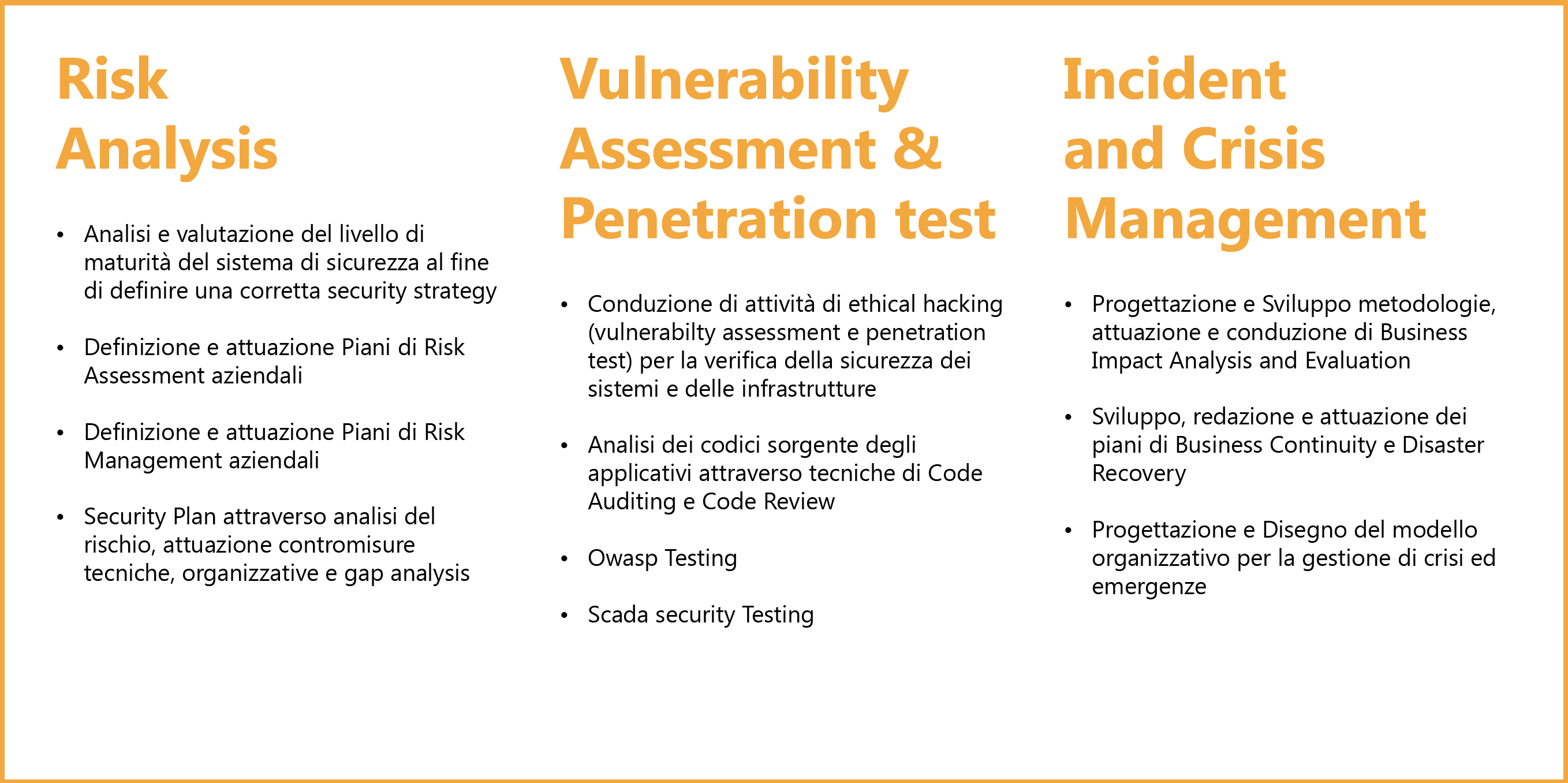

Il Risk Management, a sua volta, è composto da diversi elementi:

- Risk Analysis:

- Analisi e valutazione del livello di maturità del sistema di sicurezza al fine di definire una corretta security strategy;

- Definizione e attuazione Piani di Risk Assessment aziendali;

- Definizione e attuazione Piani di Risk Management aziendali;

- Security Plan attraverso analisi del rischio, attuazione contromisure tecniche, organizzative e gap analysis.

- Vulnerability Assessment & Penetration test:

- Conduzione di attività di ethical hacking (vulnerabilty assessment e penetration test) per la verifica della sicurezza dei sistemi e delle infrastrutture;

- Analisi dei codici sorgente degli applicativi attraverso tecniche di Code Auditing e Code Review;

- Owasp Testing;

- Scada security Testing.

- Incident and Crisis Management:

- Progettazione e Sviluppo metodologie, attuazione e conduzione di Business Impact Analysis and Evaluation;

- Sviluppo, redazione e attuazione dei piani di Business Continuity e Disaster Recovery;

- Progettazione e Disegno del modello organizzativo per la gestione di crisi ed emergenze.

Compliance Management

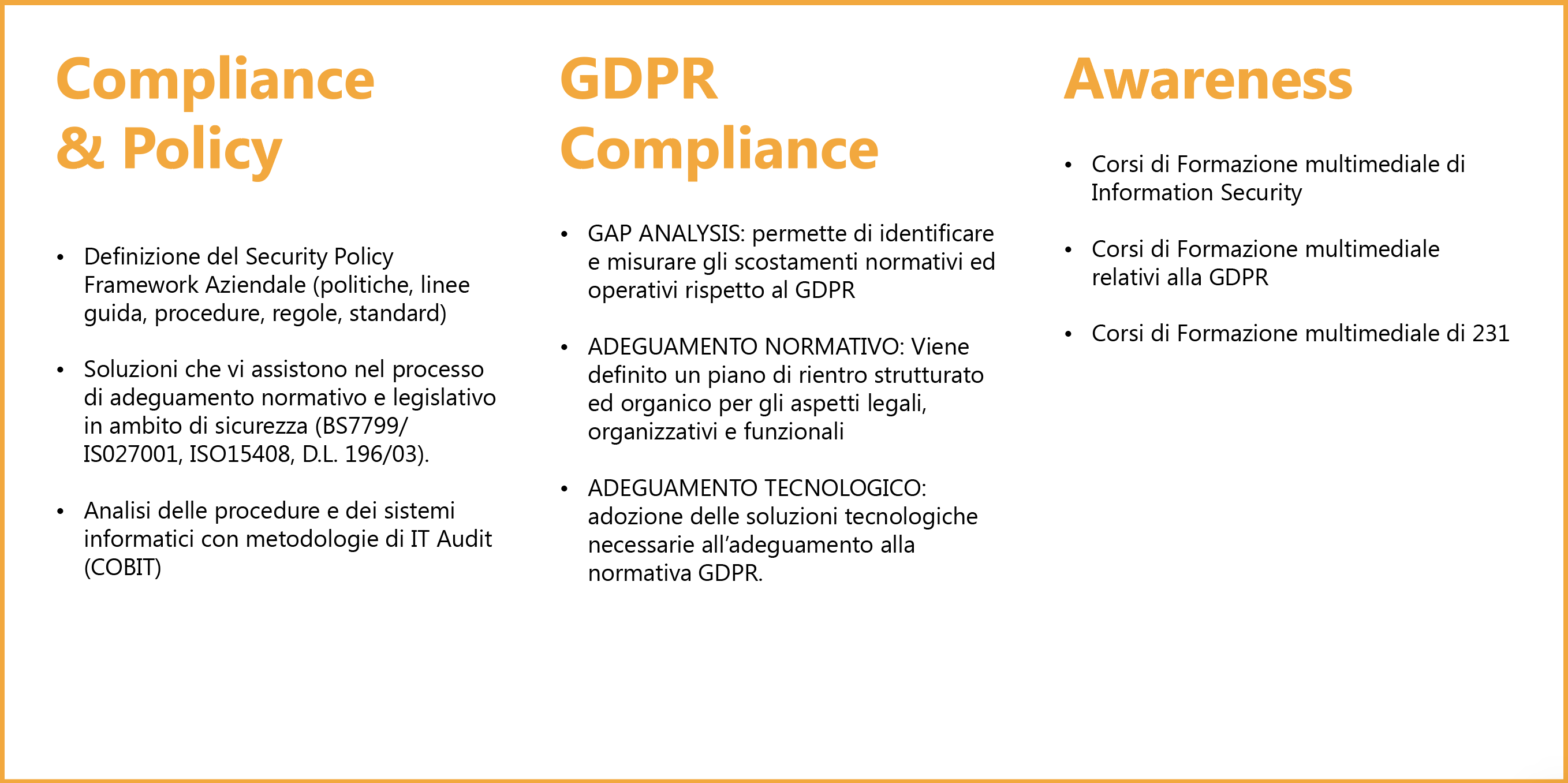

La gestione della Compliance si struttura come segue:

- Compliance & Policy:

- Definizione del Security Policy Framework Aziendale (politiche, linee guida, procedure, regole, standard);

- Soluzioni che vi assistono nel processo di adeguamento normativo e legislativo in ambito di sicurezza (BS7799/ISO27001, ISO15408, D.L. 196/03);

- Analisi delle procedure e dei sistemi informatici con metodologie di IT Audit (COBIT).

- GDPR Compliance:

- GAP ANALYSIS = Permette di identificare e misurare gli scostamenti normativi ed operativi rispetto al GDPR;

- ADEGUAMENTO NORMATIVO = Viene definito un piano di rientro strutturato ed organico per gli aspetti legali, organizzativi e funzionali;

- ADEGUAMENTO TECNOLOGICO = Adozione delle soluzioni tecnologiche necessarie all’adeguamento alla normativa GDPR.

- Awareness:

- Corsi di Formazione multimediale di Information Security;

- Corsi di Formazione multimediale relativi alla GDPR;

- Corsi di Formazione multimediale di 231.