Egregor ransomware, questo nuovo strain di ransomware si sta rapidamente facendo strada nel panorama delle minacce Cyber.

Come per tutte le infezioni di questo tipo, una volta entrato nel sistema Egregor ransomware procede alla criptazione dei file nei sistemi del target, rendendo documenti, archivi e persino database inutilizzabili. Inoltre viene assegnata loro una nuova estensione .[random] e il marker XOR.

Egregor Ransomware appartiene alla famiglia di Sekmet Ransomware, il che fa pensare che sia stato realizzato dallo stesso gruppo di Criminal Hacker.

Sotto attacco Ransomware?

Contattaci

Egregor Ransomware, AES e RSA

Egregor ransomware utilizza differenti algoritmi di crittografia tra cui AES, RSA-2048 e ChaCha .

AES (Advanced Encryption Standard) è l’algoritmo di crittografia preferito da governi, istituzioni finanziarie e imprese. Per esempio la U.S. National Security Agency (NSC) lo usa per proteggere le informazioni “top secret” del paese.

In realtà, l’AES non è mai stato crackato, e sulla base delle attuali tendenze tecnologiche, si prevede che rimarrà sicuro per gli anni a venire.

RSA, invece, prende il nome dagli scienziati dell’ MIT (Rivest, Shamir e Adleman) che l’hanno descritta per la prima volta nel 1977. Si tratta di un algoritmo asimmetrico che utilizza una chiave nota al pubblico per la cifratura, ma richiede una chiave diversa, nota solo al destinatario, per la decifrazione.

Egregor ransomware combina questi algoritmi per rendere impossibile o quasi la decrittazione.

Note e riscatto

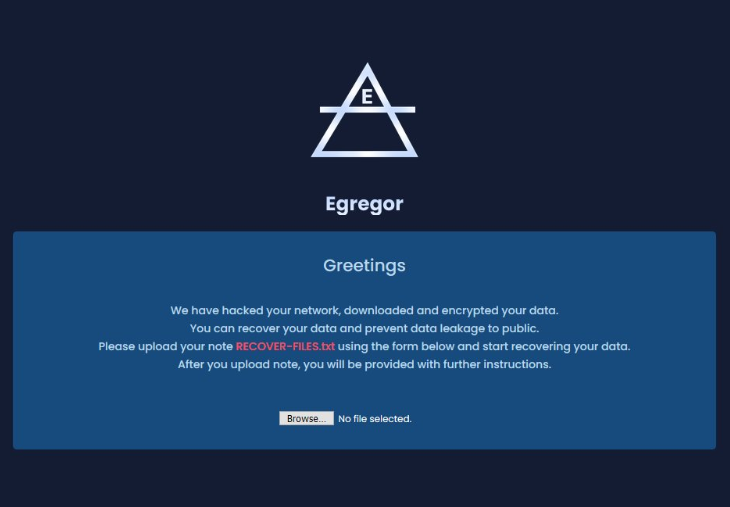

Una volta che Egregor ransomware è riuscito a propagarsi in un sistema bersaglio i dati di questo vengono immediatamente bloccati per impedire qualsiasi tipo di azione da parte della vittima.

La nota del riscatto solitamente appare in formato .txt, intimando di pagare entro 3 giorni un ammontare ben preciso di bitcoin per ottenere la chiave di decrittazione.

Attenzione però, Egregor ransomware è praticamente identico ad un altro strain di ransomware apparso lo scorso aprile.

In quel caso anche a seguito del pagamento del riscatto, i dati criptati non venivano restituiti alle vittime.

La percentuale di ricevere indietro quanto bloccato, quindi, anche nel caso di Egregor Ransomware è piuttosto bassa.

I Criminal Hacker che si occupano di ransomware sono fondamentalmente unicamente interessati al guadagno economico, non c’è alcun riguardo per la salvaguardia delle informazioni bloccate alle proprie vittime.

Rimuovere tempestivamente l’infezione da ransomware, quindi, è fondamentale per salvaguardare l’integrità dei sistemi.

A questo pericolo si aggiunge la minaccia che i dati oggetti da ransomware vengano esfiltrati – una vera e propria minaccia di Data Breach – nel caso in cui le vittime non abbiano intenzione di cedere al riscatto.

Egregor Ransomware, cosa colpisce

La richiesta di denaro non è l’unico problema che i Criminal Hacker creano. Il Egregor ransomware può interferire con il sistema bersaglio andando a colpire particolari funzioni e file in cartelle come:

- %Windows%

- %SystemDrive%

- %Local%

- %LocalLow%

- %ProgramData%

- %system32%

- %Roaming%

- %Temp%

Questi attacchi sono fatti per incrementare la persistenza di Egregor Ransomware, interferendo in modo significativo con i processi di Ransomware data recovery.

Egregor ransomware potrebbe anche eseguire diverse altre azioni una volta che infetta i sistemi bersaglio con successo. Tra cui:

- Controllare se sta funzionando su un computer reale e, in caso contrario, auto-cancellarsi.

- Rubare le password salvate.

- Ottenere i permessi di lettura e scrittura e creare mutex.

- Ottenere i privilegi come Amministratore.

- Controllare l’indirizzo IP e la posizione.

- Controllare le impostazioni della regione e della lingua.

- Controllare se STOP Ransomware ha già infettato il vostro sistema in precedenza e, in caso affermativo, autodistrugge i suoi file.

Fatto questo Egregor Ransomware potrebbe anche iniziare a modificare anche il registro di Windows:

- → CurrentVersion\Run

CurrentVersion\RunOnce

\LogonUI\Background

\Windows\Personalization

\Control Panel\Desktop

CurrentVersion\Run

CurrentVersion\RunOnce

Inoltre, può anche fare in modo che tutti i backup del PC della vittima siano completamente cancellati. Affinché ciò avvenga, potrebbe eseguire i seguenti comandi in Windows Command Prompt:

- → sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe” /C vssadmin.exe Delete Shadows /All /Quiet

Non ci sono limiti nel tipo di file che Egregor Ransomware può crittare, Egregor può cercare e crittografare i seguenti tipi di file:→ “PNG .PSD .PSPIMAGE .TGA .THM .TIF .TIFF .YUV .AI .EPS .PS .SVG .INDD .PCT .PDF .XLR .XLS .XLSX .ACCDB .DB .DBF .MDB .PDB .SQL .APK .APP .BAT .CGI .COM .EXE .GADGET .JAR .PIF .WSF .DEM .GAM .NES .ROM .SAV CAD Files .DWG .DXF GIS Files .GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML. DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS .PPT .PPTX ..INI .PRF Encoded Files .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE .DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files .AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA Video Files .3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJ R.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .CAB .CPL .CUR .DESKTHEMEPACK .DLL .DMP .DRV .ICNS .ICO .LNK .SYS .CFG”

Egregor Ransomware, come si diffonde

Il metodo principale di diffusione di questo particolare Ransomware ricalca le classiche metodologie di distribuzione del malware.

- Phishing

- Bad Links (link malevoli, creati ad hoc)

- Vulnerability attack.

Best practice per sconfiggere Egregor ransomware

Per prevenire un’attacco da parte di Egregor ransomware sarà necessario affidarsi alle seguenti best practice:

- Attività regolari e periodiche di security testing come Penetration Test, Vulnerability Assessment e Network Scan;

- Attività di Training e Awerness per ridurre il rischio legato allo Human Factor: attività come il Phishing simulation – eseguite periodicamente – si rivelano decisive;

- Attività di Domain Threat intelligence e Cyber Threat Intelligence per ricevere Early Warning in merito ad attività sospette attorno al dominio, le mail e agli asset aziendali;

- Eseguire backup frequenti e completi di tutti i file importanti e isolarli dalle reti locali e aperte.

- Mantenere i backup offline dei dati archiviati in posizioni inaccessibili da qualsiasi computer potenzialmente infetto, come unità di archiviazione esterne disconnesse o il cloud, che impedisce loro di accedere al ransomware.

- Installare gli ultimi aggiornamenti di sicurezza emessi dai fornitori di software del tuo sistema operativo e delle tue applicazioni. Ricorda: Patch Early e Patch Often per chiudere le vulnerabilità note nei sistemi operativi, nei browser e nei plug-in Web.

- Segmentare le reti per mantenere i computer critici isolati e per prevenire la diffusione di malware in caso di attacco. Disattiva le condivisioni di rete non necessarie;

- Disattivare i privilegi amministratore per gli utenti che non li richiedono (least privilege policy).

- Limitare il più possibile le autorizzazioni di scrittura sui file server.

Come rispondere in caso di infezione: Swascan Incident Response Pack

- Coerente

- Sostenibile

- Efficace

- Efficiente

Obiettivo

Il servizio di Cyber Data Breach Incident Response di Swascan ha lo scopo di :

- Gestire l’Incident e supportare l’azienda nel ripristino delle attività

- Analizzare la natura della violazione

- Identificare le evidenze,prove e informazioni tecniche

- Determinare la tipologia dei dati compromessi

- Stabilire quali dati sono stati compromessi

- Formalizzare lo stato delle misure di sicurezza in essere

- Predisporre il Piano di Remediation

Nello specifico il servizio di Cyber Data Breach Incident Response permette di essere compliant alla normativa vigente di Data Protection.

Le fasi

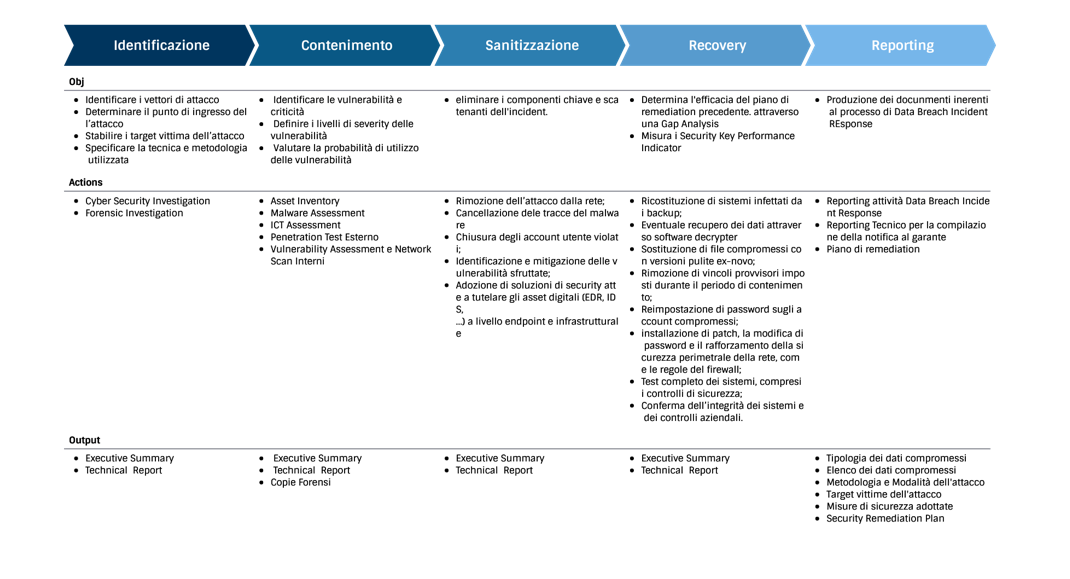

L’attività di Cyber Security Data Breach Incident Response è strutturata in 5 fasi:

- Investigazione

- Contenimento

- Sanitizzazione

- Recovery

- Reporting