Autore: Fabio Pensa

Il ransomware LockBit 2.0, durante le ultime settimane, è stato aggiornato mediante il rilascio di una nuova versione e l’annuncio di un programma di bug bounty: in cambio di denaro è possibile segnalare agli sviluppatori del threat eventuali bugs e vulnerabilità al fine di rendere lo stesso il più possibile evasivo e difficile da rilevare, sia per quanto riguarda prodotti di sicurezza Home che Enterprise (EDR, XDR).

Nella presente analisi dinamica verrà analizzato un sample LockBit 3.0 evidenziandone le peculiarità più interessanti, inclusi i tentativi di evasion.

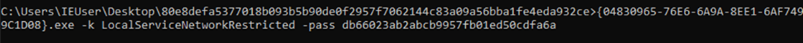

Al fine di essere eseguito, LockBit 3.0 richiede una password di lancio che può essere specificata mediante l’opzione “-pass”, come segue:

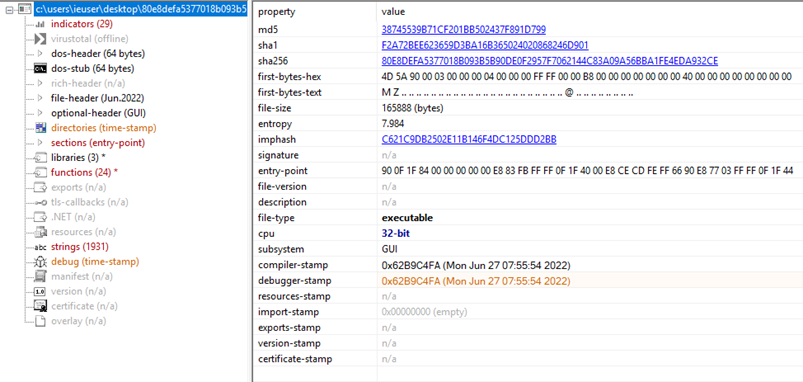

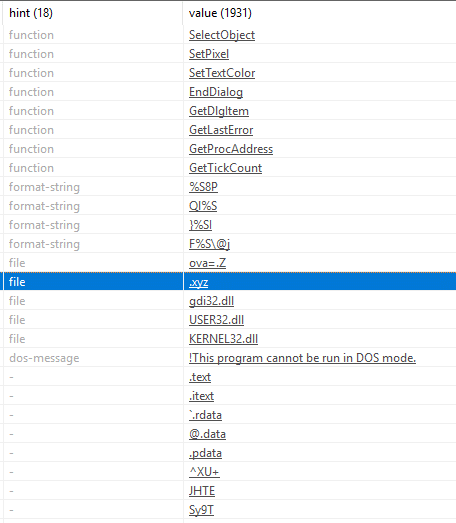

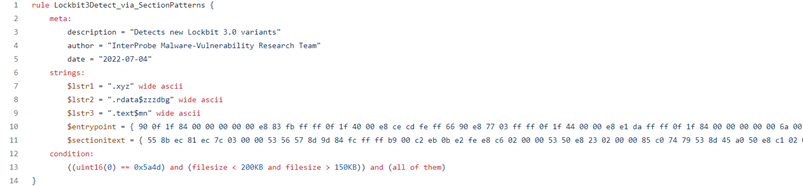

Effettuando un’inspection del sample è possibile avere evidenza della presenza di diversi indicatori malevoli associati alle sezioni del Portable Executable: molti di questi patterns, sono stati utilizzati per realizzare regole YARA per la detection di LockBit 3.0 da parte di ricercatori di CyberSec.

Di seguito le proprietà del Portable Executable:

E questi i dettagli della regola YARA sopra citata:

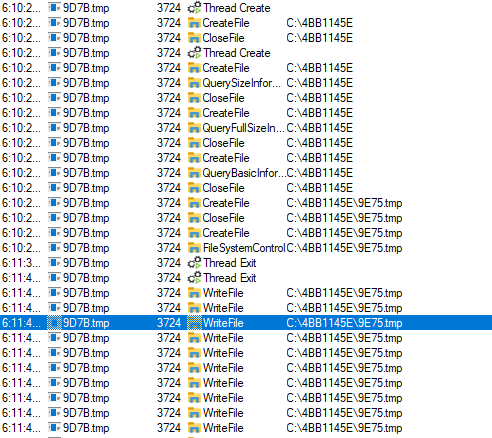

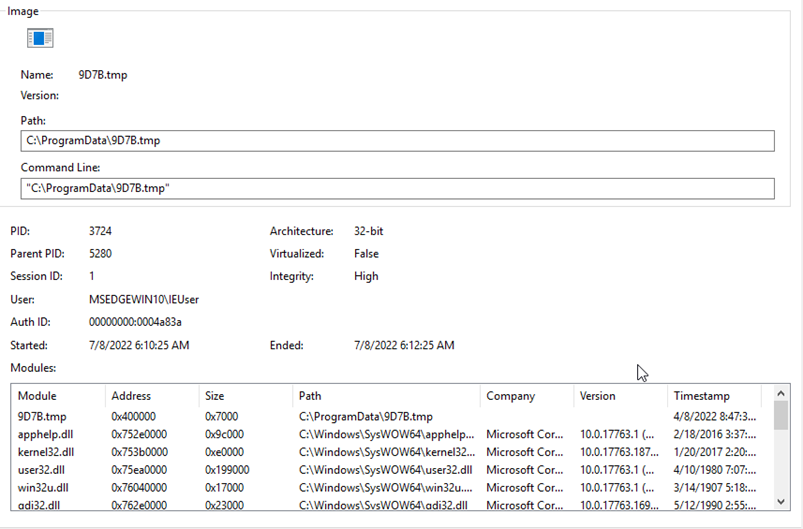

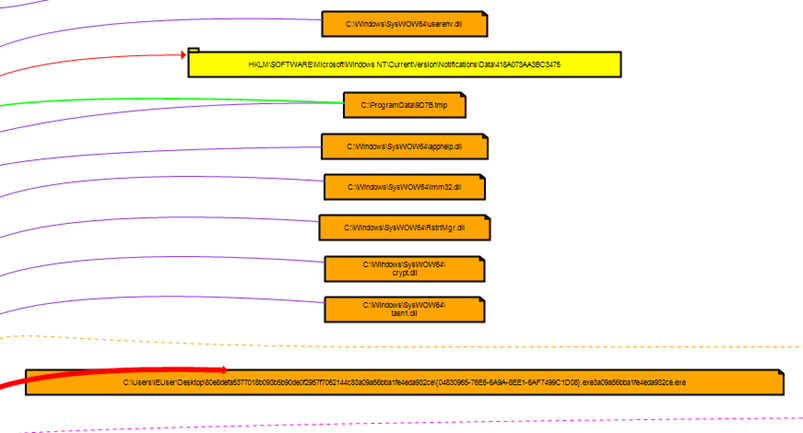

Subito dopo l’avvio dell’esecuzione malevola del Ransomware, è possibile avere evidenza del processo lanciato (processo child dell’istanza CMD.exe), il quale a sua volta esegue il threat nnnn.TMP “droppato” (dove nnnn rappresenta una stringa generata in modo randomico) all’interno della cartella C:\ProgramData:

Qui i dettagli dell’azione di file dropping mediante WriteFile:

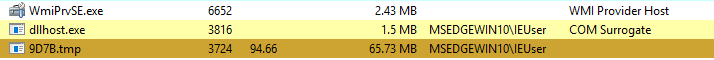

Si noti l’elevato utilizzo della CPU dovuto all’esecuzione del threat 9D7B.tmp:

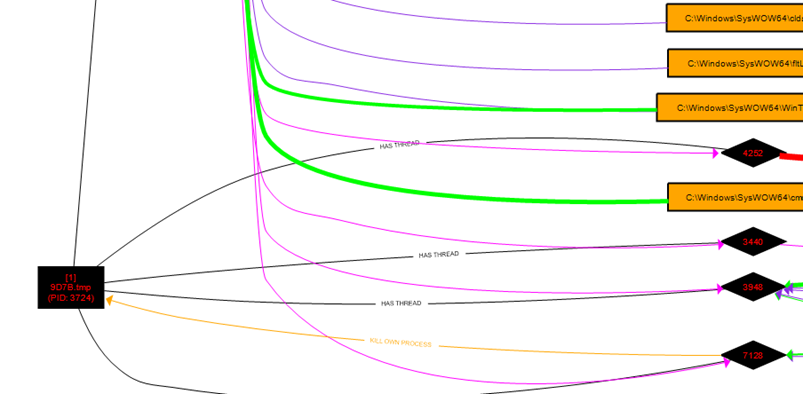

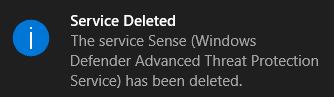

Durante l’infection chain è possibile evidenziare l’eliminazione delle copie shadow al fine di rendere molto più difficile il recupero dei files criptati. Sono evidenti numerosi tentativi di defense evasion e traces clearing mediante l’eliminazione dei logs dell’Event log e l’eliminazione di servizi critici di Windows Defender Advanced Threat Protection. Tale operazione rende l’host compromesso molto più vulnerabile.

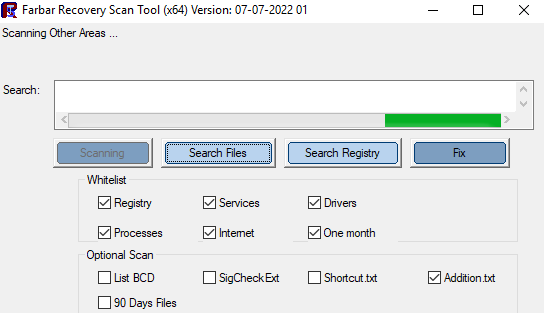

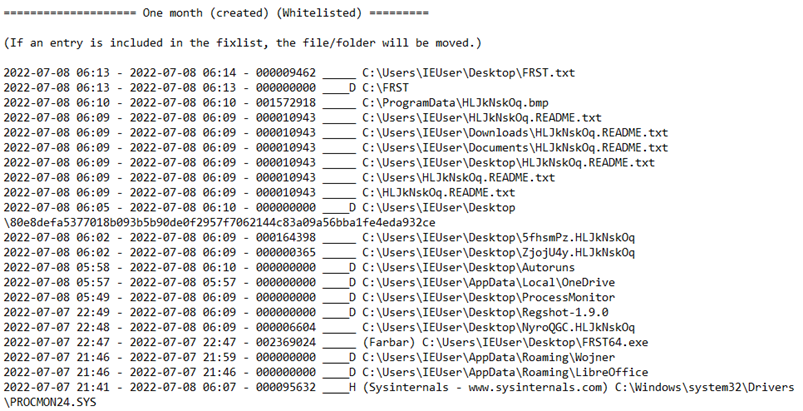

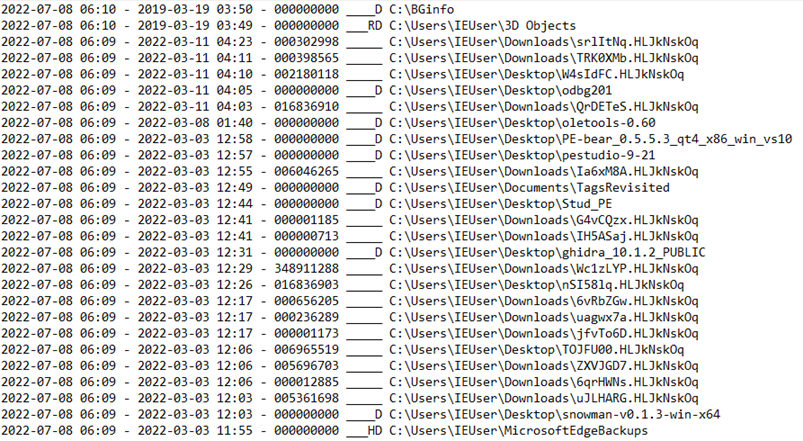

Al fine di individuare ulteriori tracce di infezione, è stata effettuata una scansione di identificazione di infection tracing con FRST (Farbar Recovery Scan Tool). FRST è un tool che permette di effettuare malware removal mediante scripts denominati “fixlist.txt” che, partendo da logs chiamati “FRST.txt” e “Addition.txt”, permettono di eliminare tutte le tracce di infezione identificate all’interno di un sistema operativo compromesso. Tuttavia Farbar Recovery Scan Tool può essere utilizzato anche in contesti di analisi malware dinamiche, ovvero al fine di identificare files droppati, chiavi di registro create, scheduled tasks, ecc.

A seguire i rilevamenti più interessanti nel caso specifico che evidenziano tracce di files dropping all’interno del file system, inclusi i files di riscatto readme:

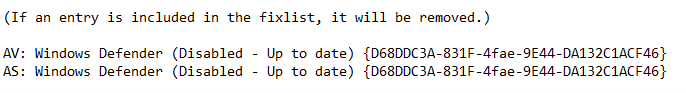

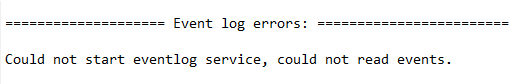

A seguire le evidenze di disattivazione dei servizi di Windows Defender e l’eliminazione dei logs di Event log riscontrate anche mediante l’utilizzo di FRST:

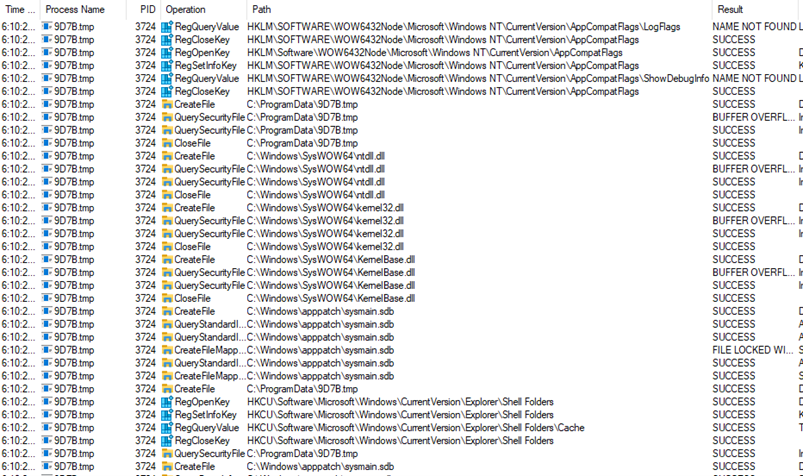

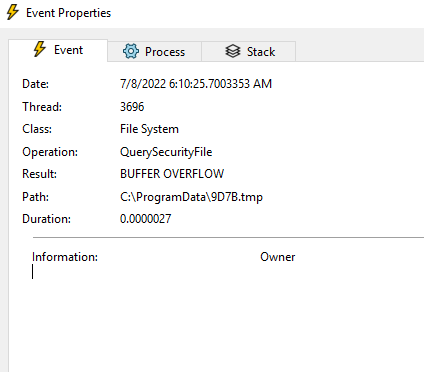

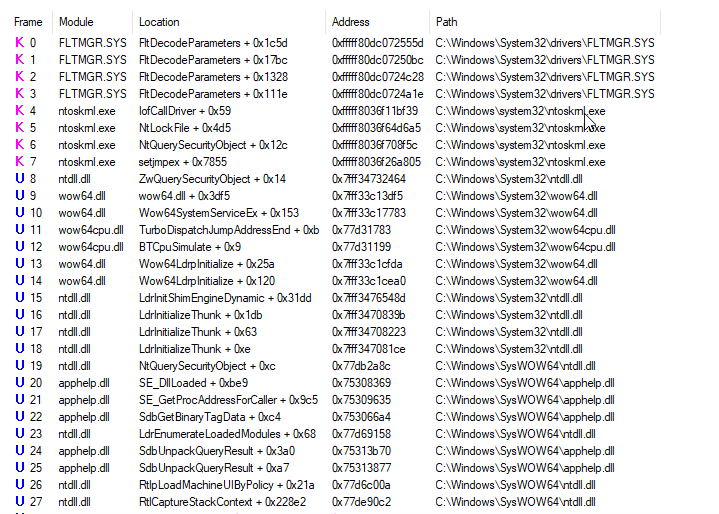

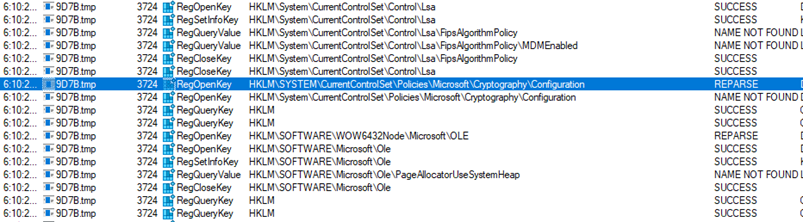

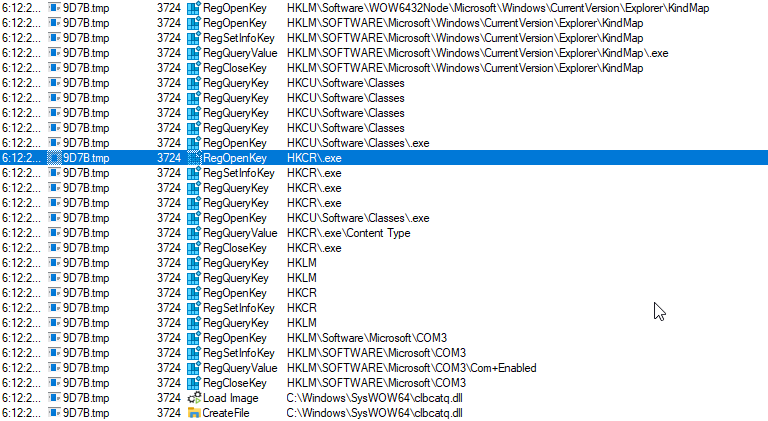

Di seguito numerose operazioni del processo 9D7B.tmp. Sono state riscontrate eccezioni di Buffer Overflow durante la lettura iterativa di attributi di files:

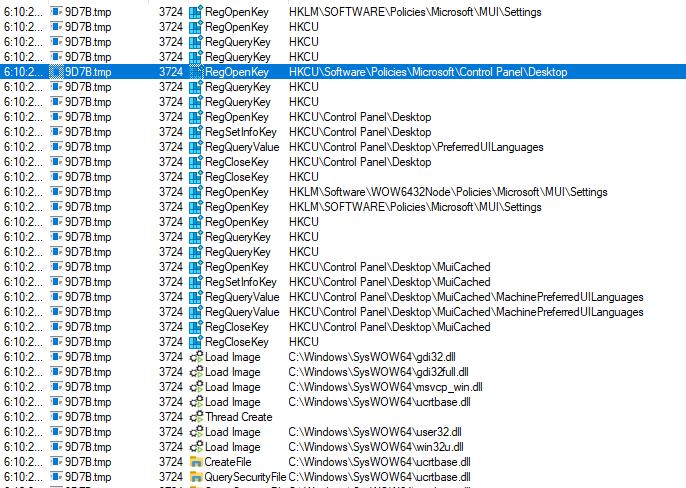

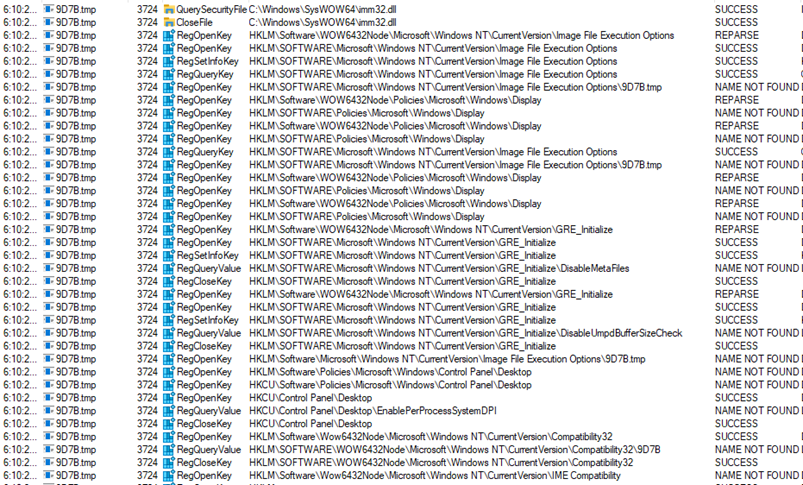

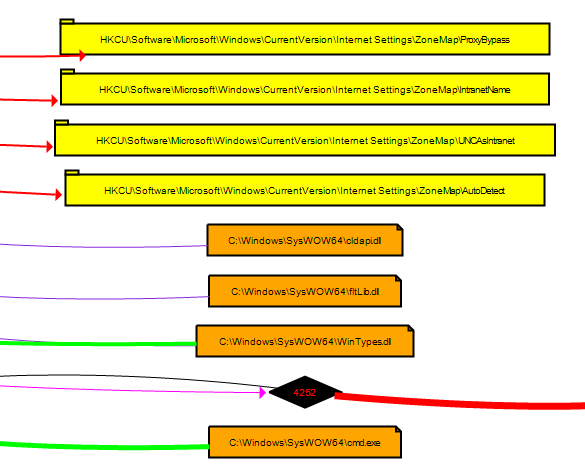

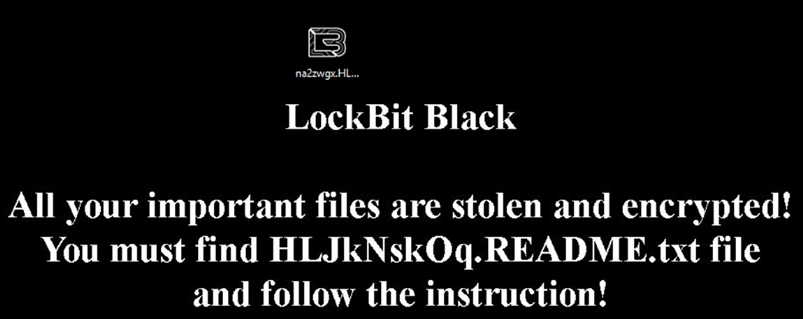

A seguire alcune evidenze di accesso al registro di sistema, dove vengono gestite le impostazioni del Desktop, allo scopo di modificare lo sfondo attuale con quello del riscatto del ransomware:

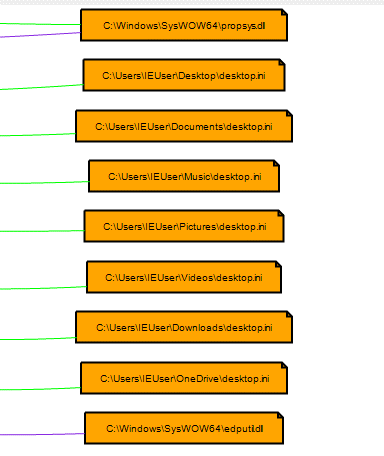

A seguire i dettagli di accesso al file di impostazioni desktop.ini:

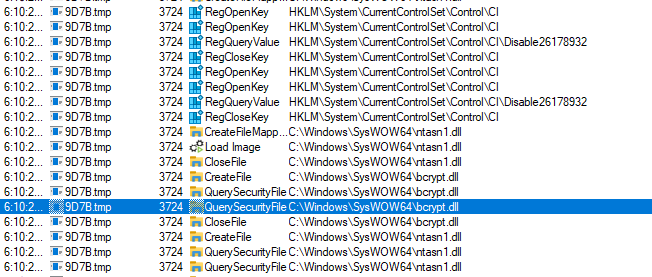

Viene effettuato un retrieve generale delle DLL in SysWOW64 mediante QueryDirectory con argomento “*.dll”:

Il core dell’infezione coincide con l’utilizzo da parte del ransomware di funzioni di crittografia, in particolar modo l’utilizzo del modulo bcrypt.dll, di cui sotto le evidenze riscontrate in fase di analisi dinamica:

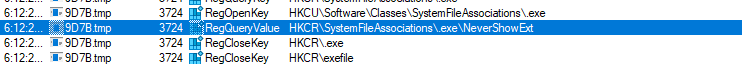

Inoltre, sembrerebbe che il ransomware acceda alle settings di file association per gli eseguibili (.EXE) mediante alcune chiavi di registro specifiche, in particolare “NeverShowExt”:

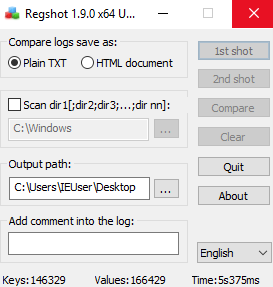

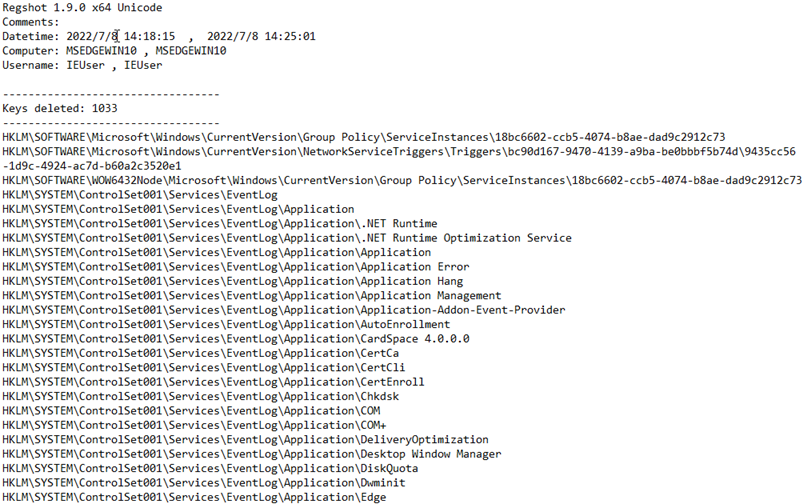

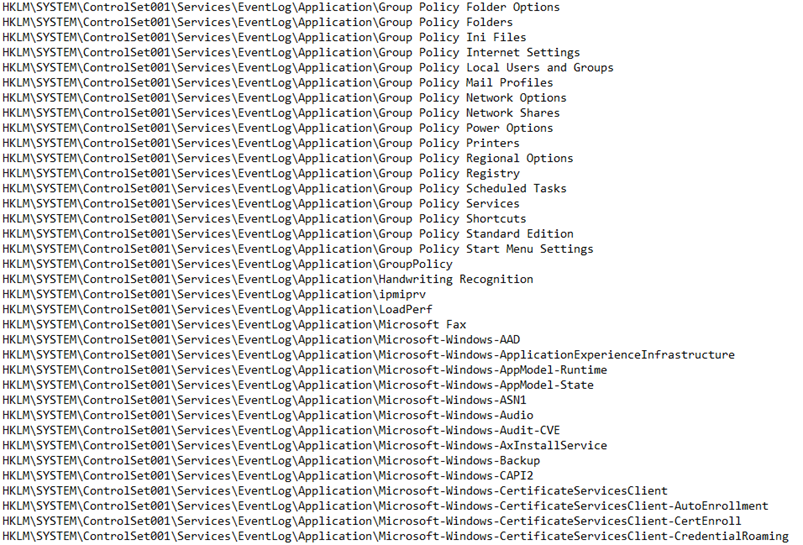

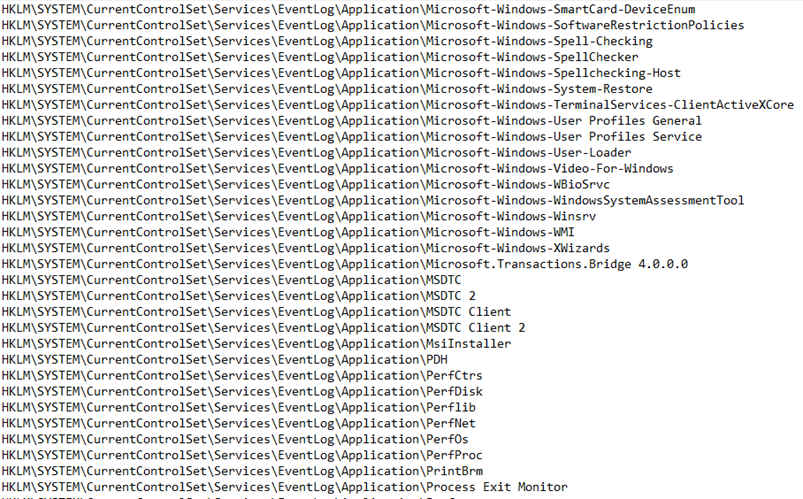

A seguire invece i dettagli delle differenze di registry snapshots del sistema prima e dopo l’infezione da LockBit 3.0. Si noti come siano presenti numerose eliminazioni di chiavi di registro associate a Group Policies e chiavi di registro dell’Event Log:

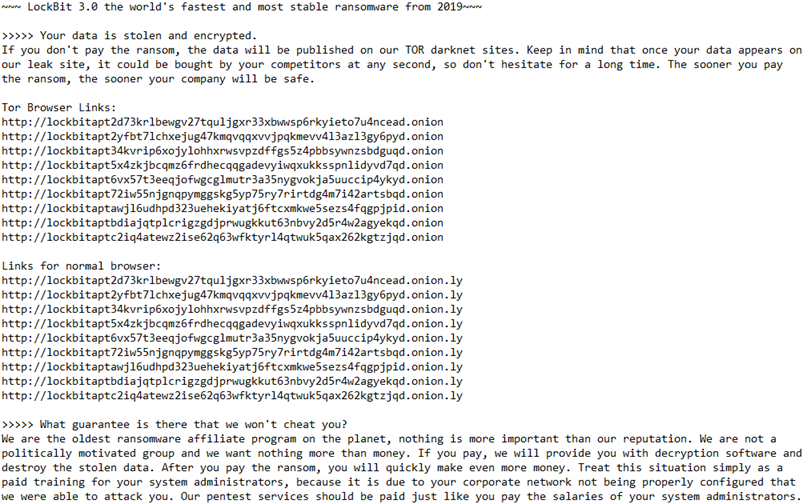

A seguire i dettagli delle note di Readme:

Di seguito i dettagli di uno dei files criptati durante la sessione di analisi dinamica:

Conclusioni:

LockBit 3.0 risulta essere un ransomware molto efficiente, ben progettato e con un alto livello di evasion. E’ fondamentale considerare che il medesimo viene diffuso principalmente mediante emails di Phishing che fanno riferimento a falsi documenti PDF. Durante la sessione di analisi malware dinamica, è emerso inoltre come LockBit 3.0 riesca ad avere un’encryption routine piuttosto veloce, oltretutto rinominando in modalità randomica i files criptati. E’ curioso il fatto che una ransomware gang abbia creato un sistema di bug bounty: questo dimostra come la tendenza dei threat actors sia sempre più orientata a creare minacce con obiettivi specifici (probabilmente anche mails di Phishing targeted) ed allo stesso tempo ponendo scrupolosa attenzione ai tentativi di anti-detection. Inoltre, il fatto che LockBit 3.0 elimini gli eventi dell’Event Log, rende più complessa e macchinosa un’eventuale fase di Incident Response.