Analisi a cura di Martina Fonzo e del SoC Team Swascan

Il gruppo hacker Killnet, apertamente schierato dalla parte di Mosca nel recente scontro in Ucraina, ha recentemente preso di mira come bersaglio l’Italia. Nella mattinata del 16 Maggio 2022, ha infatti colpito con un attacco DDoS il sito della Polizia di Stato.

Ma già sin dall’inizio del conflitto, la gang filo-russa ha rivendicato svariati attacchi dello stesso tipo a siti governativi rumeni, polacchi e di aziende americane.

Chi si cela dietro Killnet?

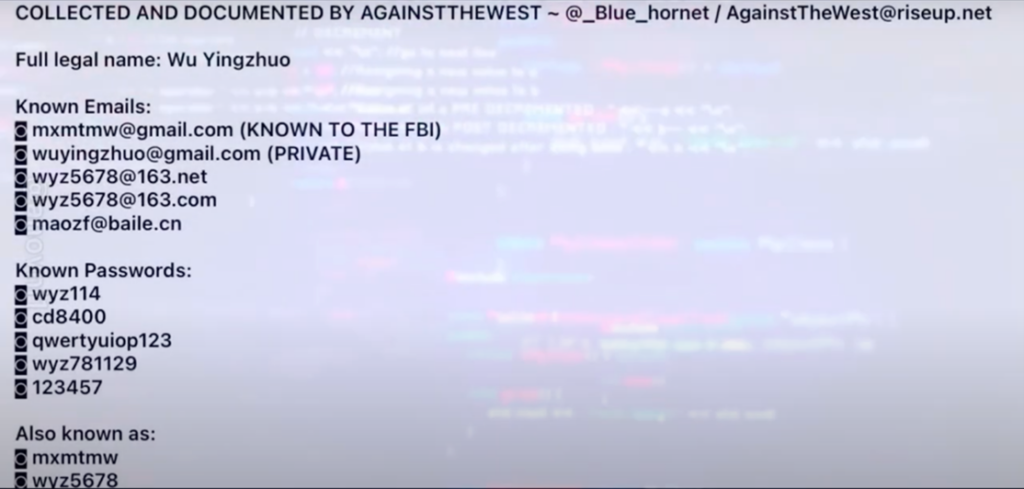

Come riportato nell’analisi di marzo relativa alle gang ransomware, lo scorso 3 aprile 2022, Killnet è stato a sua volta vittima di un attacco.

Protagonista il collettivo AgainstTheWest/Bluehornet, che ha proceduto alla diffusione diffusione di alcuni dati personali di quelli che potrebbero essere alcuni dei leader del gruppo (oltre alla scoperta di una botnet direttamente gestita di Killnet).

Da quanto diffuso, si è appreso che probabilmente i “leader” della gang hanno circa 20 anni di età.

Uno di questi, indicato con l’acronimo V.D, sarebbe residente a Belgorod/Oblast, in Russia. A lui, da quanto ha rivelato Bluehornet, sarebbe anche legato un portafogli in cripto valute. Un gruppo di hacker giovani, dunque, che gestiscono un canale Telegram che vanta 56.840 partecipanti.

Recentemente il gruppo era balzato agli onori della cronaca per la minaccia di interrompere completamente il funzionamento dei ventilatori di ossigeno negli ospedali britannici nel caso in cui non fosse stato rilasciato un loro membro – Ioan Feher – , responsabile di attacchi hacker a siti istituzionali e società private in Romania, colpevoli di appoggiare l’Ucraina.

Oggi il gruppo è legato al collettivo Legion, che unisce gruppi di hacker russi che hanno come finalità l’attacco a siti istituzionali e aziende occidentali. Sul loro canale Telegram, nato il 28 aprile 2022, hanno dichiarato che il loro obiettivo è attaccare “i Paesi Nato e l’Ucraina”.

Legion si presenta come una versione russa di Anonymous, emulandone linguaggio, messaggi e immagini, con la differenza di essersi schierato sul fronte russo. In uno dei primi messaggi postati sul loro canale viene specificato che si tratta di “un movimento volontario di cyber talenti specializzati nel DDOS!”.

GLI ATTACCHI ALL’ITALIA

Il primo massiccio attacco hacker contro l’Italia ha colpito una serie di siti istituzionali (e non) che hanno smesso di funzionare dalle 17.00 alle 20.00 circa di mercoledì 11 maggio 2022.

I siti internet del ministero della Difesa, del Senato, dell’Istituto superiore di sanità e dell’Automobile club d’Italia, l’ACI, sono stati irraggiungibili per diverse ore a causa dell’attacco informatico rivendicato dai due gruppi di cyber attivisti, Killnet e Legion, che sostengono la Russia nella guerra all’Ucraina.

Potrebbe trattarsi del primo attacco informatico avvenuto in Italia direttamente legato alla guerra: da una parte infatti, entrambi i gruppi pro-Russia, dall’altra l’Italia, sostenitrice dell’Ucraina.

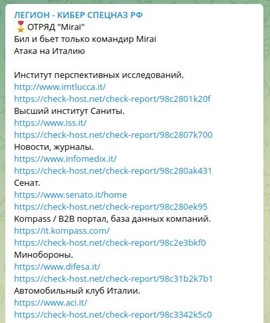

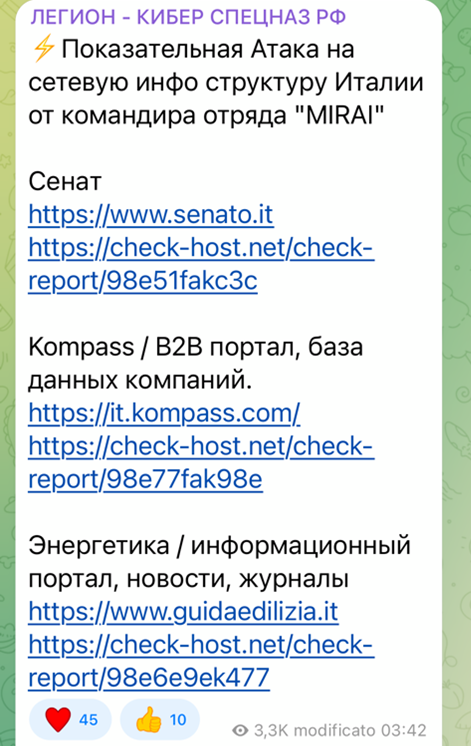

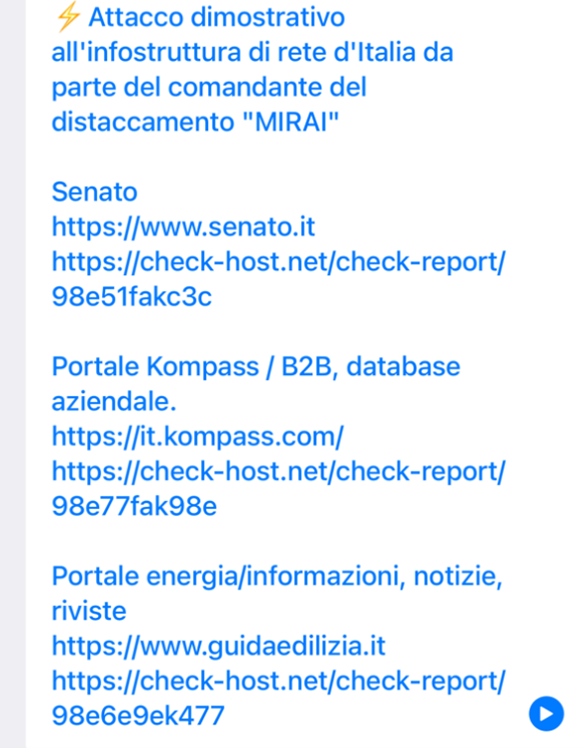

L’11 maggio alle 16.49 compare il seguente messaggio sul canale Telegram di Legion, chiamando in causa la squadra detta Mirai:

“Squadra “Mirai”, Batti e sconfiggi solo il comandante Mirai, Attacco all’Italia” dice il messaggio, con l’elenco dei siti web colpiti:

- http://www.imtlucca.it

- https://www.iss.it

- https://www.infomedix.it

- https://www.senato.it

- https://it.kompass.com

- https://www.difesa.it

L’attacco è di tipo DDoS, acronimo di Distributed Denial of Service, una tecnica che consiste nel tempestare di richieste un sito, fino a renderlo irraggiungibile. Ma c’è un altro aspetto che non è passato inosservato: Mirai è un nome molto noto nel campo della cybersecurity e si riferisce a un malware in grado di infettare i dispositivi IoT. Una volta entrato in questi dispositivi, Mirai è in grado di orientarli per moltiplicare gli accessi ai portali scelti come obiettivo: si potrebbe ipotizzare infatti che il gruppo adoperi la botnet creata dal malware Mirai per sferrare attacchi informatici su larga scala.

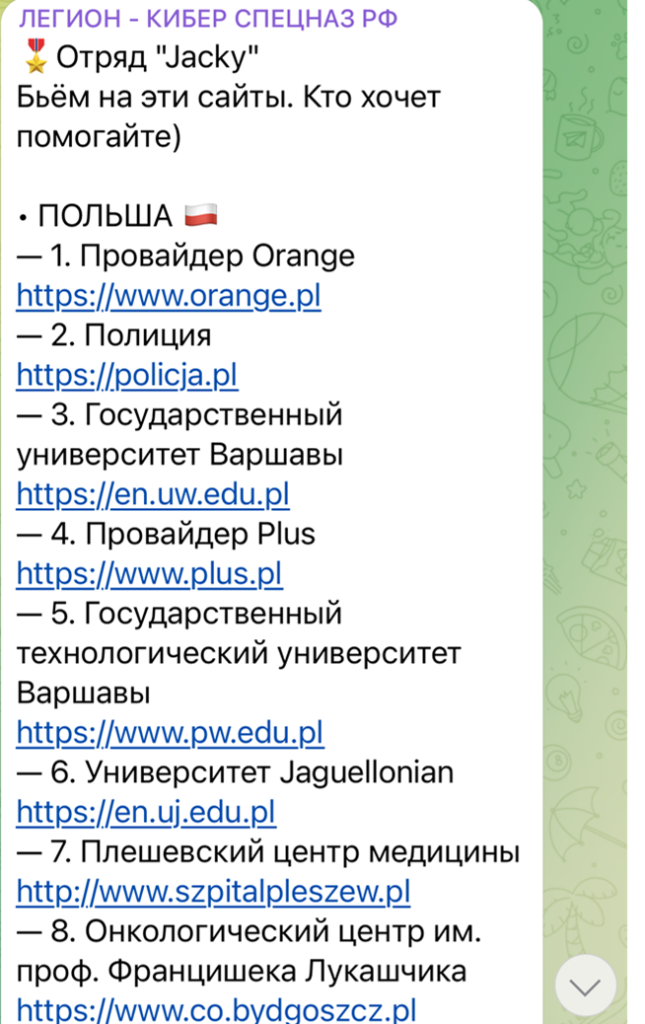

Ma non basta. L’Italia sembra non essere il solo bersaglio: un ulteriore messaggio della squadra “Jacky” (“Squadra Jacky. Visita a questi siti. Chi vuole aiutare “) con bersagli polacchi e tedeschi.

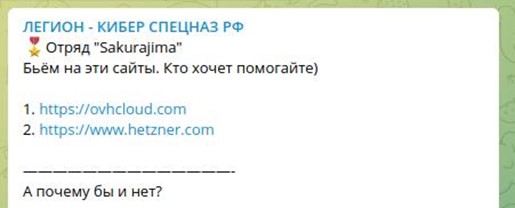

In tarda serata, un’ulteriore squadra denominata “Sakurajima” (Squadra Sakurajima. Visita a questi siti. Chi vuole aiutare) viene richiamata a colpire due noti provider europei di servizi Internet, OVH e Hetzner.

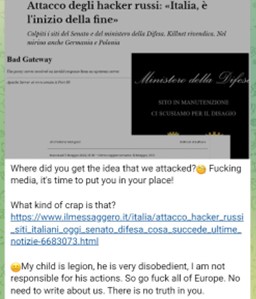

Nel mentre, Killnet se la prende con il quotidiano il Messaggero, riportando sul loro canale Telegram lo screen con l’articolo del quotidiano che li riguarda:

“Da dove ti è venuta l’idea che abbiamo attaccato? Fottuti media, è ora di metterti al tuo posto! Che razza di schifo è questo? Mio figlio, Legion, è molto disobbediente, non è responsabile delle sue azioni. Quindi vai a f*****e tutta l’Europa. Non c’è bisogno di scrivere di noi. Non c’è verità in te.”

Entrambi i gruppi, infatti, definiscono gli attacchi “esercitazioni cyber”:

“La nostra Legion sta imparando ad annientare i vostri server. Dovete capire che questa è un’esercitazione”, si legge nel messaggio su Telegram con cui Killnet contesta l’ampia copertura mediatica data dalla stampa italiana all’attacco ddos.

“Vi do la mia parola d’onore che il nostro esercito cyber concluderà presto l’addestramento sul vostro territorio e passeremo alla fase offensiva. Avverrà all’improvviso e molto velocemente”, la minaccia finale di Killnet.

Anche Legion, in un messaggio pubblicato alle 3.42 di notte del 12 maggio, parla di “attacco dimostrativo” del distaccamento Mirai

A seguito dell’attacco, il ministero della Difesa ha diffuso una nota in cui spiega che l’impossibilità di raggiungere il sito non sarebbe legata a un’azione criminale ma a un’attività di «manutenzione pianificata da tempo». A confermare la natura dell’attacco informatico al Senato è stata invece la presidente del Senato, Maria Elisabetta Alberti Casellati, dichiarando su Twitter che l’attacco hacker non ha causato alcun danno.

Sempre dal Senato hanno fatto sapere poco dopo le 20.00 che il portale dedicato al pubblico è tornato raggiungibile.

Anonymous vs Killnet

Continua invece la battaglia tra Killnet e Anonymous:

Killnet ha infatti dichiarato il 14 maggio di aver attaccato Anonymous, ma la risposta del gruppo pro-Ucraina non si è fatta attendere. Anonymous ha infatti pubblicato un video rivolto direttamente a Killnet, dichiarando di sapere chi sono, avere informazioni sulle loro famiglie, e di non continuare a colpire siti governativi: “Sarete catturati e smascherati. Risponderemo ai vostri attacchi”.

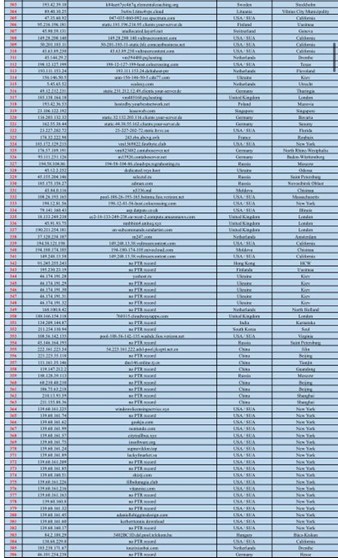

Il 16 maggio Anonymous ha inoltre rilasciato indirizzi IP utilizzati nella cyberwar tra Russia e Ucraina e attacchi DDoS da parte di Killnet, per un totale di 4.096 indirizzi

SVENTATO ATTACCO ALL’EUROVISION

Nel mese di febbraio, la European Broadcasting Union ha deciso di escludere la Russia dall’Eurovision Song Contest 2022 dopo l’invasione dell’Ucraina.

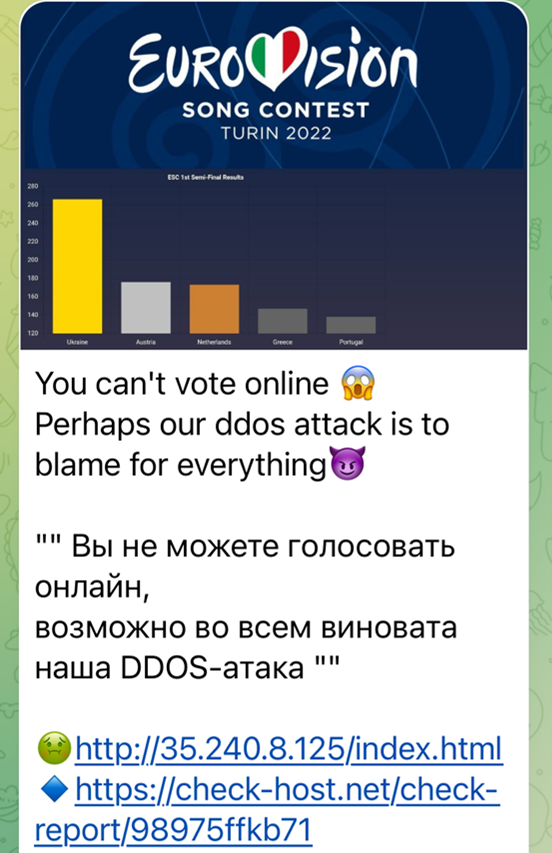

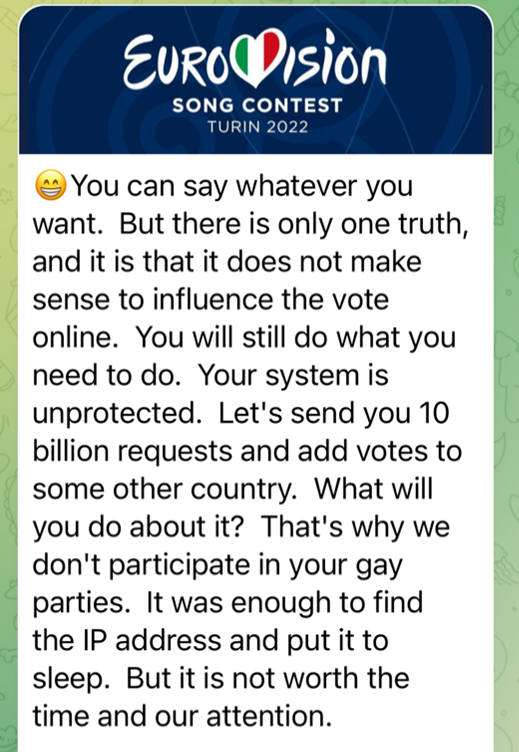

A seguito di tale azione, Legion ha pubblicato sul suo canale Telegram un attacco mirato allo stesso evento, mirando al blocco del sito ufficiale dell’Eurovision https://eurovision.tv/ fino al mattino seguente e al blocco di tutte le votazioni. Già dal 10/05 nei canali Telegram dei due gruppi hacker comparivano i primi messaggi rivolti all’Eurovision, richiedendo la sospensione di alcuni sottodomini. A rivendicare l’attacco l’attacco Ddos è stato lo stesso gruppo di hacker filorussi Killnet, che sul proprio canale Telegram ha fatto sapere di aver colpito Italia e Spagna:

«Italy and Spain, I’ve heard that The Mirai Squad is coming to you. Perhaps this is the beginning of your end!» annuncia Killnet l’11/05.

Sempre da Telegram, Killnet ha invitato i 57mila iscritti al proprio canale a falsare gli esiti della finale dell’Eurovision Song Contest, collegandosi ad alcuni indirizzi internet e alterando l’esito del voto.

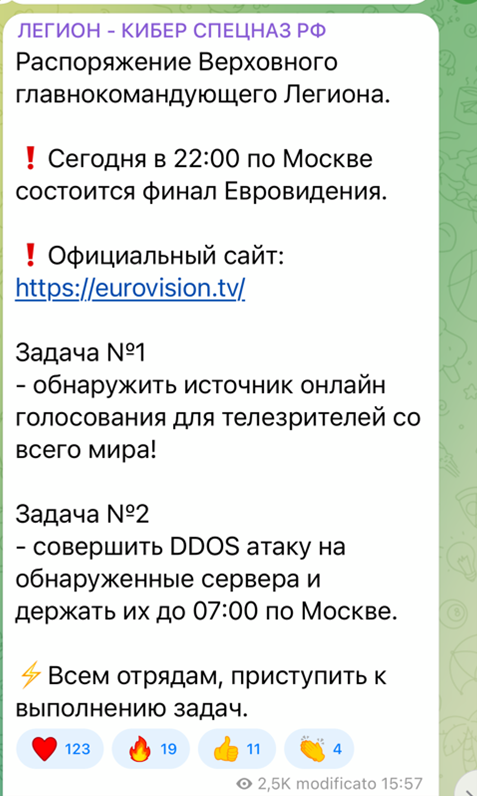

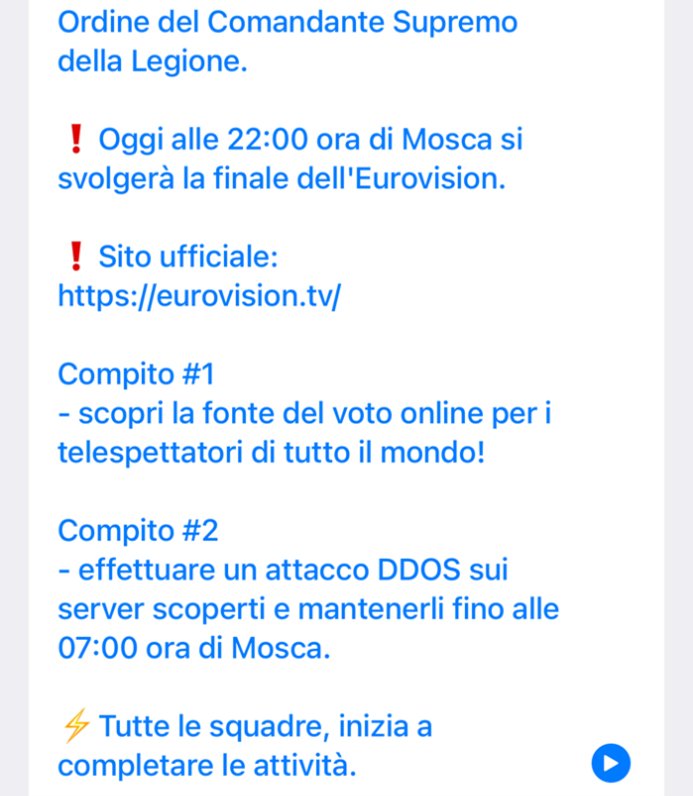

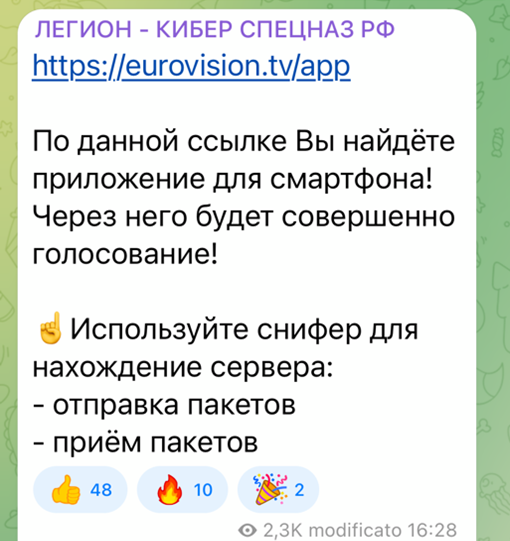

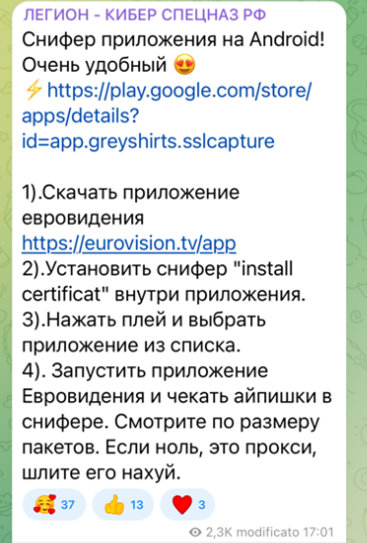

Alle 15.57 del 14/05 Legion ha annunciato un nuovo attacco, chiedendo ai loro seguaci di individuare i server da cui passa il voto online per l’Eurovision Song Contest.

«Oggi alle 22 (ora di Mosca) ci sarà la finale dell’Eurovision. Avete due compiti: scoprire da dove passa il voto online degli spettatori ed effettuare un attacco Ddos sui server per chiuderli fino alle 7 (ora di Mosca)». Nei messaggi successivi vengono date indicazioni più precise: viene segnalato il portale attraverso cui sarà gestito il voto e viene spiegato come utilizzare uno sniffer, un software in grado di ricavare informazioni sul funzionamento di un sito. Tutti questi messaggi sono intervallati da un countdown che ricorda quante ore mancano all’inizio dell’ultima serata dell’Eurovision.

L’attacco di cui si parla nelle chat è nuovamente di tipo Ddos, lo stesso che ha impedito agli utenti di raggiungere il sito del Senato.

Gli hacker hanno pertanto provato a infiltrarsi nei server dell’Eurovision sia nella serata inaugurale e sia durante la serata finale.

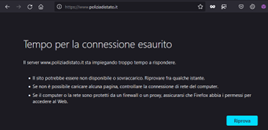

L’attività preventiva, in base alle informazioni tratte dai canali telegram, ha permesso di neutralizzare gli attacchi del collettivo Killnet filo-russo Legion da parte della Polizia di Stato. La polizia postale, assieme ai tecnici del Cnaipic (Centro Nazionale Anticrimine Informatico Protezione Infrastrutture Critiche) e d’accordo con la Rai, ha attivato un dispositivo di difesa grazie al quale ha tenuto la situazione sotto controllo. Il monitoraggio è avvenuto «con oltre 100 specialisti» e «per più di 1000 ore» da una sala operativa istituita ad hoc, si legge nella nota della polizia. Gli investigatori hanno spiegato che dall’analisi delle evidenze sono stati individuati dalla Postale numerosi “PC-Zombie” utilizzati per l’attacco informatico.

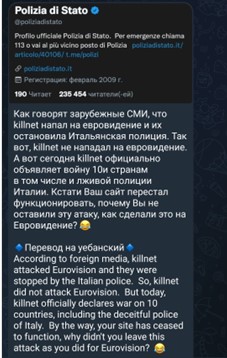

Ma la risposta di Killnet non si è fatta attendere nuovamente: down il sito della Polizia di Stato il 16/05, attacco rivendicato dalla gang filorussa:

“Potrebbe essere l’inizio della vostra fine”, aveva annunciato la gang Killnet all’inizio degli attacchi rivolti all’Italia.

Non è inoltre sfuggito come i primi colpi d’avvertimento al nostro paese siano avvenuti quando il Presidente del Consiglio Mario Draghi ha incontrato il presidente Joe Biden negli Stati Uniti, per rafforzare la risposta comune contro la Russia per l’invasione dell’Ucraina, mentre a Roma era in corso il Cybertech Europe, uno dei più importanti eventi al mondo in ambito di sicurezza informatica.

Hacktivismo o Cyber War?

Per il momento questi episodi sono una “semplice” dimostrazione di forza, dei DDoS, l’ultimo dei quali ha colpito proprio contro chi ha impedito che l’Eurovision fosse compromesso. Un attacco fortemente simbolico e volto a seminare il panico più che a causare danni reali a infrastrutture e servizi.

D’altronde Legion e Killnet si pongono come antitesi di Anonymous e le loro attività rientrano nel novero delle tecniche utilizzate degli Hacktivisti.

Certo, il monito lanciato la mattina del 16 maggio, dove Killnet afferma che “da oggi dichiariamo ufficialmente guerra a dieci paesi, inclusa la menzognera polizia italiana…” non è sicuramente da prendere sotto gamba.

La natura di stampo attivista del gruppo lo rende ancora più imprevedibile di una classica gang schierata nello scacchiere del conflitto tra Mosca e Kiev.

A breve potremmo assistere a un escalation di attacchi, per ora limitati ai semplici DDoS.

Gli Hacktivisti infatti prediligono questa tecnica, ma ben presto potremmo assistere a defacement di siti istituzionali o addirittura a possibili esfiltrazioni di dati favoriti da attacchi contro sistemi esposti in rete e non sicuri (altre “armi” amate dagli Hacktivisti.”)

E – in maniera più preoccupante – potrebbero ben presto essere impiegati anche dei wiper.

Questo scenario, ancora in evoluzione, complica ancora di più la spinosa situazione di cyber war nata con l’inizio delle ostilità in Ucraina. Una guerra nella guerra (Hacktivisti contro Hacktivisti, ma anche Hacktivisti contro stati) che adesso vede coinvolti tantissimi attori, statali e non, le cui azioni possono riverberarsi all’improvviso anche nella vita di tutti i giorni.

In conclusione, le azioni di Killnet / Legion sono un atto di Cyber War? In realtà no, rientrano come spiegato nella categoria dell’hacktivismo, ma ciò non significa che siano meno pericolose.

Per ridurre al minimo il rischio a cui siamo esposti, è quindi necessario quindi mantenere un livello di allerta massima concentrando gli sforzi della difesa cyber sulla resistenza del perimetro, oltre che alla resilienza.

Un approccio che comprenda la Threat Intelligence come colonna portante e che permetta di trasformare la postura di sicurezza da una basata su Security by design & default a una che si fonda su Security by detection & Reaction.

Un Cyber Security Framework efficace

L’approccio migliore per aumentare la resilienza del perimetro passa per i tre pilastri della Cyber Security moderna. Per questo motivo vanno solidificati e rispettati i tre canoni di:

• Sicurezza Predittiva,

• Sicurezza Preventiva,

• Sicurezza Proattiva.

Come difendersi:

Sicurezza Predittiva

1. Identifica le minacce aziendali fuori dal perimetro aziendale operando a livello di Web, Darkweb e Deep Web.

2. Ricerca eventuali minacce emergenti.

3. Effettua attività di Early Warning.

4. Fornisce le evidenze alla Sicurezza Preventiva.

5. Indica le aree di attenzione alla Sicurezza Proattiva.

Sicurezza Preventiva

1. Verifica e misura il Rischio Cyber.

2. Definisce i piani di remediation.

3. Indica il Rischio esposto al Layer di Sicurezza Proattiva.

4. Fornisce le aree di Investigazione alla Sicurezza Predittiva.

Sicurezza Proattiva

1. Identifica le minacce cyber che operano nel perimetro aziendale.

2. Contrasta e blocca gli attacchi informatici.

3. Gestisce i Cyber Incident.

4. Fornisce le evidenze alla Sicurezza Preventiva.

5. Indica le aree di investigazione alla Sicurezza Predittiva