Revil Sodinokibi Ransomware: Introduzione

Revil Sodinokibi :Il Cyber Incident Response Team di Swascan ha osservato e analizzato la nuova famiglia di ransomware nota come Sodinokibi Ransomware. Il Ransomware in questione, chiamato anche REvil, è da attivo almeno a partire da aprile 2019.

Revil o Sodinokibi è una delle famiglie di questo tipo di malware più attive, in particolare attraverso la modalità di Ransomware as a service (RaaS).

Praticamente il Gruppo Revil non effettua dirittamente gli attacchi.

Mette a disposizione di terze parti criminali infrastruttura, strumenti, ransomware e relativo codice.

Sotto attacco Ransomware?

Gli attacchi sono effettuati da “clienti” – anche detti affiliati – e il gruppo criminale REvil riceve una percentuale dei riscatti estorti dalle vittime (si stima intorno al 20/30%).

Questo “business model” criminale ha permesso di incrementare la diffusione e utilizzo di questo ransomware.

Non è un caso che il gruppo dei Criminal Hacker REvil abbia dichiarato che l’attività ha garantito un profitto illecito di oltre 100 milioni di dollari solo quest’anno e nel 2019 un profitto illecito dell’8% in più rispetto al famoso ransomware Ryuk nonostante Sodinokibi sia comparso solo nel secondo trimestre dello scorso anno.

Revil Sodinokibi Ransomware: Summary

Il ransomware REvil Sodinokibi è stato intercettato ed identificato per la prima volta ad aprile 2019. Presenta similitudini, a livello tattico, con il ransomware GandCrab. La somiglianza è determinata dall’utilizzo di un codice simile.

Le particolarità di questo ransomware sono:

- Esfiltrazione di informazioni

- Crittografia delle informazioni

- Configurabilità; questo implica la possibilità di compilare, customizzare, ottimizzare il payload.

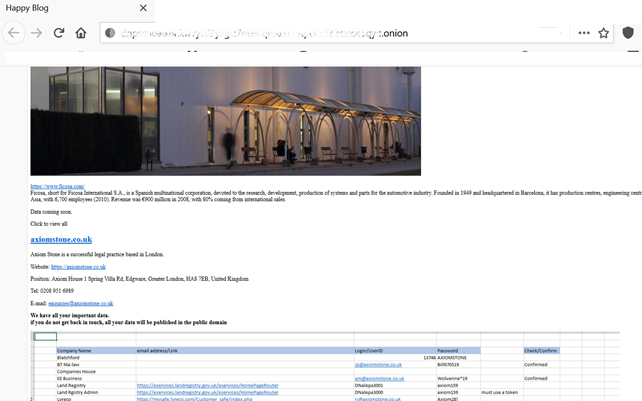

- Pubblicazione files esfiltrati all’interno di un blog dedicato in caso di non pagamento del riscatto.

Il blog in cui vengono pubblicati i dati rubati

I Criminal Hacker di Revil da giugno hanno di fatto creato un’asta “pubblica” delle informazioni critiche, in termini di business e/o privacy, che sono stati esfiltrati. Questa escalation è una nuova leva di pressione ai danni delle vittime per forzare il pagamento del riscatto e allo stesso tempo un nuovo “canale di profitto” illecito per i criminali informatici.

Sodinokibi Ransomware: Technical Details

Revil Ransomware: Decriptare i file

I file crittografati dal ransomware REvil Sodinokibi non sono decriptabili. Al momento non esistono decriptor che possano permettere il ripristino dei dati in chiaro. In particolare si segnala che Revil utilizza chiavi Diffie-Hellman a curva ellittica. Un algoritmo crittografico che prevede chiavi più brevi ma più efficaci.

Sodinokibi crea due diverse chiavi pubbliche, una come parte della configurazione JSON e un’altra incorporata nel binario stesso. Queste chiavi pubbliche verranno utilizzate per crittografare la chiave privata generata localmente.

Revil Sodinokibi: Vettori di Attacco

Il ransomware Revil Sodinokibi ottiene l’accesso all’infrastruttura target attraverso:

- Sfruttamento di vulnerabilità note

- Social Engineering e nello specifico campagne di phishing,

Nello specifico alcune analisi evidenziano che i principali vettori sono le sessioni RDP compromesse (65%), phishing (16%) e vulnerabilità del software (8%).

Revil Sodinokibi: Sfruttamento delle vulnerabilità

Relativamente allo sfruttamento delle vulnerabilità nel 2019 è stata ampiamente sfruttata la vulnerabilità CVE-2019-2725 relativa ad Oracle Weblogic (CVE-2019-2725).

Negli ultimi mesi i vettori di attacco principali sono:

- Sistemi RDP esposti

- Fortinet VPN CVE-2018-13379

Revil: Early Warning di Compromissione

Sistemi di Cyber security Framework dotati di sistemi di Soc as a Service hanno la possibilità di intercettare preventivamente eventuali tentativi di intrusione. In assenza di un adeguato Cyber Security Framework aziendale, uno dei segnali di intrusione da parte di Revil Sodinokibi è individuare la presenza di terminali configurati in:

- Latino azero

- georgiano

- Tartaro

- rumeno

- Azero

- Kazako

- Kirghizistan

- Turkmeno

- Latino uzbeko

- Uzbeko

- ucraino

- russo

- Bielorusso

- Tagico

- armeno

- Siriaco

- Siria araba

In questo caso è fortemente consigliato attuare una attività di digital investigation attraverso un Incident Response Team che ha l’obiettivo di identificare la presenza del pyload e artefatti malevoli all’interno della rete aziendale

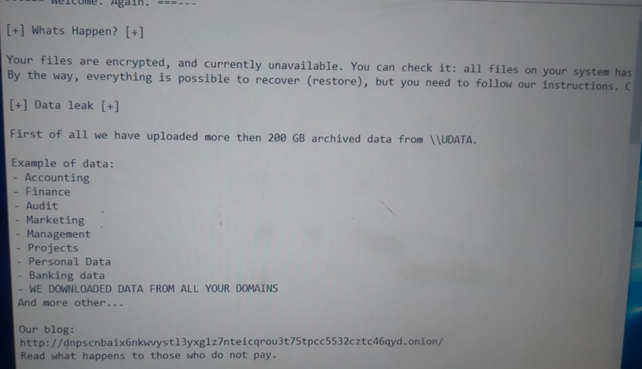

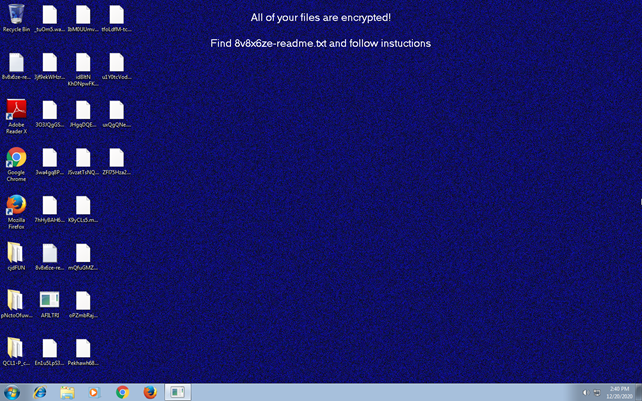

Sodinokibi Ransomware: la richiesta di riscatto

La richiesta recapitata

Revil Sodinokibi:Informazioni Esfiltrate – Data Breach

Come indicato precedentemente REvil Sodinobiki effettua l’esfiltrazione dei dati.

Il ransomware non effettua solo la crittografia e/o cancellazione direttamente dei file di backup ma esfiltra direttamente i dati aziendali che vengono poi pubblicati sul loro blog su un sito onion. L’esfiltrazione avviene prima che si proceda nella crittografia. In particolare Sodinobiki attua anche tecniche sofisticate di offuscamento del codice per eludere il rilevamento da parte degli antivirus.

Nello specifico Revil esfiltra i seguenti dati

- File e documenti

- Architettura dei sistemi

- Nome utente

- Nome del computer

- Gruppo di lavoro

- Sistema operativo

- Informazioni sul processore

Crittografia dei Dati

Sodinokibi è un ransomware che crittografa tutti i file sulle unità locali ad eccezione di quelli elencati nel loro file di configurazione.

Estensione dei file: .java, .aaf, .aep, .aepx, .plb, .prel, .aet, .ppj, .gif .psd. .bmp, .3dm, .max, .accdb, .db, .mdb, .dwg, .dxf, .cpp, .cs, .h,, php, .asp, .rb, .jpg, .jpeg, .raw, .tif, .png.

Esecuzione e Attività

Ottenuto l’accesso ai sistemi della vittima aggiunge i seguenti processi:

powershell.exe -e {base-64 encoded command}

Inoltre termina e blocca i seguenti servizi:

- mepocs

- vss

- memtas

- sql

- veeam

- sophos

- backup

- svc$

Nei sistemi infetti blocca e termina anche:

- winword

- ocssd

- sql

- encsvc

- oracle

- outlook

- thebat

- tbirdconfig

- powerpnt

- onenote

- dbeng50

- dbsnmp

- ocomm

- xfssvccon

- mspub

- msaccess

- infopath

- visio

- steam

- isqlplussvc

- wordpad

- agntsvc

- excel

- synctime

- mydesktopservice

- ocautoupds

- mydesktopqos

- thunderbird

- firefox

- sqbcoreservice

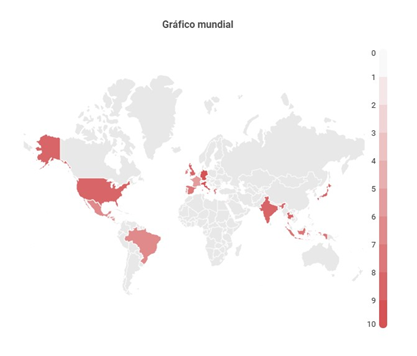

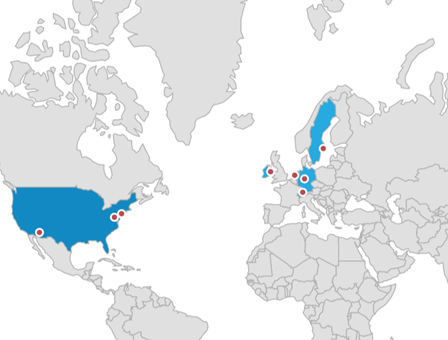

Revil Sodinokibi:Distribuzione Geografica

I Target vittima di Sodinokibi sono geograficamente distribuiti con una concentrazione negli Stati Uniti, India e in Europa.

Si evidenzia e segnala come i paesi dell’est Europa non sono oggetto di attenzione.

Revil Sodinokibi: Indicatori di Compromissione

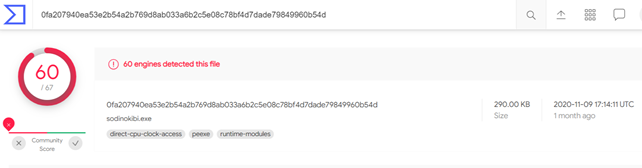

Di seguito gli IoC del ransowmare Sodikinobi :

https://www.virustotal.com/gui/file/0fa207940ea53e2b54a2b769d8ab033a6b2c5e08c78bf4d7dade79849960b54d/detection

- MD5 fb68a02333431394a9a0cdbff3717b24

- SHA-1 1399bf98a509adb07663476dee7f9fee571e09f3

- SHA-256 0fa207940ea53e2b54a2b769d8ab033a6b2c5e08c78bf4d7dade79849960b54d

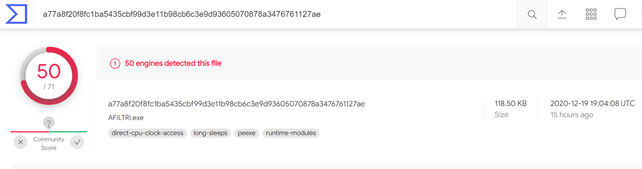

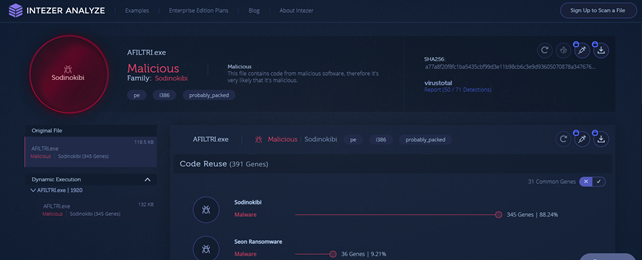

Indicatori di Compromissione Compilato

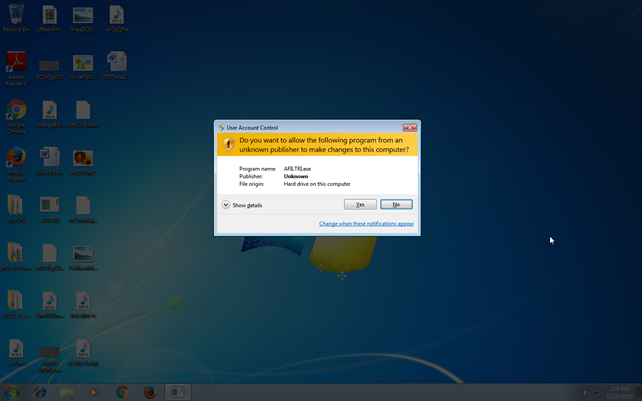

La versione del ransomware Revil gestito e analizzato da Swascan durante un DataBreach risulta essere una variante customizzata del ransowmare in questione. Nello specifico:

- MD5 f3b181a01ab21edca3ec193741676dec

- SHA-1 318021d9f68b87de16e7ddf2a19ea08031fc4af2

- SHA-256 a77a8f20f8fc1ba5435cbf99d3e11b98cb6c3e9d93605070878a3476761127ae

https://analyze.intezer.com/files/a77a8f20f8fc1ba5435cbf99d3e11b98cb6c3e9d93605070878a3476761127ae

Payload Analysis

Analisi Minacce

Threat Identifiers (15 rules, 26 matches)

| Severity | Category | Operation | Count | Classification |

| 5/5 | Antivirus | Malicious content was detected by heuristic scan | 3 | – |

| 5/5 | Persistence | Writes to Master Boot Record (MBR) | 1 | – |

| 5/5 | Reputation | Known malicious file | 1 | – |

| 5/5 | YARA | Malicious content matched by YARA rules | 1 | – |

| 4/5 | User Data Modification | Modifies content of files | 1 | Ransomware |

| 4/5 | User Data Modification | Renames files | 1 | Ransomware |

| 3/5 | Network Connection | Connects to a CMS hoster | 1 | – |

| 2/5 | System Modification | Changes the desktop wallpaper. | 1 | – |

| 2/5 | Anti Analysis | Tries to detect virtual machine | 1 | – |

| 1/5 | Hide Tracks | Writes an unusually large amount of data to the registry | 1 | – |

| 1/5 | Mutex | Creates mutex | 1 | – |

| 1/5 | System Modification | Modifies application directory | 3 | – |

| 1/5 | System Modification | Creates an unusually large number of files | 1 | – |

| 1/5 | Network Connection | Connects to HTTPS server | 8 | – |

| 0/5 | Discovery | Enumerates running processes | 1 | – |

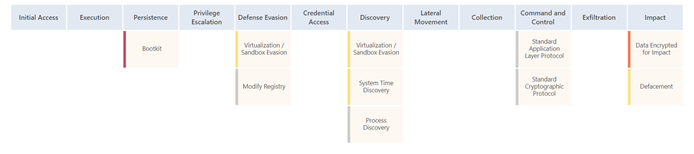

MITRE ATT&CK™ Matrix

Network Analysis

| Total Sent: 6.31 KB |

| Total Received: 15.08 KB |

| 1 ports: 443 |

| 8 contacted IP addresses |

| 0 URLs extracted |

| 0 files downloaded |

| 0 malicious hosts detected |

DNS

| 0 DNS requests for 0 domains |

| 0 nameserver contacted |

| 0 total requests returned errors |

HTTP/S

| 8 URLs contacted, 8 servers |

| 8 sessions, sending 6.31 KB, receiving 15.08 KB |

Hosts di Destinazione

Hosts Destinazione:

- dinslips.se

- airconditioning-waalwijk.nl

- babcockchurch.org

- ymca-cw.org.uk

- stoeberstuuv.de

- whyinterestingly.ru

- daniel-akermann-architektur-und-planung.ch

- slashdb.com

Virtual Machine Information

| Name | win7_64_sp1 |

| Description | |

| Architecture | x86 64-bit |

| Operating System | Windows 7 |

| Kernel Version | 6.1.7601.17514 (3844dbb9-2017-4967-be7a-a4a2c20430fa) |

| Network Scheme Name | Local Gateway |

| Network Config Name | Local Gateway |

Analyzer Information

| Analyzer Version | 3.2.2 |

| Dynamic Engine Version | 3.2.2 / 2020-06-03 06:06 (UTC+2) |

| Static Engine Version | 1.3.0 / 2020-06-03 08:06 (UTC+2) |

| Local AV Version | AVCORE v2.1 Linux/x86_64 11.0.1.19 (January 14, 2020) |

| Local AV Database Update Release Date | 2020-12-20 02:51:49+00:00 |

| VTI Ruleset Version | 3.6 |

| YARA Built-in Ruleset Version | 1.5 |

| Analysis Report Layout Version | 7 |

Software Information

| Adobe Acrobat Reader Version | 10.0.0 |

| Microsoft Office | 2010 |

| Microsoft Office Version | 14.0.4762.1000 |

| Internet Explorer Version | 8.0.7601.17514 |

| Chrome Version | 58.0.3029.110 |

| Firefox Version | 25.0 |

| Flash Version | 11.2.202.233 |

| Java Version | 7.0.450.18 |

System Information

| Sample Directory | C:\Users\5p5NrGJn0jS HALPmcxz\Desktop |

| Computer Name | XDUWTFONO |

| User Domain | XDUWTFONO |

| User Name | 5p5NrGJn0jS HALPmcxz |

| User Profile | C:\Users\5p5NrGJn0jS HALPmcxz |

| Temp Directory | C:\Users\5P5NRG~1\AppData\Local\Temp |

| System Root | C:\Windows |

Come difendersi

E’ possibile tutelare e difender la propria infrastruttura da attacchi ransomware attraverso l’adozione di un corretto Cyber Security Framework.

Sicurezza Preventiva

Analisi del rischio tecnologico:

- Penetration test rete esterna

- Vulnerability Assessment rete esterna

- Network Scan rete esterna e interna

Analisi del Rischio Umano

Analisi del Rischio Organizzativo

Sicurezza Proattiva

Sicurezza Predittiva

Sotto attacco Ransomware?