Telegram Malware – Autori: Pierguido Iezzi, Antonio Montillo

I venditori di malware durante questa pandemia hanno iniziato ad attirare i clienti semplificandone l’utilizzo.

Telegram Malware: Adesso i criminali hanno soluzioni semplici e pratiche per configurare e controllare a distanza i propri malware attraverso Telegram semplicemente utilizzando uno smartphone.

I venditori di Telegram malware stanno “attirando” i criminali attraverso la semplificazione degli strumenti utilizzabili per compromettere i target con la stessa tecnica che da tempo era stata adotta nel “normale” mercato: semplificazione, usability e portabilità…

Si sta creando una vera e propria sharing economy parallela che ha reciso di netto l’insieme in cui venivano categorizzati i Criminal Hacker di una volta.

Esistono i developer, veri e propri Decider del mercato, i vendor – che per il momento come figure coincidono, ma non è detto che resterà così ancora per molto visto l’incremento di attività del cyber crime – e il cliente finale: il Criminal Hacker in sè e per sè; non più altamente skillato, ma semplicemente ultimo gradino di questa “new dark economy”.

In questo articolo prenderemo in esame alcuni esempi di Telegram malware in vendita al momento; una delle categorie di “merci” più richieste negli ultimi mesi.

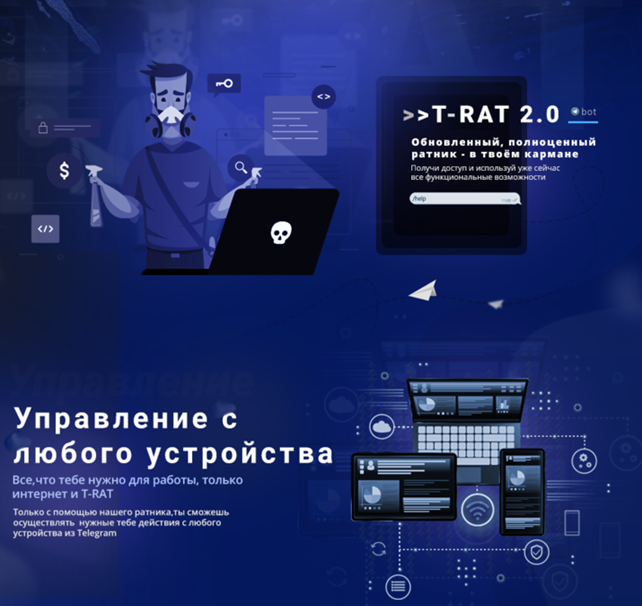

Telegram Malware: T-RAT 2.0

“T-RAT 2.0 cloud warrior (HRDP, VNC, Keylogger, Stealer e altri)” con questo titolo, il 27 agosto 2020, veniva messo in vendita alla cifra di 3500 RUB (circa 39 Euro) su un popolare forum in lingua russa questo Telegram malware, utilizzando una pubblicità a dir poco “stravagante”

La pubblicità: Un RAT aggiornato e completo, in tasca. Ottieni l’accesso e utilizza subito tutte le funzionalità. Controlla da qualsiasi dispositivo, tutto ciò di cui hai bisogno per funzionare sono Internet e T-RAT

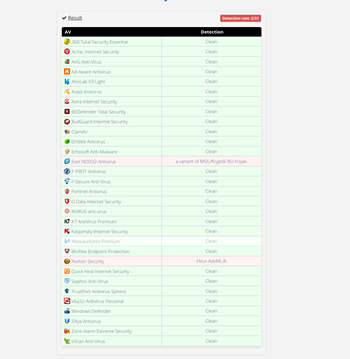

Un’altra réclame: Vantaggi: perché dovresti considerare l’acquisto: comfort e praticità, controllo semplice, funzionalità enormi a un buon prezzo, anonimato e affidabilità, aggiornamenti e miglioramenti, non rilevabile dagli antivirus”

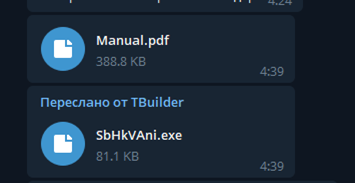

Telegram Malware: il primo download

L’infezione parte, come nella maggior parte di questa tipologia di malware, attraverso il download di un primo file (un downloader) fornito comodamente dal bot su telegram e compilato ad ogni richiesta da parte del criminale, per essere sempre “nuovo” e quindi non rilevabile dagli antivirus.

Questi a sua volta analizza il sistema ospite e va scaricare tutti gli altri componenti necessari generalmente da una sito web che cambia appena individuato, annidandosi nella posizione più comoda per proseguire l’infezione, Il downloader si occupa anche della parte relativa al deoffuscamento del palyload e del avvio dei vari componenti.

File utilizzati dal RAT: l’attuale eseguibile T-RAT, denominato sihost.exe, oltre a diverse DLL necessarie al RAT. Alcune librerie degne di nota sono Telegram.Bot.dll e socks5.dll. Che fa intuire l’utilizzo di componenti legittimi delle api di telegram per comandare il RAT.

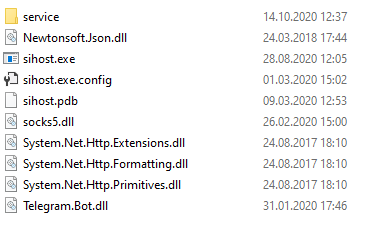

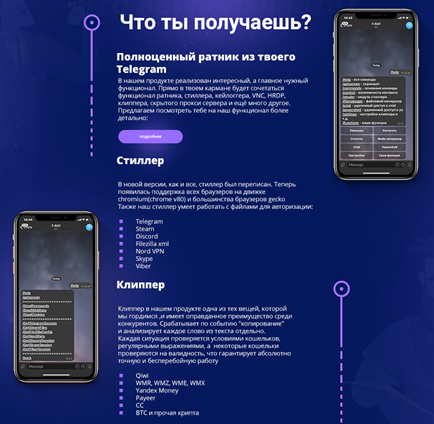

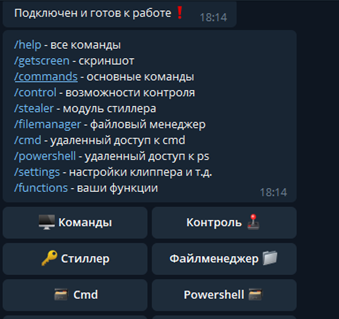

Le funzionalità di questo Telegram malware sono molteplici e consentono al criminale di effettuare molte operazioni sul pc della vittima controllandolo, di fatto, in tutto e per tutto utilizzando utilizzando comandi basati su testo e pulsanti di comando forniti dal RAT. I comandi sono in inglese, i messaggi di aiuto principalmente russi.

Una sezione del banner pubblicitario mostra i controlli e l’aspetto che hanno sul telefono (vedi immagine). Tutto ciò senza aver bisogno di particolari conoscenze informatiche. L’unica azione è quella di indurre la vittima a scaricare il downloader:

Traduzione del primo passaggio: “Cosa ottieni? Un vero e proprio RAT per Telegram. Il nostro prodotto implementa funzionalità interessanti e soprattutto necessarie. Le funzionalità di RAT, stealer, keylogger VNC, HRDP, clipper, server proxy nascosto verranno combinate direttamente in tasca e molto altro ancora. Ti invitiamo a esaminare le nostre funzionalità in modo più dettagliato”.

Le funzionalità hanno dell’incredibile soprattutto se pensiamo che basta un click su l’interfaccia di Telegram per ottenere informazioni tipo:

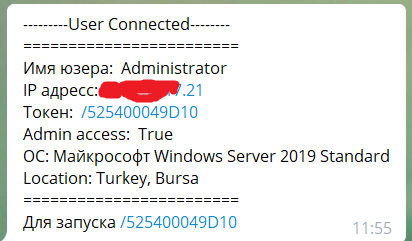

Primo Esempio

Un altro esempio di informazioni estrapolate dal RAT

Di seguito una lista delle funzionalità complete (sono 98)!

Comandi

| /help |

| /getscreen |

| /webcam |

| /record |

| /sysinfo |

| /isadmin |

| /activewindow |

| /openwindows |

| /programs |

| /processlist |

| /killprocess [process] |

| /run [path] |

| /clipboard |

| /location |

| /path |

| /blocksite [example google.com] |

| /redirectprogram [first] [second] |

| /blockprogram [name] [block|unblock] |

| /CmstpUACBypass |

| /CleanupUACBypass |

| /FodHelperUACBypass |

| /ComputerDefUACBypass |

| /OffCertChecking |

| /DisableWindowsDefender |

| /OffAvNotification |

| /cmd |

| /powershell |

| /settings |

| /disconnect |

| /opencd |

| /closecd |

| /exploreroff |

| /exploreron |

| /hidetaskbar |

| /showtaskbar |

| /wallpaper |

| /collapsewindows |

| /reboot |

| /kill |

| /suicide |

| cd [directory] |

| back |

| ls |

| drives |

| action [name] |

| mkdir [NameFileInFolder] |

| remove [NameFileInFolder],[AnotherDirectory] |

| rename [NameFileInFolder],[NewName] |

| /hrdp |

| /StartProxyServer |

| /StopProxyServer |

| /StartVNC |

| /StopVNC |

| /CheckVNC |

| /commands |

| /control |

| /stealer |

| /filemanager |

| /StealPasswords |

| /StealWebData |

| /StealCookies |

| /GetTelegramSession |

| /GetSteamFiles |

| /GetNordData |

| /GetFilezillaConfig |

| /GetSkypeSession |

| /GetDiscordSession |

| /GetViberSession |

| /SetQiwi [wallet] |

| /SetWMR [wallet] |

| /SetWMZ [wallet] |

| /SetWME [wallet] |

| /SetWMX [wallet] |

| /SetYandexMoney [wallet] |

| /SetCC [wallet] |

| /SetPayeer [wallet] |

| /SetRipple [wallet] |

| /SetDogechain [wallet] |

| /SetTron [wallet] |

| /SetBTCG [wallet] |

| /SetBTC [wallet] |

| /wallets |

| /SaveConfig |

| /SendConfig |

| /StartScreenLogger |

| /StartKeyLogger |

| /SendLog |

| /StopKeyLogger |

| /SendScreenshots |

| /StopScreenLogger |

| /ClipperStart |

| /ClipperStop |

| /ClipboardLoggerStart |

| /ClipboardLoggerSend |

| /ClipboardLoggerStop |

| /clipboard |

| /functions |

| /exit |

T-RAT 2.0: gli IoC

Sample hashes

| Sample | Filename | SHA256 |

| T-RAT, packed | Update Service.exe sihost.exe | dfa35a3bed8aa7e30e2f3ad0927fa69adecb5b6f4c8a8535b05c28eacbd0dad8 |

| T-RAT, unpacked from | NA | 0388c08ae8bf8204ed609a4730a93a70612d99e66f1d700c2edfb95197ab7cc9 |

| ZIP archive containing | %TEMP%/hrtghgesd.zip | 9fe677aa81790414db3187bba2e159c5aafda6dc0411fbd5d4786b7e596143f3 |

| T-RAT downloader | Update Service.exe | b6093289ff0470053bd7dde771fa3a6cd21dae99fc444bfebcd33eb153813263 |

| T-RAT downloader, unpacked from | NA | e7604cc2288b27e29f1c0b2aeade1af486daee7b5c17b0478ce336dcdbeee2f1 |

| Raw download | 1DJjnw.jpg %TEMP%/gfdggfd.jpg | 27dcb69c1d010da7d1f359523b398e14e0af0dd5bad1a240734a31ffce8b9262 |

| Audio Player | conv.exe | 96ba1d40eb85f60a20224e199c18126b160fe165e727b7dee268890dc5148c68 |

| RDP Wrap | in.exe | ac92d4c6397eb4451095949ac485ef4ec38501d7bb6f475419529ae67e297753 |

| VNC Server | winserv1.exe | c1316ac68d5f3f5ec080d09ffc7c52670a7c42672f0233b9ef50e4b739bd0586 |

| VNC Server | winserv2.exe | 912913d897dd2f969fbcbdb54dde82e54f287ade97725380232dce664417c46c |

| Ultra VNC Hooks DLL | vnchooks.dll | c8164ccc0cf04df0f111d56d7fb717e6110f8dee77cfc3ef37507f18485af04d |

T-RAT 2.0: in conclusione

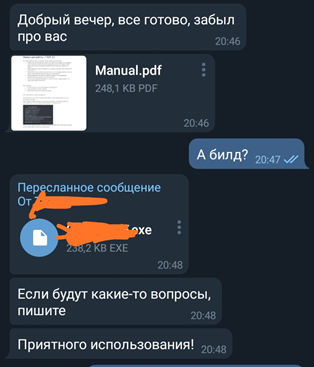

Questo RAT risulta essere pericoloso in quanto costantemente aggiornato dagli sviluppatori per quanto riguarda il “customer care” attraverso l’aggiunta di manuali d’uso per semplificarne l’utilizzo e nuove build per evitare l’identificazione da parte degli antivirus.

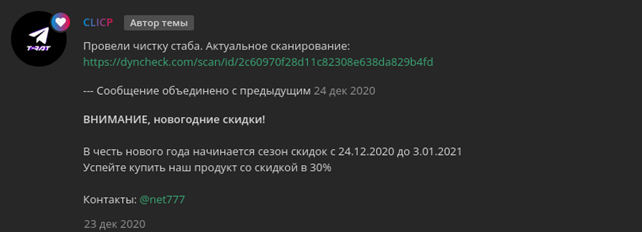

Le due immagini si riferiscono all’aggiornamento del Telegram malware datato 23/12/2020, dove emerge anche una campagna di scontistica relativa all’affiliazione per il periodo di fine anno:

“ATTENZIONE, sconti di Capodanno! In onore del nuovo anno, la stagione degli sconti inizia dal 24/12/2020 al 01/03/2021 Affrettati ad acquistare il nostro prodotto con uno sconto del 30%”

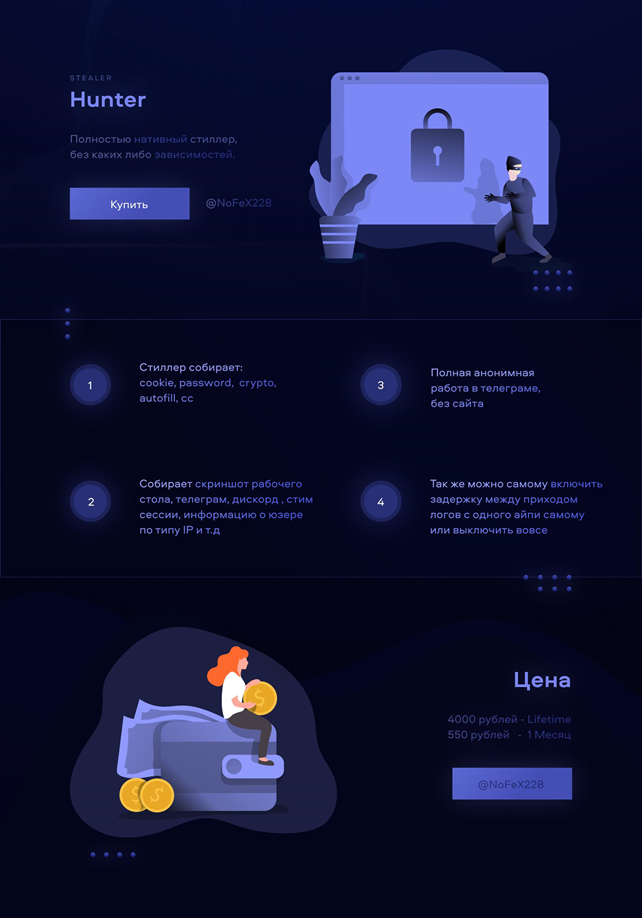

HUNTER Stealer, una versione “semplice” di T-Rat

Apparso in vendita per la prima volta il 25/10/2020 ad un prezzo di 550 Rubli (circa 6€) per l’acquisto singolo mentre per l’abbonamento liftime il costo sale a 4000 Rubli (circa 44€). Questo info-stealer risulta avere funzionalità ridotte rispetto a T RAT 2.0; ciò nonostante risulta essere pericoloso in quanto possiede funzionalità specializzate nel furto di credenziali di account di pagamento.

Anche questo Telegram malware risulta essere in costante aggiornamento ed avere diversi affiliati:

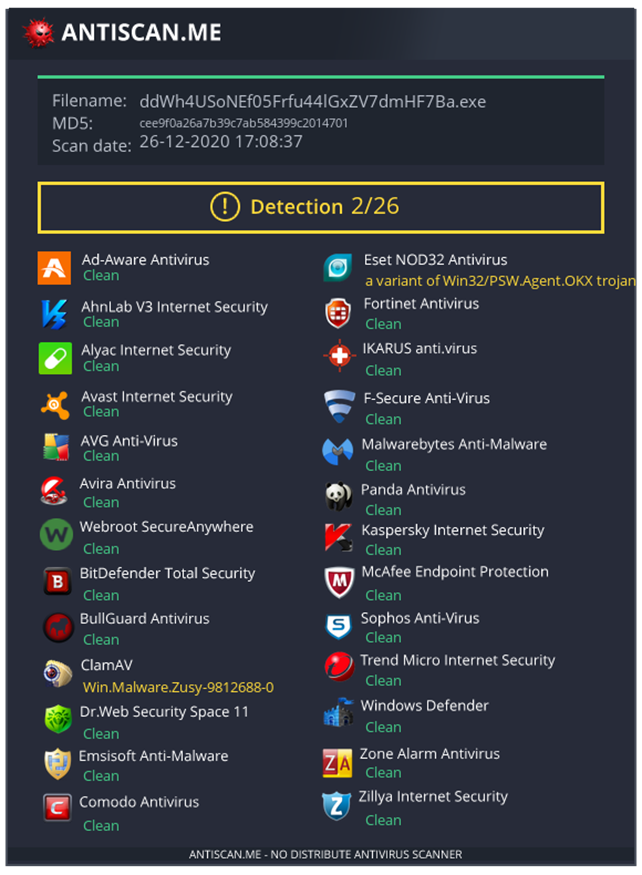

Aggiornamento del 26/12/2020 da parte dei threat actor i merito all’individuazione da parte degli antivirus.

Nella conversazione riportata poco sopra si legge uno spaccato di come operano questi servizi:

“Bene, ora è passato un mese da quando uso Hunter. Avendo esperienza nell’uso di molti altri stealer, posso dire con sicurezza che mi è piaciuto di più Hunter e probabilmente mi concentrerò su di esso. Cosa posso dire di questo stealer? La prima cosa che mi è piaciuta è stata la sua semplicità, non c’è bisogno di preoccuparsi di hosting, configurazione o altro, l’ho comprato e sono andato subito. La seconda cosa che mi ha attratto sono stati gli aggiornamenti molto frequenti, durante il mese di utilizzo, probabilmente 2-3 volte la build è stata esattamente re-scriptata. Bene, l’ultimo e più importante, prezzo <qualità, 700 rubli (al momento della mia recensione) non è solo NULLA per uno strumento così meraviglioso. In generale, se sei nuovo in questo settore e stai cercando un ottimo strumento, Hunter è ciò di cui hai bisogno, soprattutto se hai domande e risponderà alla nostra conferenza, ci sono persone perbene. (Scrivimi personalmente all’ultimo, ti spiegherò tutto, mostrerò, racconterò.) Grazie per l’attenzione, ma sono andato a rinnovare l’abbonamento =)”

Alcuni ioc relativi a questo Telegram malware:

- Sha 256:8d28a885143b7327ca2db1f5fae20013591538c77941ae4244e67659943b31c1

- https://www.virustotal.com/gui/ip-address/95.215.206.139/detection

- Threat actor su telegram: @NoFeX228 @hunterSystem_Bot @hunterLogs_bot

- lolz[.]guru/threads/1946404/

SHUTTLE – native stealer

Apparso per la prima volta il 5 novembre 2020, tra le sue funzionalità risulta peculiare la specializzazione nel furto di credenziali di account vpn. si tratta di un altro stealer dalle molteplici funzioni.

Nella “scheda tecnica” si legge:

SHUTTLE STEALER – Fast, powerful and crypt friendly, this stealer is native and written in C/C++ that works in any system without any dependencies with maximum speed and efficiency.

All the data is being sent to our super fast servers and then directly to your Telegram Chat anonymously without any delays or data loss.

(Note: Data gets deleted immediately after sending it to your Telegram Chat, nothing is being saved on our servers).

Gecko (all browsers), chromium(all browsers), Microsoft Edge support and others…

Collected data includes:

⁃ Passwords

⁃ Cookies

⁃ AutoFill and Cards (automatic detection of keys from cards (***))

⁃ Desktop files (r)

⁃ FileZilla client (host, port, login, password)

⁃ Total Commander

⁃ Steam files | games | profiles | last login

⁃ Telegram session

⁃ Discord session

⁃ Wallet (Armory, Zcash, Bytecoin, Atomic, DashCore, BitcoinCore, Electrum, Ethereum, Litecoin, Exodus…)

⁃ NordVPN (login and password)

⁃ OpenVPN conf

⁃ Screenshot

⁃ ProductID (windows key)

⁃ Clipboard content

⁃ System installation date

Monthly payments motivates us to continue the support of this project!

Price for 1 month: 15$

telegram: @karelli

build s = ~500 KB

Anche questo Telegram malware risulta essere aggiornato frequentemente per poter evadere in maniera sempre più efficiente gli antivirus:

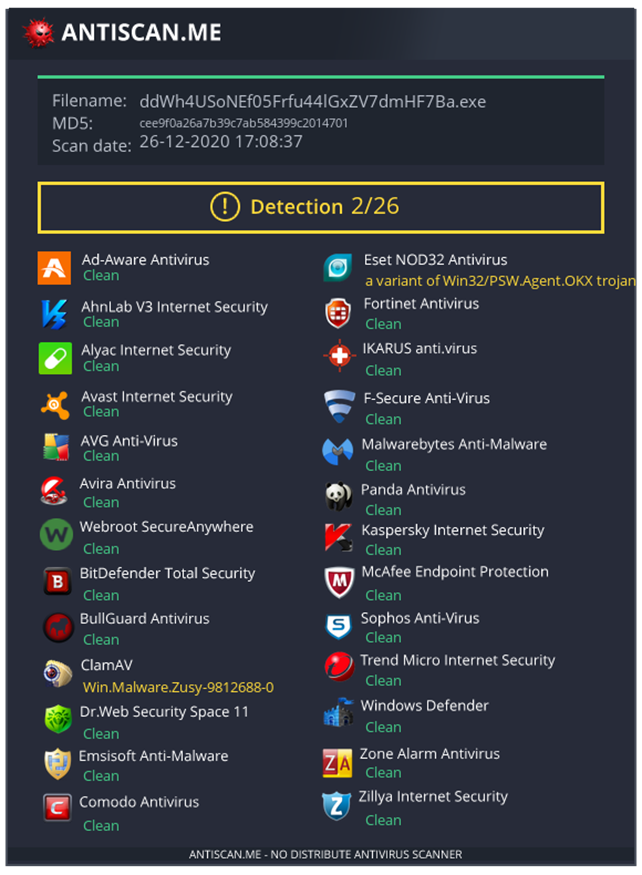

Aggiornamento del 26/12/2020 da parte dei threat actor i merito all’individuazione da parte degli antivirus.

Alcuni ioc:

- sha256 30af8d3ec685a4a5669f1377bb74589772a0428d9daa214c179a795dcf4b9030

- Il report di virustotal

Telegram Malware: in conclusione

In conclusione si tende a precisare che principalmente queste tipologie di malware si diffondono attraverso campagne di phishing e/o dipendono almeno in prima fase dal interazione attiva della vittima. Di conseguenza è fondamentale prestare molta attenzione in generale a tutti i messaggi in arrivo che siano email sms messaggi sui social (messenger whatsapp twitter telegram signal etc..) provengano da fonti trusted.